FAQ Übersicht

E-Mail

SPF Eintrag

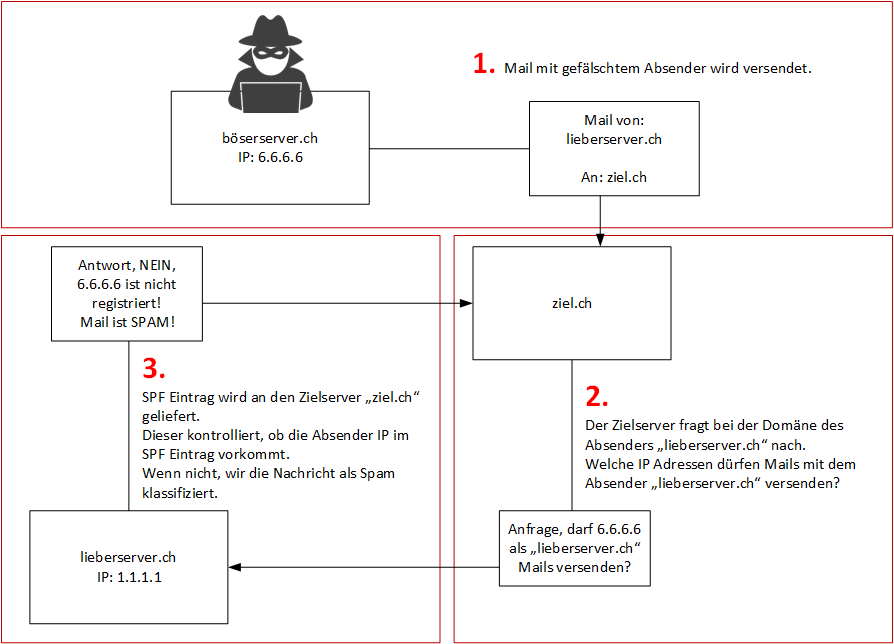

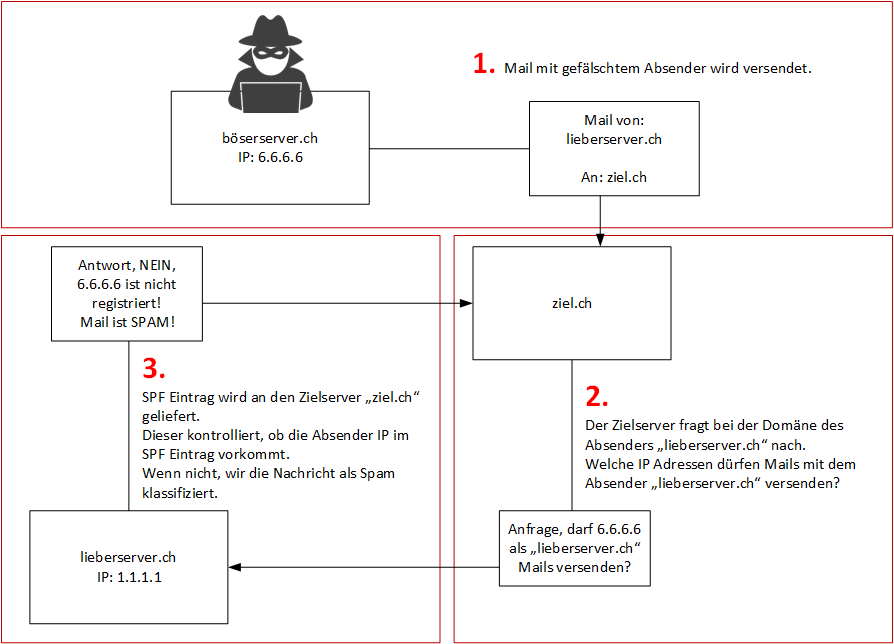

Ein SPF (Sender Policy Framework) bezeichnet ein Verfahren, mit welchem verhindert werden soll, dass e-mails mit falscher e-mailadresse versenden können.

Beispiel: Ist SPF nicht aktiv kann eine e-mailnachricht mit Ihrer e-mailadresse versendet werden.

Ist SPF aktiv, wird eine solche e-mailnachricht automatisch als Spam deklariert oder komplett abgelehnt.

Wie kann ich den SPF Eintrag setzen?

Ein SPF Eintrag ist ein einfacher TXT Eintrag welcher auf Ihrem DNS Server in der entsprechenden Zone gesetzt wird.

Der Eintrag sieht wie folgt aus:

ihredomain.com. IN TXT "v=spf1 a mx -all"

Der obige Eintrag erlaubt es von allen IP Adressen, welche in Ihrer DNS-Zone einen A oder einen MX Eintrag haben, e-mails zu versenden.

Natürlich gibt es heute für das Erstellen eines SPF Eintrages auch gute Helfer.

https://www.spf-record.com/generator

Falls Sie nicht genau wissen wie Sie Ihre DNS-Zone anpassen können, kontaktieren Sie Ihren IT Partner.

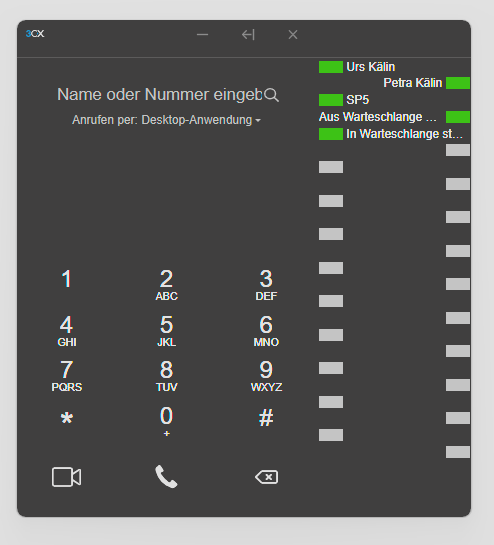

Wie funktioniert SPF?

Was wenn ich kein SPF aktiviert habe?

Falls Sie auf Ihrem DNS Server keinen SPF Eintrag gesetzt haben können Mailnachrichten mit Ihrem Absender versendet werden. Sofern ein SPF Eintrag nicht kontrolliert werden kann, könnte Ihr Mailprovider die gefälschte Nachricht als Legitim anschauen.

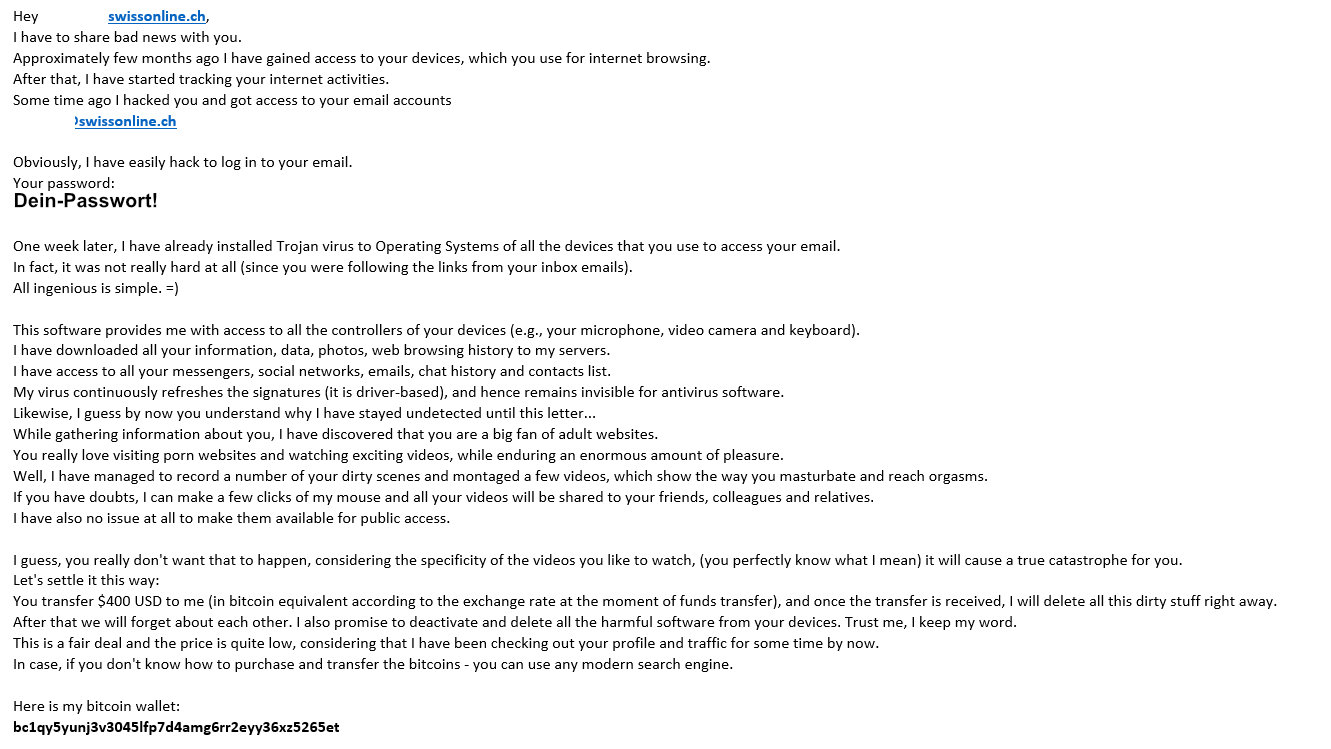

Betrüger nutzen diese Methode oft, um einfache Betrugsmails zu senden und so das Opfer dazu zu bewegen, Bitcoins an eine Adresse zu senden. Einige Beispiele dazu finden Sie nachstehend.

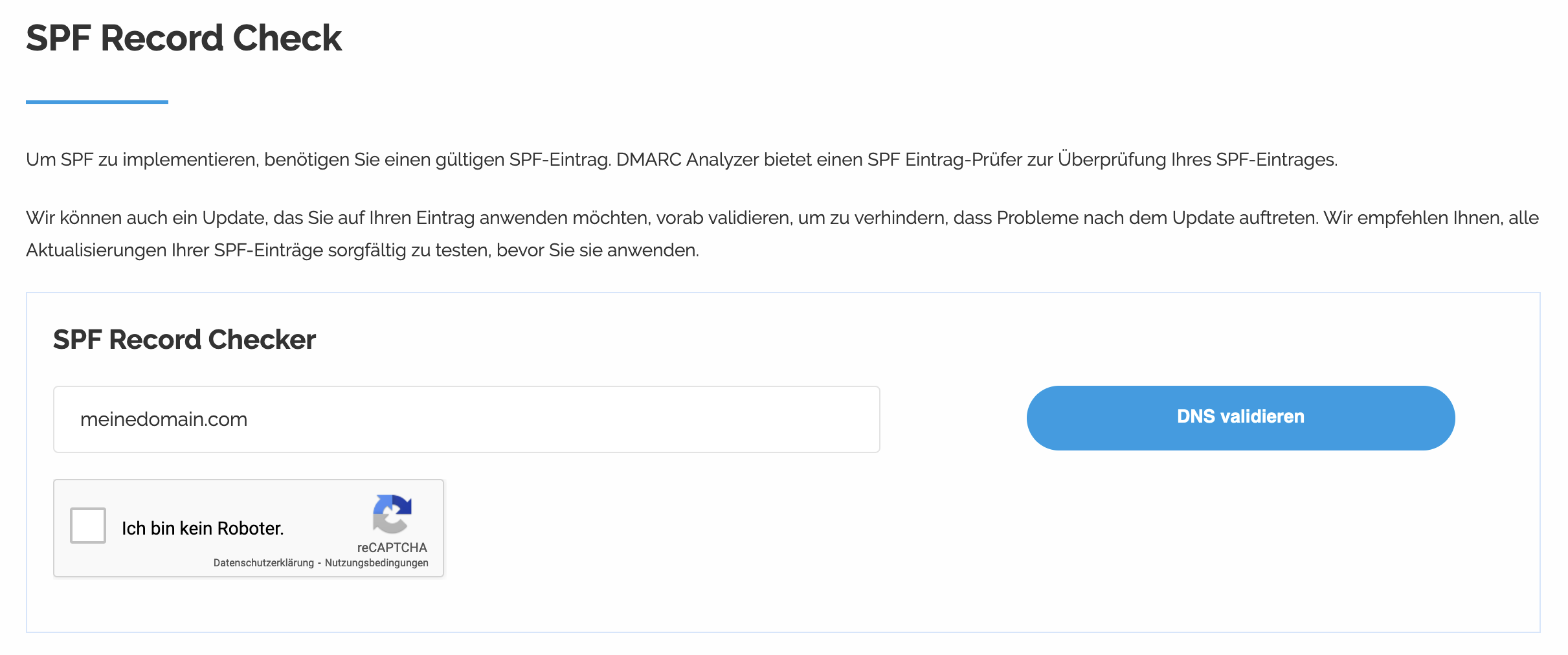

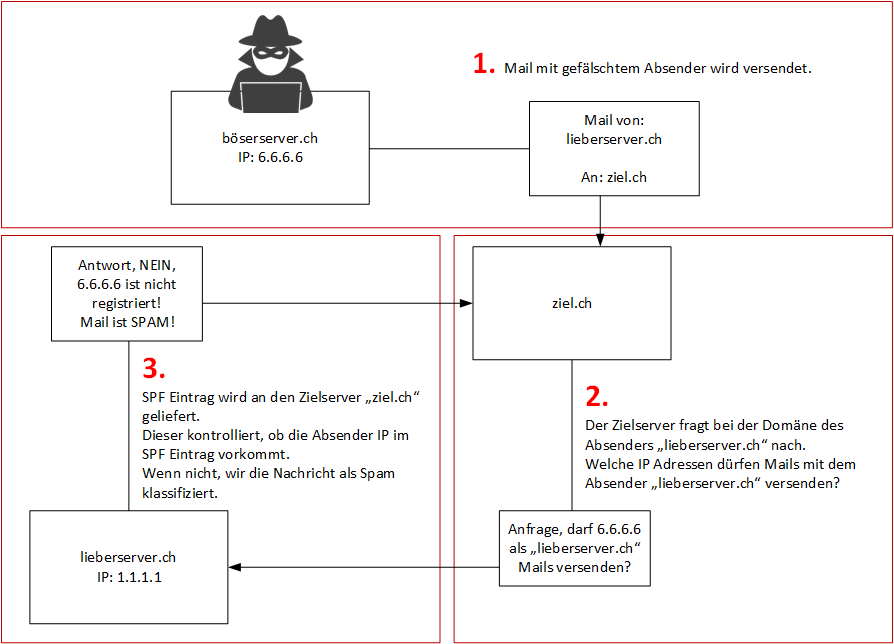

Wie prüfe ich meinen SPF Eintrag?

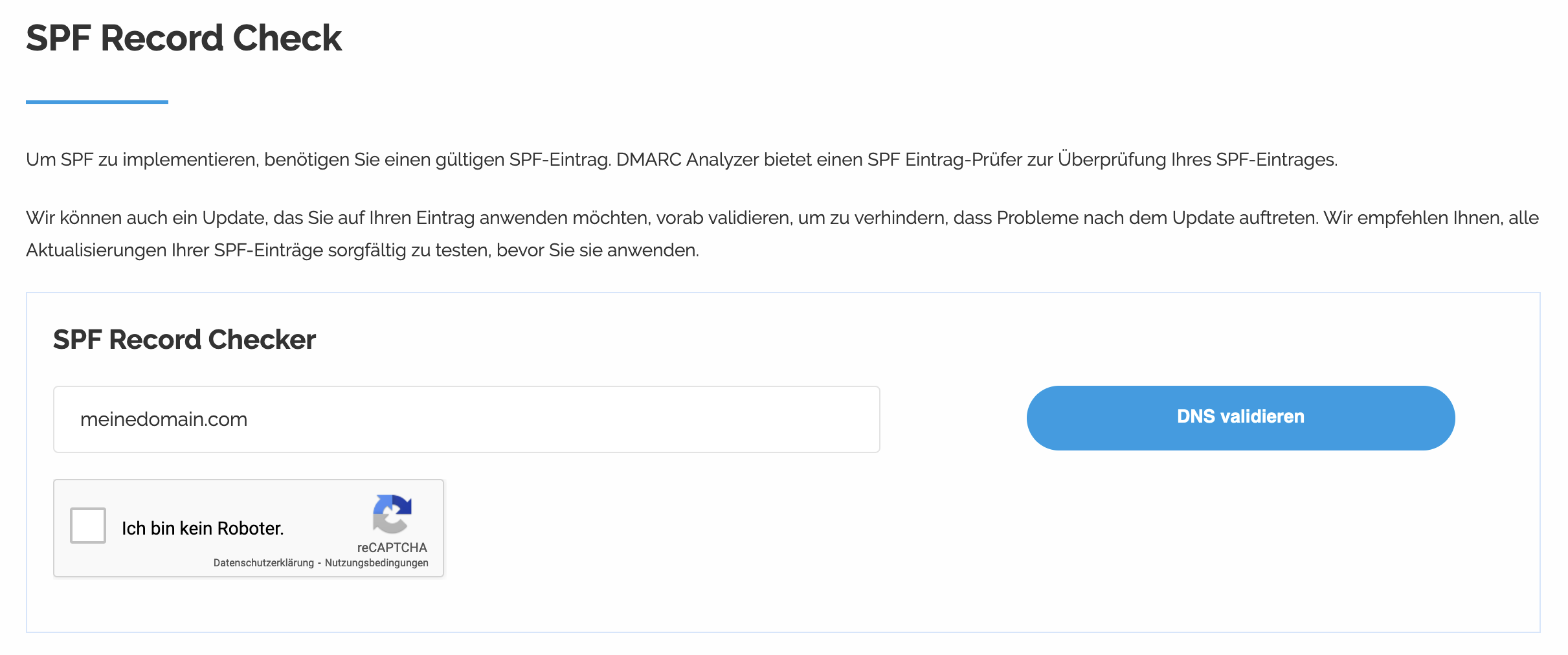

Ob Ihr Mailserver einen gültigen SPF Eintrag aufweist kann ganz einfach überprüft werden.

Öffnen Sie die Seite: https://www.dmarcanalyzer.com/de/spf-de/checker/

Geben Sie im Feld "Domain" den Domainnamen Ihrer e-mailadresse ein, das ist alles was nach dem @-Zeichen kommt.

Zum Beispiel: meineadresse@meinedomain.com => "meinedomain.com".

Klicken Sie auf DNS validieren und schauen Sie sich das Ergebnis an.

Falls nun steht "Wir konnten keinen SPF Datensatz finden", sollten Sie handeln und den Eintrag schnellstmöglich erstellen.

In allen anderen Fällen werden Sie über die Plausibilität oder allfällige Fehler im SPF-Eintrag hingewiesen.

Beispielnachrichten

Nachricht 1

Von: ihre@mailadresse.com

Datum: 20. November 2022 um 22:27:41 MEZ

An: ihre@mailadresse.com

Hallo

Wie Sie vielleicht bemerkt haben, habe ich Ihnen eine E-Mail von Ihrem E-Mail-Konto gesendet

Das bedeutet, dass ich vollen Zugriff auf Ihr Konto habe

Ich beobachte dich seit ein paar Monaten

Die Sache ist die, dass Sie sich über eine von Ihnen besuchte Website für Erwachsene mit einem Njrat infiziert haben

Wenn Sie das nicht wissen, lassen Sie es mich erklären

Der njrat gibt mir vollen Zugriff und Kontrolle über Ihr Gerät.

Das heißt, ich kann alles auf Ihrem Bildschirm sehen, die Kamera und das Mikrofon einschalten, aber Sie wissen es nicht

Ich habe auch Zugriff auf alle Ihre Kontakte und Ihre gesamte Korrespondenz.

Auf der linken Hälfte des Bildschirms habe ich ein Video gemacht, das zeigt, wie Sie sich zufriedengestellt haben, auf der rechten Hälfte sehen Sie das Video, das Sie sich angesehen haben.

Mit einem Mausklick kann ich dieses Video an alle Ihre E-Mails und Kontakte in sozialen Netzwerken senden

Ich kann auch den Zugriff auf alle Ihre Kommunikations- und Messaging-Programme sehen, die Sie verwenden.

Wenn Sie dies vermeiden möchten,

Überweisen Sie den Betrag von 1500 CHF an meine Bitcoin-Adresse ("schreiben Sie moonpay oder banxa oder gehen Sie zur Wechselstube, wenn Sie nicht wissen wie")

Meine Bitcoin-Adresse (BTC-Wallet): 1EiS5dgQFdRfwU9xSYP7GKMGq

Nach Zahlungseingang werde ich das Video löschen und Sie werden nichts mehr von mir hören

Ich gebe Ihnen 72 Stunden Zeit, um zu bezahlen

Vergiss nicht, dass ich dich sehen werde, wenn du die Nachricht öffnest, der Zähler startet

Wenn ich sehe, dass Sie diese Nachricht mit jemand anderem geteilt haben, wird das Video sofort gepostet

Nachricht 2

Hallo Sie!

Leider habe ich ein paar schlechte Nachrichten für Sie.

Vor einigen Monaten habe ich mir Zugang zu Ihren Computern verschafft, die Sie zum Surfen im Internet benutzen.

Daraufhin habe ich Ihre Internetaktivitäten zurückverfolgt.

Nachstehend finden Sie die Abfolge der vergangenen Ereignisse:

In der Vergangenheit habe ich mir von Hackern Zugang zu zahlreichen E-Mail-Konten verschafft (heutzutage ist das eine sehr einfache Aufgabe, die online erledigt werden kann).

Offensichtlich habe ich mich mühelos in Ihr E-Mail-Konto (ihre@mailadresse.com) eingeloggt.

Eine Woche später ist es mir gelungen, einen Trojaner auf den Betriebssystemen all Ihrer Geräte zu installieren, die für den E-Mail-Zugang verwendet werden.

Eigentlich war das ganz einfach (denn Sie haben auf die Links in den E-Mails im Posteingang geklickt).

Alle cleveren Dinge sind ganz einfach (^^)

Die Software von mir ermöglicht mir den Zugriff auf alle Bedienungselemente Ihrer Geräte, wie Videokamera, Mikrofon und Tastatur.

Ich habe es geschafft, alle Ihre persönlichen Daten sowie den Browserverlauf und Ihre Fotos auf meine Server herunterzuladen.

Ich kann auf alle Ihre Messenger sowie auf E-Mails, soziale Netzwerke, Kontaktlisten und sogar Chatverläufe zugreifen.

Mein Virus aktualisiert ständig seine Signaturen (da er treiberbasiert ist) und bleibt dadurch für Ihr Antivirusprogramm unsichtbar.

Jetzt sollten Sie bereits den Grund verstehen, warum ich bis zu diesem Moment unbemerkt blieb...

Beim Sammeln Ihrer Informationen habe ich herausgefunden, dass Sie auch ein großer Fan von Webseiten für Erwachsene sind.

Sie schauen sich gerne Pornoseiten an und sehen sich versaute Videos an und haben dabei jede Menge versauten Spaß.

Ich habe mehrere perverse Szenen von Ihnen aufgenommen und einige Videos montiert, in denen Sie beim leidenschaftlichen Masturbieren zum Orgasmus kommen.

Wenn Sie immer noch an meinen ernsthaften Absichten zweifeln, ist es nur ein paar Mausklicks entfernt, Ihre Videos mit Ihren Freunden, Verwandten und sogar Kollegen zu teilen.

Es ist auch kein Problem für mich, diese Videos auch für die Öffentlichkeit zugänglich zu machen.

Ich denke, dass Sie das nicht wollen, denn Sie wissen, wie besonders die von Ihnen geschauten Videos sind (Sie sind sich dessen bewusst), und all das kann für Sie zu einer echten Katastrophe führen.

Lassen Sie uns das folgendermaßen lösen:

Alles, was Sie brauchen, ist eine Überweisung von 1800€ auf mein Konto (in Bitcoin, je nach dessen Wechselkurs während der Überweisung),

und nachdem die Transaktion erfolgreich war, werde ich das ganze perverse Zeug ohne Verzögerung löschen.

Danach können wir so tun, als ob wir uns nie zuvor getroffen hätten. Außerdem versichere ich Ihnen, dass die gesamte Schadsoftware von allen Ihren Geräten gelöscht wird. Seien Sie sicher, ich halte meine Versprechen.

Das ist ein ziemlich fairer Deal mit einem niedrigen Preis, bedenkt man, dass ich mir viel Mühe gegeben habe, Ihr Profil und Ihren Datenverkehr über einen langen Zeitraum hinweg zu überprüfen.

Wenn Sie nicht wissen, wie man Bitcoins kauft und verschickt - lässt sich leicht beheben, indem Sie alle entsprechenden Informationen online suchen.

Unten ist meine Bitcoin-Wallet: 1M4wy5VoXHxVE8cKy-------yhptPEEHP5

Sie haben nicht mehr als 48 Stunden Zeit, nachdem Sie diese E-Mail geöffnet haben (2 Tage, um genau zu sein).

Im Folgenden finden Sie eine Liste von Aktionen, die Sie nicht durchführen sollten:

*Versuchen Sie nicht, auf meine E-Mail zu antworten (die E-Mail in Ihrem Posteingang wurde von mir zusammen mit der Absenderadresse erstellt).

*Versuchen Sie nicht, die Polizei oder einen anderen Sicherheitsdienst anzurufen. Und denken Sie nicht einmal daran, dies Ihren Freunden mitzuteilen.

Sobald ich das herausfinde (Ich kann das ohne Zweifel mühelos tun, wenn man bedenkt, dass ich die volle Kontrolle über alle Ihre Systeme habe), wird das Video von Ihnen sofort öffentlich zugänglich sein.

*Versuchen Sie nicht, nach mir zu suchen - das ist völlig sinnlos. Alle Kryptowährungstransaktionen bleiben zu jeder Zeit anonym.

*Versuchen Sie nicht, das Betriebssystem auf Ihren Geräten neu zu installieren oder sie loszuwerden. Es ist auch sinnlos, weil alle Ihre Videos bereits auf entfernten Servern verfügbar sind.

Im Folgenden finden Sie eine Liste von Dingen, über die Sie sich keine Gedanken machen müssen:

*Dass ich das von Ihnen überwiesene Geld nicht erhalten werde.

- Keine Sorge, ich kann es auch nach erfolgreicher Transaktion noch zurückverfolgen, denn ich überwache weiterhin alle Ihre Aktivitäten (mein Trojanervirus enthält eine Fernsteuerungsoption, genau wie TeamViewer).

*Dass ich Ihre Videos auch nach Abschluss des Geldtransfers noch öffentlich zugänglich machen werde.

- Glauben Sie mir, es ist sinnlos, wenn ich Ihnen das Leben weiterhin schwer mache. Wenn ich das wirklich wollte, wäre es schon längst geschehen!

Alles wird auf der Grundlage der Fairness durchgeführt!

Bevor ich es vergesse...versuchen Sie in Zukunft, sich nicht mehr auf solche Situationen einzulassen!

Ein Rat von mir - ändern Sie regelmäßig alle Passwörter zu Ihren Konten.

Verfasser: Urs Kälin

Letzte Änderung: 26.11.2022 17:42

DKIM

Der Artikel wird zur Zeit überarbeitet und kann leider nicht angezeigt werden.Verfasser: Urs Kälin

Letzte Änderung: 21.11.2022 11:55

Was ist ein DMARC Eintrag?

Der Artikel wird zur Zeit überarbeitet und kann leider nicht angezeigt werden.Verfasser: Urs Kälin

Letzte Änderung: 21.11.2022 11:55

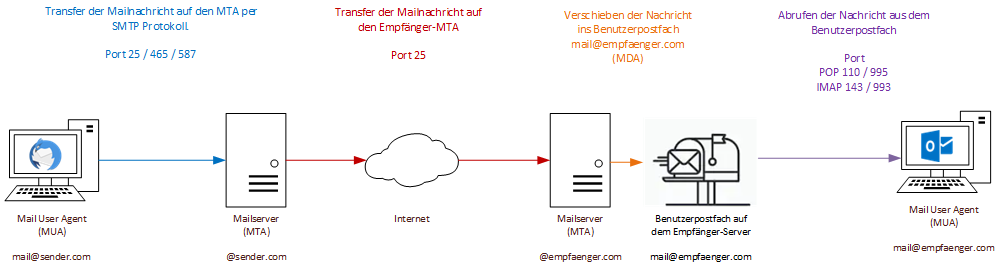

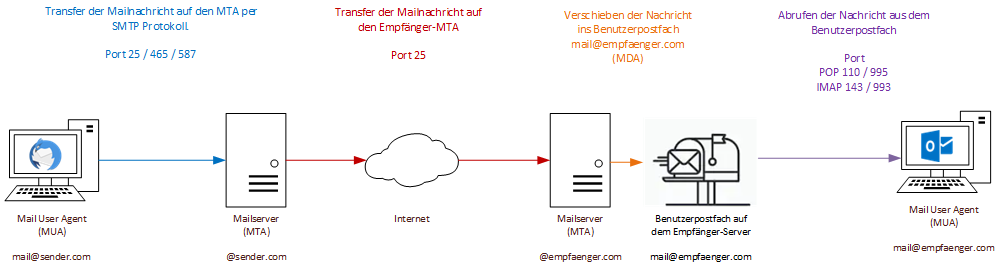

So funktioniert e-mail

Verfasser: Urs Kälin

Letzte Änderung: 21.11.2022 16:48

Unterschied zwischen POP und IMAP

Der Artikel wird zur Zeit überarbeitet und kann leider nicht angezeigt werden.Verfasser: Urs Kälin

Letzte Änderung: 22.11.2022 09:35

Meine Domain ist "Blacklisted"

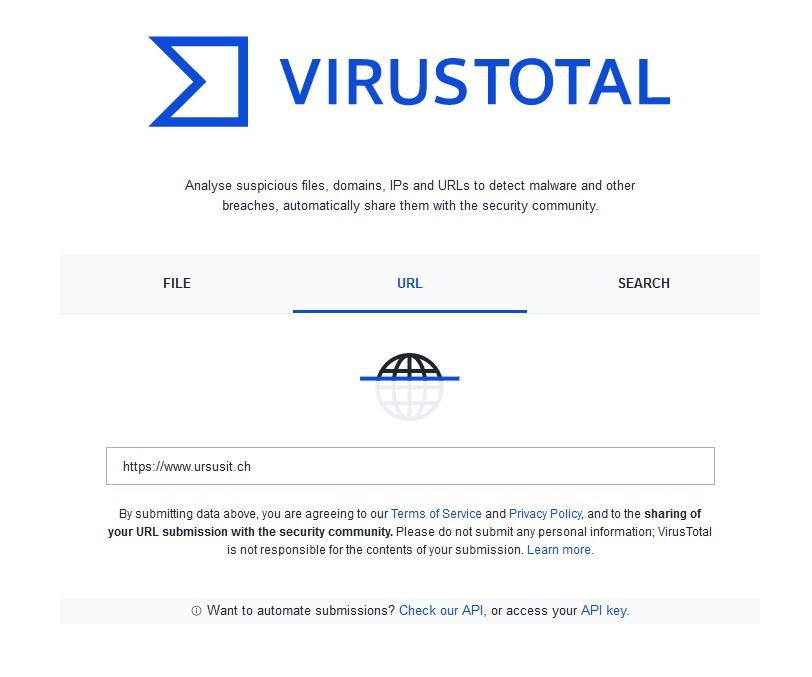

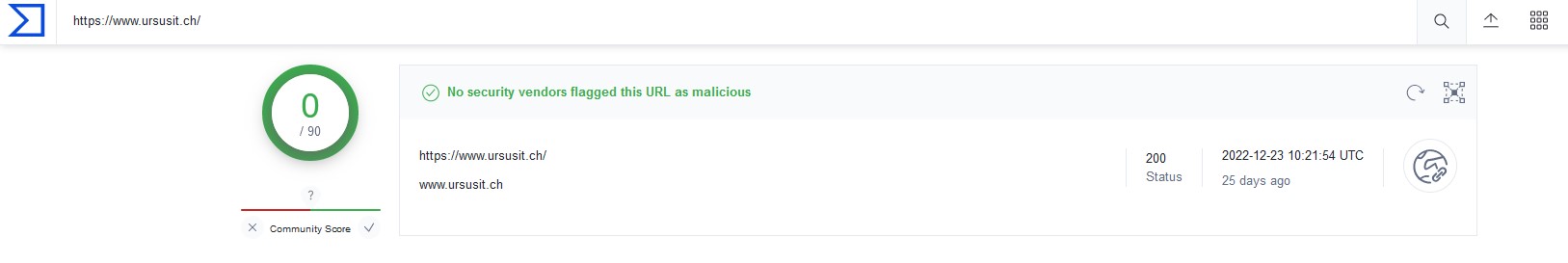

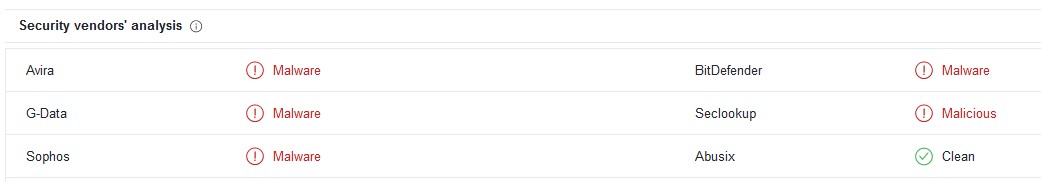

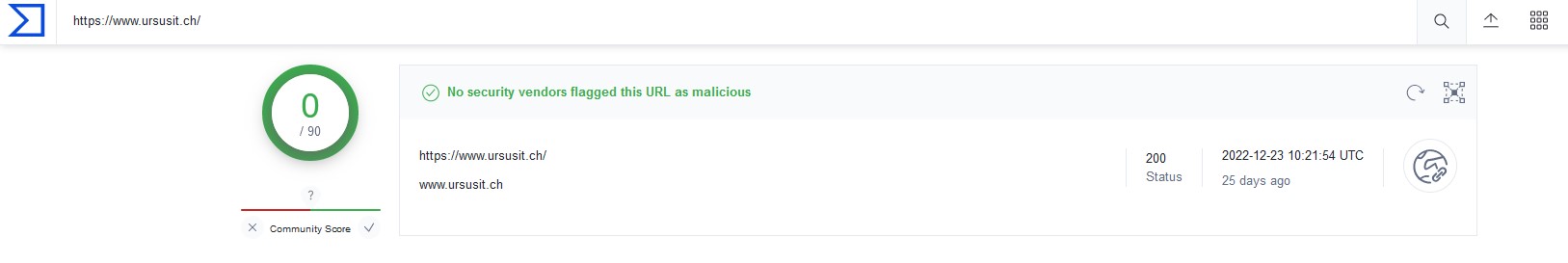

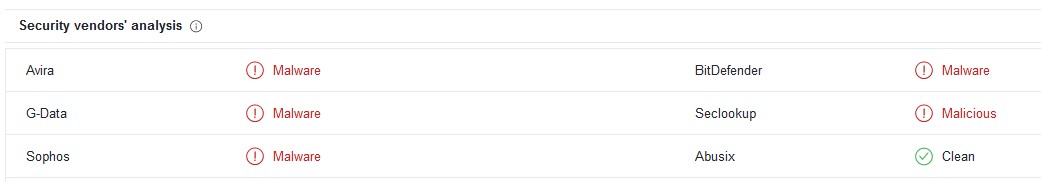

Meine Webseite wird teilweise nicht angezeigt oder vom Virenschutz blockiert.

Ebenfalls werden Mails von mir oder welche meine URL (Domain) beinhalten als Spam blockiert.

Reputation überprüfen

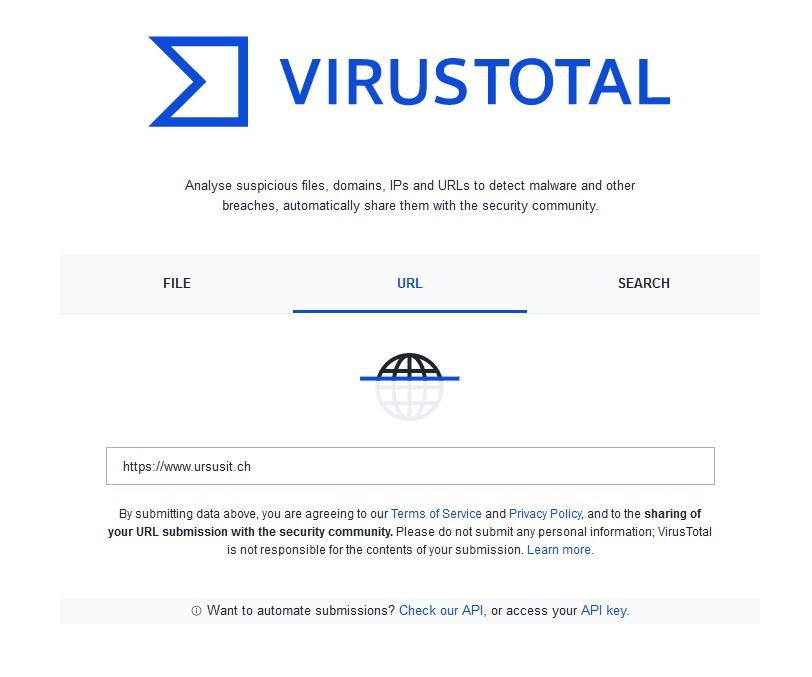

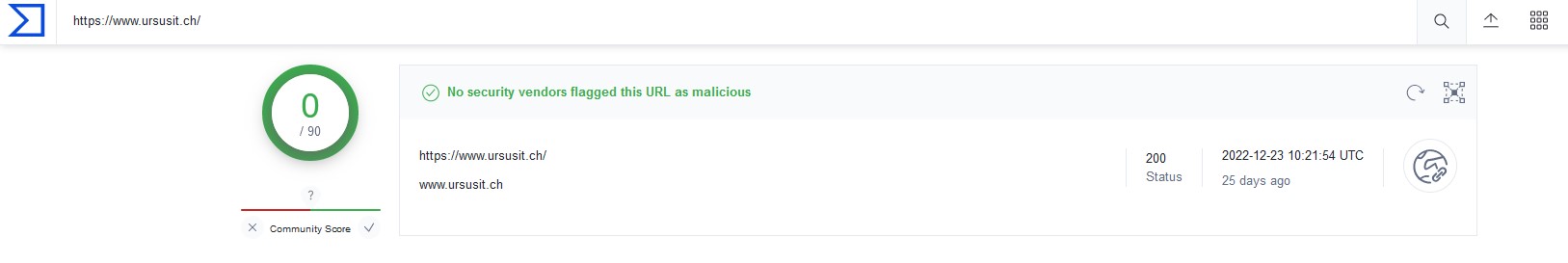

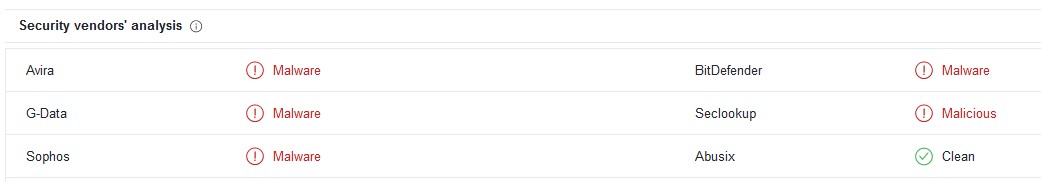

Mit den folgenden Webseiten können Sie Ihre Internetseite und deren Reputation überprüfen.

Bei Virustotal einfach auf den Reiter "URL" wechseln, Webseite eingeben und Enter drücken.

Am besten ist es nun, wenn hier keine Sicherheitsproblem angezeigt werden.

Sollten Sicherheitsprobleme angezeigt werden müssen Sie unbedingt reagieren!

Reputation wiederherstellen

Falls Ihre Webseite auf Blacklists eingetragen ist, müssen Sie Ihre Seite erneut prüfen lassen von den einzelnen Herstellern.

Dies ist ein sehr mühsamer und zeitintensiver Prozess, damit es ein bisschen einfacher von der Hand geht haben wir hier mal unsere bekannten Links zusammengestellt.

Verfasser: Urs Kälin

Letzte Änderung: 08.02.2023 08:54

Microsoft 365

Mit Powershell über Microsoft 365 Exchange eine Regel aus einem Mailpostfach entfernen

Verbinden Sie sich mit Powershell auf die Microsoft Exchange Konsole.

Um die Regeln anzuzeigen wenden SIe zuerst den "Get" Befehl an.

Mit dem "Remove" befehl wird die Regel anschliessend gelöscht.

PS C:\> Get-InboxRule -Mailbox benutzername@domain.com

Name Enabled Priority RuleIdentity

---- ------- -------- ------------

Name der Regel True 1 6054533097024651266

PS C:\> Remove-InboxRule -Mailbox benutzername@domain.com -Identity "Name der Regel"

Bestätigung

Möchten Sie diese Aktion wirklich ausführen?

Posteingangs Regel Identität: "Name der Regel" wird aus Postfach "Benutzer Name" entfernt.

[J] Ja [A] Ja, alle [N] Nein [K] Nein, keine [H] Anhalten [?] Hilfe (Standard ist "J"): J

Verfasser: Urs Kälin

Letzte Änderung: 21.11.2022 11:41

Kalender einer Ressource in Powershell konfigurieren

Um die Eigenschaften eines Ressourcenkalenders in Microsoft Exchange zu konfigurieren benötigen Sie die Befehle "Get-CalendarProcessing" bzw. "Set-CalendarProcessing".

https://learn.microsoft.com/en-us/powershell/module/exchange/set-calendarprocessing?view=exchange-ps

Auslesen der aktuellen Konfiguration

Get-CalendarProcessing -Identity [mailadresse der Ressource]

Beispiel:

Get-CalendarProcessing -Identity ressource@meinedomain.com

Verfasser: Urs Kälin

Letzte Änderung: 30.01.2023 13:27

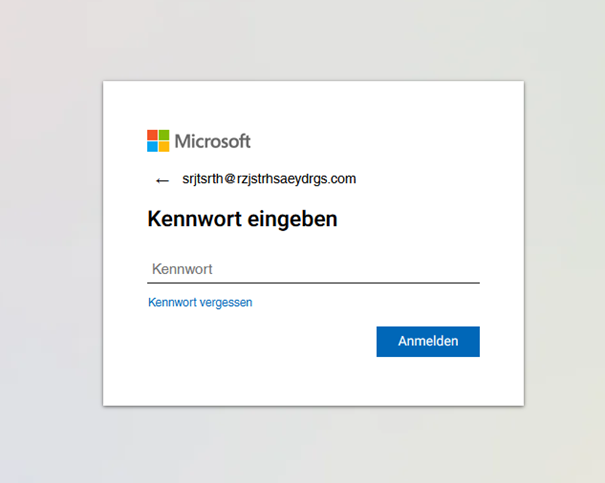

Microsoft 365 - MFA Aktivieren

Hinweis: Idealerweise nutzen Sie für diesen Vorgang einen Computer.

Diese Anleitung beschreibt, die Konfiguration der Microsoft Authenticator App in Verwendung mit den Microsoft 365 Applikationen und Diensten.

Nachdem die Authenticator App konfiguriert wurde, wird diese benötigt, wenn zum Beispiel auf einem Computer Outlook neu konfiguriert wird mit einer Microsoft 365 Mailadresse.

Sollten Sie aus irgendeinem Grund den Zugriff auf Ihren Authenticator verlieren kontaktieren Sie bitte umgehend den Systemadministrator.

Betroffen von der MFA sind:

- E-Mail (Outlook und Outlook Online)

- Microsoft OneDrive

- Microsoft Teams

- Microsoft Office (Online und Business Apps Aktivierung)

- ... weitere Microsoft 365 Online-Dienste

Microsoft Authenticator installieren

Damit die MFA aktiviert werden kann wird eine Software benötigt, welche mindestens über die TOTP-Funktion verfügt. Wir empfehlen in diesem Zusammenhang die App «Microsoft Authenticator». Die Authenticator App kann ebenfalls für andere TOTP Anwendungen verwendet werden.

Die App ist für Android und Apple verfügbar.

https://www.microsoft.com/en-us/security/mobile-authenticator-app

Warnung! Wir raten von der Nutzung einer OTP-Software auf dem Notebook ab. Bei Verlust des Gerätes hat man so beide Authentisierungsmethoden auf einmal verloren!

Installation

- Öffnen Sie den Apple App-Store oder den Google Play Store auf Ihrem Mobilen Gerät.

- Suchen Sie nach «Microsoft Authenticator».

- Installieren Sie die App und starten diese anschliessend.

MFA konfigurieren

Um die Microsoft Authenticator App konfigurieren zu können benötigen Sie die entsprechenden Daten.

Um diese zu erhalten, gehen Sie wie folgt vor:

Im Microsoft Portal auf dem PC

- Öffnen Sie die folgende Internetseite mit einem Browser Ihrer Wahl:

https://aka.ms/mfasetup

Sie gelangen auf die Microsoft Login Seite.

- Geben Sie Ihren Benutzernamen und Passwort ein und klicken Sie auf «Anmelden».

Es handelt sich um dieselben Zugangsdaten wie die für Ihren Computer.

- Sie werden nun darauf hingewiesen, dass «Weitere Informationen erforderlich» sind.

Klicken Sie auf «Weiter».

- Sie gelangen nun auf die Authenticator Konfigurationsseite.

Klicken Sie auf «Weiter»

- Nun müssen Sie die Microsoft Authenticator-App auf Ihrem Mobilgerät öffnen.

Klicken Sie auf «Weiter»

- Nun erscheint ein QR-Code, welchen Sie anschliessend mit dem Mobilgerät einscannen müssen.

In der Microsoft Authenticator App am Mobilgerät

- Öffnen Sie die Microsoft Authenticator App.

- Klicken Sie oben rechts auf das «+» Symbol.

- Wählen Sie «Geschäfts- oder Schulkonto»

- Ihr Gerät startet nun die Kamera, um den QR-Code zu erfassen.

Erfassen Sie den QR-Code auf dem PC-Bildschirm.

- Sobald die Kamera verschwindet, erscheint die Meldung.

«Konto konnte erfolgreich hinzugefügt werden».

- Es wurde nun ein Eintrag im Authenticator erstellt mit dem Titel «isag».

Den Namen können Sie später anpassen.

Im Microsoft Portal auf dem PC

- Wenn das Erfassen am Mobilgerät geklappt hat, klicken Sie auf «Weiter».

- Nun wird der Authenticator getestet.

- Es erscheint eine Meldung, dass Sie die folgende Nummer auf dem Authenticator eingeben sollen.

Wichtig, die Nummer ändert bei jedem Login.

- Geben Sie auf dem Handy in der Authenticator App die entsprechende Nummer ein.

Sie werden normalerweise über eine Bannerbenachrichtigung benachrichtigt.

- Hat das sauber funktioniert, wird das OK angezeigt.

- Wichtig, ab sofort muss die Authenticator App vorhanden sein um auf einem Gerät ein Konto zu konfigurieren.

Verfasser: Urs Kälin

Letzte Änderung: 14.06.2024 14:26

MS Teams: Neues Team erstellen

Öffnen Sie Microsoft Teams in der "Teams" Ansicht.

Klicken Sie das "+" Synbol am oberen Rand des Fensters.

Bestimmen Sie, wie Ihr neues Team heissen soll und geben Sie eine kurze Beschreibung dazu ein.

Der Teamtyp entsprechend Ihren wünschen einstellen, bei Privat muss eine Einladung erfolgen damit weitere Personen Ihrer Organisation beitreten können.

Der erste Kanal kann zum Beispiel "Allgemein" heissen.

Klicken Sie auf "Erstellen"

Das neue Team wird nun in der Teams Liste angezeigt.

An der Oberseite befinden sich nun die Standardreiter welche jedes Team an Anfang erhält.

"Beiträge" ist ein allgemeier Chat.

"Dateien" ist ein Platz auf OneDrive für Dateien.

"Notes" ist eine Verknüpfung in ein OneNote Notizbuch.

Verfasser: Urs Kälin

Letzte Änderung: 27.09.2024 16:11

MS Teams: Dateien mit OneDrive Synchronisieren

Wichtig, damit die Ordnersynchronisation funktioniert muss Teams und OneDrive installiert sein!

Benennungen

Im untenstehenden Beispiel ist "Test Team" ein Team und "Allgemein" ein Kanal.

Jedes Team das erstellt wird erhält auf OneDrive einen eigenen Ordner. Jeder Kanal erhält im Teamordner einen Unterordner.

Die Ordnerstruktur vom untenstehenden Team sieht auf OneDrive somit etwa so aus:

|--- Test Team

|--- Allgemein

Kanalordner Synchronisieren

Öffnen Sie das entsprechende Team und wechseln Sie in den gewünschten Kanal.

Öffnen Sie das entsprechende Team/Kanal und wechseln Sie auf den Reiter "Dateien".

Wählen Sie das dreipunkte Menü und klicken Sie auf Synchronisieren.

Die Meldung erscheint, das kann teilweise bis zu einer Minute dauern.

Klicken Sie anschliessend auf Schliessen.

Ganzer Teamordner Synchronisieren

Anstelle eines einzelnen Kanalordners kann auch der ganze Team Ordner synchronisiert werden.

Öffnen Sie das entsprechende Team und irgend einen Kanal in diesem Team.

Wechseln Sie auf den Reiter "Dateien".

Klicken Sie nun am oberen Rand auf "Dokumente"

Nun wählen Sie am oberen Rand "Synchronisieren".

Die Meldung erscheint, das kann teilweise bis zu einer Minute dauern.

Klicken Sie anschliessend auf Schliessen.

Dateiexplorer

Nun können Sie in den Windows Dateiexplorer wechseln.

Sie finden auf der linken Seite nun das OneDrive Enterprise Logo mit Ihrem Firmennamen.

Darin befindet sich der neu hinzugefügte Kanalordner.

Falls Sie den ganzen Team Ordner hinzugefügt haben steht "Dokumente" beim Ordner.

Dieser beinhaltet dann ebenfalls den untergeordneten "Kanalordner".

Wenn Sie nun Dateien in diesen Ordner speichern werden diese kurze Zeit später ebenfalls in Teams angezeigt und umgekehrt.

Verfasser: Urs Kälin

Letzte Änderung: 27.09.2024 16:42

MS Teams: Mitglieder im Team verwalten

In Ihrem Team können Sie einfach Mitglieder verwalten.

Suchen Sie das gewünschte Team in Ihrer Teams Leiste.

Mitglied hinzufügen

Fahren Sie mit der Maus über das gewünschte Team und wählen Sie das Dreipunktemenü.

Klicken Sie auf "Mitglied hinzufügen".

Sie können nun externe als Gast oder interne Mitarbeiter dem Team hinzufügen.

Bei internen haben Sie die Möglichkeit die Berechtigung anzupassen.

Besitzer (kann alles) oder Mitglied (kann Mitarbeiten).

Nachdem Sie alle Mitarbeiter bestimmt haben klicken Sie auf Hinzufügen.

Mitglieder verwalten

Klicken Sie auf "Team verwalten".

Nun können Sie die Mitglieder entsprechend anpassen oder aus dem Team entfernen.

Verfasser: Urs Kälin

Letzte Änderung: 27.09.2024 16:35

Sicherheit

SPF Eintrag

Ein SPF (Sender Policy Framework) bezeichnet ein Verfahren, mit welchem verhindert werden soll, dass e-mails mit falscher e-mailadresse versenden können.

Beispiel: Ist SPF nicht aktiv kann eine e-mailnachricht mit Ihrer e-mailadresse versendet werden.

Ist SPF aktiv, wird eine solche e-mailnachricht automatisch als Spam deklariert oder komplett abgelehnt.

Wie kann ich den SPF Eintrag setzen?

Ein SPF Eintrag ist ein einfacher TXT Eintrag welcher auf Ihrem DNS Server in der entsprechenden Zone gesetzt wird.

Der Eintrag sieht wie folgt aus:

ihredomain.com. IN TXT "v=spf1 a mx -all"

Der obige Eintrag erlaubt es von allen IP Adressen, welche in Ihrer DNS-Zone einen A oder einen MX Eintrag haben, e-mails zu versenden.

Natürlich gibt es heute für das Erstellen eines SPF Eintrages auch gute Helfer.

https://www.spf-record.com/generator

Falls Sie nicht genau wissen wie Sie Ihre DNS-Zone anpassen können, kontaktieren Sie Ihren IT Partner.

Wie funktioniert SPF?

Was wenn ich kein SPF aktiviert habe?

Falls Sie auf Ihrem DNS Server keinen SPF Eintrag gesetzt haben können Mailnachrichten mit Ihrem Absender versendet werden. Sofern ein SPF Eintrag nicht kontrolliert werden kann, könnte Ihr Mailprovider die gefälschte Nachricht als Legitim anschauen.

Betrüger nutzen diese Methode oft, um einfache Betrugsmails zu senden und so das Opfer dazu zu bewegen, Bitcoins an eine Adresse zu senden. Einige Beispiele dazu finden Sie nachstehend.

Wie prüfe ich meinen SPF Eintrag?

Ob Ihr Mailserver einen gültigen SPF Eintrag aufweist kann ganz einfach überprüft werden.

Öffnen Sie die Seite: https://www.dmarcanalyzer.com/de/spf-de/checker/

Geben Sie im Feld "Domain" den Domainnamen Ihrer e-mailadresse ein, das ist alles was nach dem @-Zeichen kommt.

Zum Beispiel: meineadresse@meinedomain.com => "meinedomain.com".

Klicken Sie auf DNS validieren und schauen Sie sich das Ergebnis an.

Falls nun steht "Wir konnten keinen SPF Datensatz finden", sollten Sie handeln und den Eintrag schnellstmöglich erstellen.

In allen anderen Fällen werden Sie über die Plausibilität oder allfällige Fehler im SPF-Eintrag hingewiesen.

Beispielnachrichten

Nachricht 1

Von: ihre@mailadresse.com

Datum: 20. November 2022 um 22:27:41 MEZ

An: ihre@mailadresse.com

Hallo

Wie Sie vielleicht bemerkt haben, habe ich Ihnen eine E-Mail von Ihrem E-Mail-Konto gesendet

Das bedeutet, dass ich vollen Zugriff auf Ihr Konto habe

Ich beobachte dich seit ein paar Monaten

Die Sache ist die, dass Sie sich über eine von Ihnen besuchte Website für Erwachsene mit einem Njrat infiziert haben

Wenn Sie das nicht wissen, lassen Sie es mich erklären

Der njrat gibt mir vollen Zugriff und Kontrolle über Ihr Gerät.

Das heißt, ich kann alles auf Ihrem Bildschirm sehen, die Kamera und das Mikrofon einschalten, aber Sie wissen es nicht

Ich habe auch Zugriff auf alle Ihre Kontakte und Ihre gesamte Korrespondenz.

Auf der linken Hälfte des Bildschirms habe ich ein Video gemacht, das zeigt, wie Sie sich zufriedengestellt haben, auf der rechten Hälfte sehen Sie das Video, das Sie sich angesehen haben.

Mit einem Mausklick kann ich dieses Video an alle Ihre E-Mails und Kontakte in sozialen Netzwerken senden

Ich kann auch den Zugriff auf alle Ihre Kommunikations- und Messaging-Programme sehen, die Sie verwenden.

Wenn Sie dies vermeiden möchten,

Überweisen Sie den Betrag von 1500 CHF an meine Bitcoin-Adresse ("schreiben Sie moonpay oder banxa oder gehen Sie zur Wechselstube, wenn Sie nicht wissen wie")

Meine Bitcoin-Adresse (BTC-Wallet): 1EiS5dgQFdRfwU9xSYP7GKMGq

Nach Zahlungseingang werde ich das Video löschen und Sie werden nichts mehr von mir hören

Ich gebe Ihnen 72 Stunden Zeit, um zu bezahlen

Vergiss nicht, dass ich dich sehen werde, wenn du die Nachricht öffnest, der Zähler startet

Wenn ich sehe, dass Sie diese Nachricht mit jemand anderem geteilt haben, wird das Video sofort gepostet

Nachricht 2

Hallo Sie!

Leider habe ich ein paar schlechte Nachrichten für Sie.

Vor einigen Monaten habe ich mir Zugang zu Ihren Computern verschafft, die Sie zum Surfen im Internet benutzen.

Daraufhin habe ich Ihre Internetaktivitäten zurückverfolgt.

Nachstehend finden Sie die Abfolge der vergangenen Ereignisse:

In der Vergangenheit habe ich mir von Hackern Zugang zu zahlreichen E-Mail-Konten verschafft (heutzutage ist das eine sehr einfache Aufgabe, die online erledigt werden kann).

Offensichtlich habe ich mich mühelos in Ihr E-Mail-Konto (ihre@mailadresse.com) eingeloggt.

Eine Woche später ist es mir gelungen, einen Trojaner auf den Betriebssystemen all Ihrer Geräte zu installieren, die für den E-Mail-Zugang verwendet werden.

Eigentlich war das ganz einfach (denn Sie haben auf die Links in den E-Mails im Posteingang geklickt).

Alle cleveren Dinge sind ganz einfach (^^)

Die Software von mir ermöglicht mir den Zugriff auf alle Bedienungselemente Ihrer Geräte, wie Videokamera, Mikrofon und Tastatur.

Ich habe es geschafft, alle Ihre persönlichen Daten sowie den Browserverlauf und Ihre Fotos auf meine Server herunterzuladen.

Ich kann auf alle Ihre Messenger sowie auf E-Mails, soziale Netzwerke, Kontaktlisten und sogar Chatverläufe zugreifen.

Mein Virus aktualisiert ständig seine Signaturen (da er treiberbasiert ist) und bleibt dadurch für Ihr Antivirusprogramm unsichtbar.

Jetzt sollten Sie bereits den Grund verstehen, warum ich bis zu diesem Moment unbemerkt blieb...

Beim Sammeln Ihrer Informationen habe ich herausgefunden, dass Sie auch ein großer Fan von Webseiten für Erwachsene sind.

Sie schauen sich gerne Pornoseiten an und sehen sich versaute Videos an und haben dabei jede Menge versauten Spaß.

Ich habe mehrere perverse Szenen von Ihnen aufgenommen und einige Videos montiert, in denen Sie beim leidenschaftlichen Masturbieren zum Orgasmus kommen.

Wenn Sie immer noch an meinen ernsthaften Absichten zweifeln, ist es nur ein paar Mausklicks entfernt, Ihre Videos mit Ihren Freunden, Verwandten und sogar Kollegen zu teilen.

Es ist auch kein Problem für mich, diese Videos auch für die Öffentlichkeit zugänglich zu machen.

Ich denke, dass Sie das nicht wollen, denn Sie wissen, wie besonders die von Ihnen geschauten Videos sind (Sie sind sich dessen bewusst), und all das kann für Sie zu einer echten Katastrophe führen.

Lassen Sie uns das folgendermaßen lösen:

Alles, was Sie brauchen, ist eine Überweisung von 1800€ auf mein Konto (in Bitcoin, je nach dessen Wechselkurs während der Überweisung),

und nachdem die Transaktion erfolgreich war, werde ich das ganze perverse Zeug ohne Verzögerung löschen.

Danach können wir so tun, als ob wir uns nie zuvor getroffen hätten. Außerdem versichere ich Ihnen, dass die gesamte Schadsoftware von allen Ihren Geräten gelöscht wird. Seien Sie sicher, ich halte meine Versprechen.

Das ist ein ziemlich fairer Deal mit einem niedrigen Preis, bedenkt man, dass ich mir viel Mühe gegeben habe, Ihr Profil und Ihren Datenverkehr über einen langen Zeitraum hinweg zu überprüfen.

Wenn Sie nicht wissen, wie man Bitcoins kauft und verschickt - lässt sich leicht beheben, indem Sie alle entsprechenden Informationen online suchen.

Unten ist meine Bitcoin-Wallet: 1M4wy5VoXHxVE8cKy-------yhptPEEHP5

Sie haben nicht mehr als 48 Stunden Zeit, nachdem Sie diese E-Mail geöffnet haben (2 Tage, um genau zu sein).

Im Folgenden finden Sie eine Liste von Aktionen, die Sie nicht durchführen sollten:

*Versuchen Sie nicht, auf meine E-Mail zu antworten (die E-Mail in Ihrem Posteingang wurde von mir zusammen mit der Absenderadresse erstellt).

*Versuchen Sie nicht, die Polizei oder einen anderen Sicherheitsdienst anzurufen. Und denken Sie nicht einmal daran, dies Ihren Freunden mitzuteilen.

Sobald ich das herausfinde (Ich kann das ohne Zweifel mühelos tun, wenn man bedenkt, dass ich die volle Kontrolle über alle Ihre Systeme habe), wird das Video von Ihnen sofort öffentlich zugänglich sein.

*Versuchen Sie nicht, nach mir zu suchen - das ist völlig sinnlos. Alle Kryptowährungstransaktionen bleiben zu jeder Zeit anonym.

*Versuchen Sie nicht, das Betriebssystem auf Ihren Geräten neu zu installieren oder sie loszuwerden. Es ist auch sinnlos, weil alle Ihre Videos bereits auf entfernten Servern verfügbar sind.

Im Folgenden finden Sie eine Liste von Dingen, über die Sie sich keine Gedanken machen müssen:

*Dass ich das von Ihnen überwiesene Geld nicht erhalten werde.

- Keine Sorge, ich kann es auch nach erfolgreicher Transaktion noch zurückverfolgen, denn ich überwache weiterhin alle Ihre Aktivitäten (mein Trojanervirus enthält eine Fernsteuerungsoption, genau wie TeamViewer).

*Dass ich Ihre Videos auch nach Abschluss des Geldtransfers noch öffentlich zugänglich machen werde.

- Glauben Sie mir, es ist sinnlos, wenn ich Ihnen das Leben weiterhin schwer mache. Wenn ich das wirklich wollte, wäre es schon längst geschehen!

Alles wird auf der Grundlage der Fairness durchgeführt!

Bevor ich es vergesse...versuchen Sie in Zukunft, sich nicht mehr auf solche Situationen einzulassen!

Ein Rat von mir - ändern Sie regelmäßig alle Passwörter zu Ihren Konten.

Verfasser: Urs Kälin

Letzte Änderung: 26.11.2022 17:42

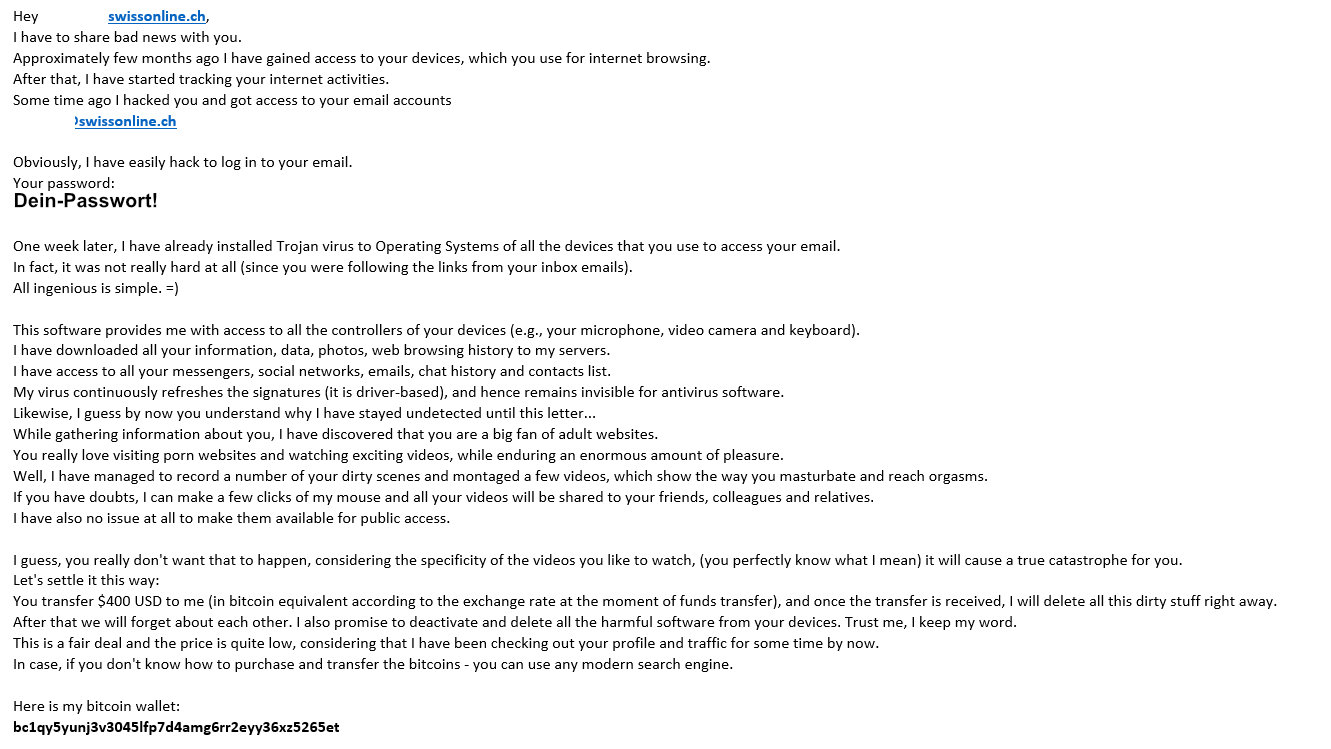

E-Mail Erpressung: ALARM - I'm hacked you and stolen you information and photo

Aktuell werden viele Mailnachrichten versendet welche persönliche Daten von Menschen beinhalten, so zum Beispiel ein Passwort welches aktuell genutzt wird.

Wichtig, diese Nachricht ist kein Witz!

Die Nachricht wird meist von der eigenen Mailadresse aus gesendet, eine Prüfung der Mailnachricht hat ergeben, dass die Angreifer sich beim Mailkonto eingeloggt haben und die Mailnachricht darüber versendet haben.

Dazu konnten wir in den letzten 2 Wochen feststellen, wie Passwörter kurze Zeit nach erhalt der Mailnachricht aktiv verwendet wurden, um Zugriff auf weitere Dienste wie Spotify, Facebook oder TikTok zu erlangen. Das Vorgehen ist jeweils ähnlich, anmelden und zuerst die Rücksetz-Mailadresse anpassen.

Was muss ich tun, wenn ich ein solches Mail erhalten habe?

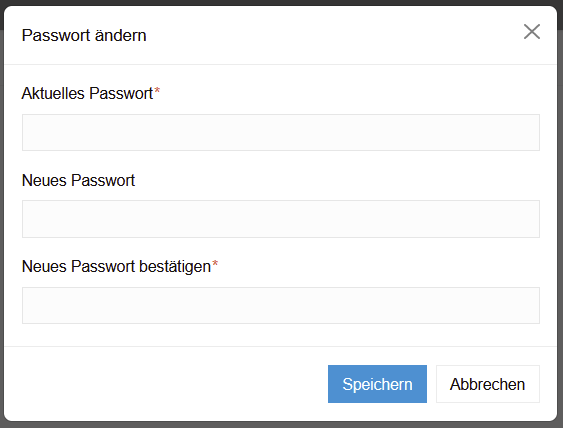

Das Passwort ändern, jetzt!

Das Passwort, welches im Mail ersichtlich ist, gilt ab sofort als verbrannt! Es darf nirgendwo (wirklich nirgendwo, ohne Ausnahme!) mehr verwendet werden, auch nicht in einer abgewandelten Form. Das verbrannte Passwort wird ab sofort in den grossen Passwortlisten der Welt gehandelt und kann nun relativ schnell (unter 1 Minute) geknackt werden.

Was kann ich noch tun?

Beispielnachricht

Was passiert weiter

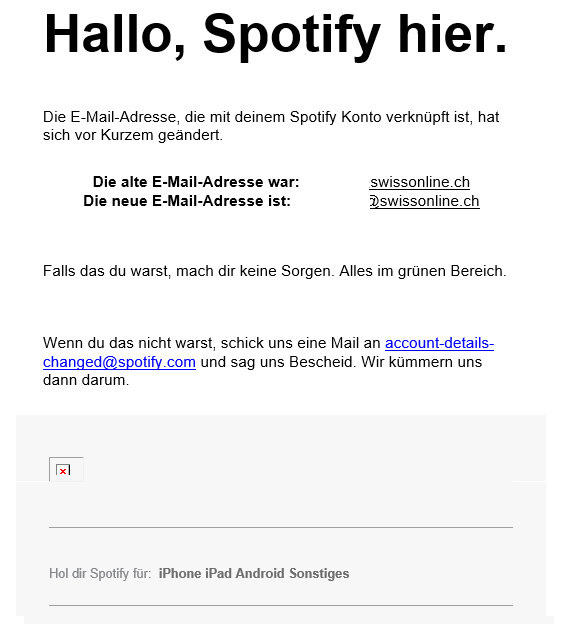

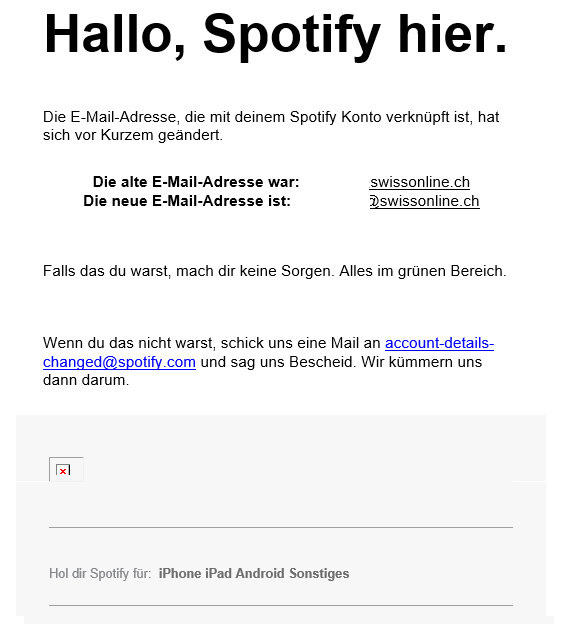

Beispiel Spotify

Eine Spotify Anmeldung erfolgte kurze Zeit später, und die Mailadresse um das Passwort bei Spotify zurückzusetzen wurde geändert.

So hat der Benutzer keinen Zugriff mehr auf sein Abonnement und kann auch das Passwort nicht mehr zurücksetzen.

In diesem Fall sofort eine Mailnachricht an Spotify senden bzw. den Support kontaktieren.

Verfasser: Urs Kälin

Letzte Änderung: 28.07.2023 10:30

Sicherheit » Phishing

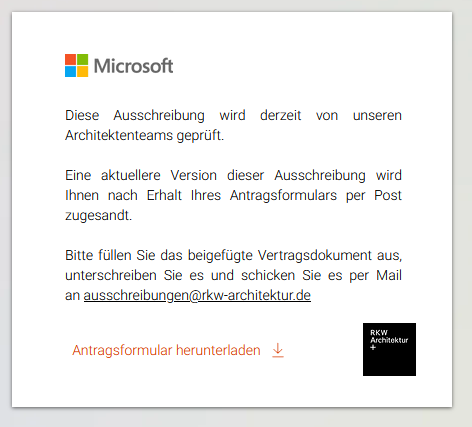

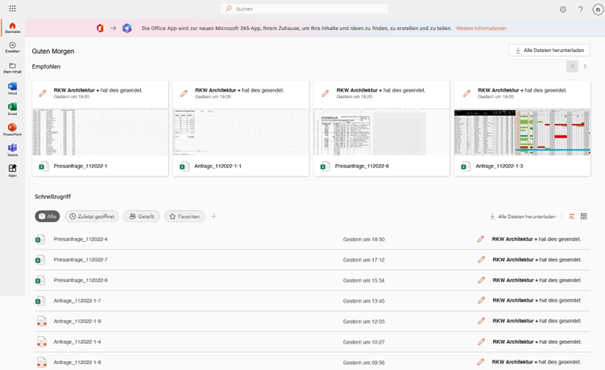

Fingierte Ausschreibung : Office Seite

Wie sieht die Mailnachricht aus?

Das Opfer erhält eine Nachricht mit einem sehr simplen Text, dass ein Bauvorhaben zur Ausschreibung steht.

Von: RKW Architektur + <aaa@aaa.aa>

Gesendet: Montag, 14. November 2022 04:31

An: info <yyy@yyy.yy>

Betreff: [Check] Angebotsbearbeitung

Sehr geehrte Damen und Herren,

in der Anlage erhalten Sie unsere Preisanfrage zum anbei Bauvorhaben. Über ein Angebot wären wir Ihnen sehr verbunden.

Ausschreibung https://www.xxxx.de

Mit freundlichen Grüßen

Victoria Helbig

-Bauleitung-

RKW Architektur +

Rhode Kellermann Wawrowsky GmbH

Rechtsform GmbH

Sitz Düsseldorf

Anschrift Tersteegenstraße 30, 40474 Düsseldorf

Registergericht Amtsgericht Düsseldorf

Registernummer HRB 35544

USt.-ID-Nr. nach § 27a UStG: DE 242 756 044

Berufsrechtliche Regelungen

Für die in Deutschland zugelassenen Architekten in Nordrhein-Westfalen sind die maßgeblichen berufsrechtlichen Regelungen insbesondere das Baukammerngesetz für Nordrhein-Westfalen (BauKaG NRW), die Verordnung zur Durchführung des Baukammerngesetzes (DVO BauKaG NRW), die Honorarordnung für Architekten und Ingenieure (HOAI) und die berufsrechtlichen Regelungen für Architektinnen und Architekten Nordrhein-Westfalens. Diese sind abrufbar unter www.gesetze-im-internet.de bzw. auf der Website der Landesarchitektenkammer für Nordrhein-Westfalen unter www.aknw.de/recht/gesetze-und-verordnungen

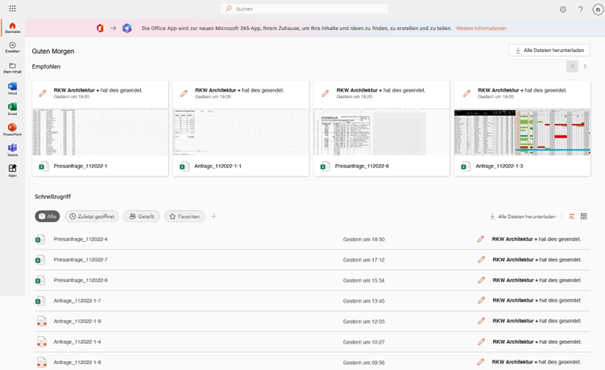

So kann die Phishingseite identifiziert werden

Nachdem Sie den Link geöffnet haben werden Sie auf eine Seite im Stil von Office Welcome oder Microsoft 365 weitergeleitet.

Die folgenden Punkte entlarven die Seite:

- Die Seite kann in erster Linie ohne Passwort geöffnet werden. Normalerweise muss eine Authentifizierung erfolgen bevor Inhalte von anderen Microsoft Konten angezeigt wird.

- Oben rechts bei den Login Informationen stehen nicht die eigenen Microsoft Anmeldedaten.

- Die Seite ist nicht sauber responsiv. Wird dies Seite verkleinert schiebt sich der Inhalt unter den Fensterrand.

- Mouseover Effekte sind schlecht, werden teilweise falsch ausgelöst (vor allem bei der unteren Liste).

- Alle Links, egal wo man klickt laufen auf «xxx.xxxxxx.xxx/loading1».

Diesen Link sieht man nach dem Klick in der Adressleiste.

Nach erfolgter Eingabe der persönlichen Daten geht es weiter zu «loading2»

- Der Header der Seite zeigt «WIX» Inhalte.

- Am Ende wird ein komisches PDF angeboten.

Was tun wenn man reingefallen ist?

- Ändern Sie sofort Ihr Passwort für Ihr Microsoft Konto.

- Ändern Sie die Passwörter bei allen Diensten bei welchen Sie das gleiche Passwort verwenden.

- Falls es ein Firmenlogin betrifft, Informieren Sie Ihren Systemadministrator umgehend damit er weitere Sicherheitsvorkehrungen einleiten kann.

So sieht die Phishingseite aus

Verfasser: Urs Kälin

Letzte Änderung: 21.11.2022 16:44

Webentwicklung

PHP - Was ist das?

PHP (Hypertext Preprocessor) ist eine Open Source-Scriptsprache welche Serverseitig ausgeführt wird. Die Sprache ist vor allem in der Webprogrammierung sehr verbreitet, kann aber auch als Skriptspache für Terminalanwendungen genutzt werden.

Mehr dazu: https://www.php.net/manual/de/intro-whatis.php

Versionen

Unter folgendem Link finden Sie die aktuellen PHP Versionen und Ihre Supportzeiten.

https://www.php.net/supported-versions.php

Es ist zu empfehlen, jeweils eine PHP Version zu nutzen welche noch in der Supportzeit ist. Denn nur bei diesen Versionen ist sichergestellt, dass beannte Sicherheitslücken gechlossen werden.

Verfasser: Urs Kälin

Letzte Änderung: 22.11.2022 22:23

Meine Domain ist "Blacklisted"

Meine Webseite wird teilweise nicht angezeigt oder vom Virenschutz blockiert.

Ebenfalls werden Mails von mir oder welche meine URL (Domain) beinhalten als Spam blockiert.

Reputation überprüfen

Mit den folgenden Webseiten können Sie Ihre Internetseite und deren Reputation überprüfen.

Bei Virustotal einfach auf den Reiter "URL" wechseln, Webseite eingeben und Enter drücken.

Am besten ist es nun, wenn hier keine Sicherheitsproblem angezeigt werden.

Sollten Sicherheitsprobleme angezeigt werden müssen Sie unbedingt reagieren!

Reputation wiederherstellen

Falls Ihre Webseite auf Blacklists eingetragen ist, müssen Sie Ihre Seite erneut prüfen lassen von den einzelnen Herstellern.

Dies ist ein sehr mühsamer und zeitintensiver Prozess, damit es ein bisschen einfacher von der Hand geht haben wir hier mal unsere bekannten Links zusammengestellt.

Verfasser: Urs Kälin

Letzte Änderung: 08.02.2023 08:54

Webentwicklung » Joomla CMS

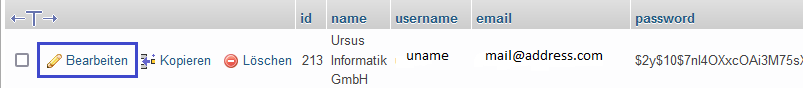

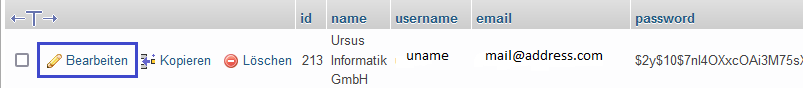

Joomla Passwort zurücksetzen

Sie haben das Passwort von Ihrem Joomla-Administratoren vergessen?

So können Sie das Passwort einfach über die mySQL Datenbank zurücksetzen.

Zurücksetzen über mySQL Datenbank

Verbinden Sie sich mittels phpMyAdmin auf die mySQL Datenbank Ihrer Joomla Installation.

Wählen Sie die Tabelle "##_users" wobei ## dem Präfix Ihrer Joomlainstallation entspricht.

Klicken Sie beim gewünschten Benutzer auf "Bearbeiten"

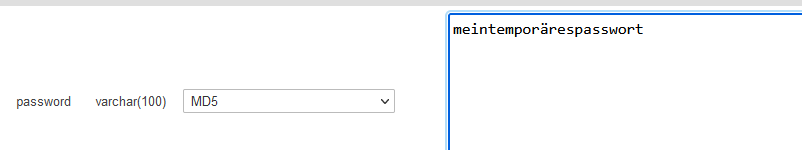

Ändern Sie beim Attribut "password" auf "MD5" und geben Sie Ihr temporäres Passwort im Klartext im Textfeld daneben ein.

Speichern Sie den Datensatz.

Nun können Sie sich mit dem temporären Passwort bei Joomla anmelden.

Wichtig! Passwort nachher direkt über die Benutzersteuerung anpassen.

Verfasser: Urs Kälin

Letzte Änderung: 22.11.2022 10:28

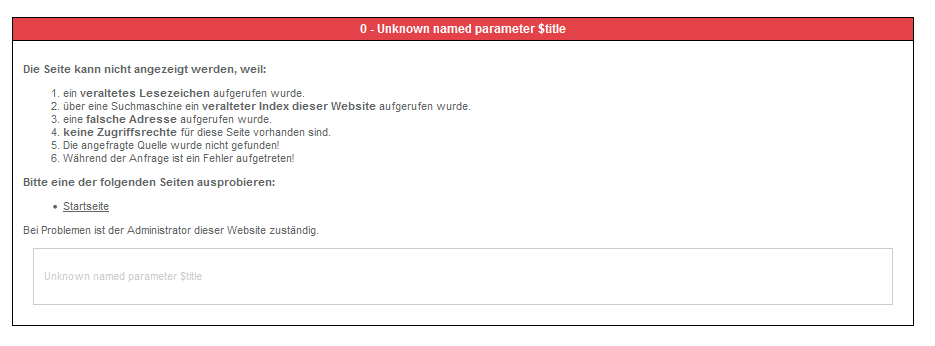

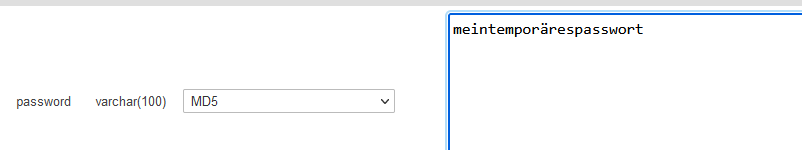

Joomla Fehler : Unknown named parameter $title

Nach der aktualisierung der PHP Version erscheint der folgende Fehler im Frontend.

Versionsdetails

- Joomla 3.10.11

- PHP >= 8.0.2

Lösung

Stellen Sie die PHP Version auf 7.4 ein.

Wichtig, die Version 7.4 ist seit dem 28. November 2022 End Of Life!

Daher wird empfohlen auf die nächste Version von Joomla zu aktualisieren.

https://www.php.net/supported-versions.php

Fehlermeldung Suchmaschinenoptimierung

0 - Unknown named parameter $title

Die Seite kann nicht angezeigt werden, weil:

1. ein veraltetes Lesezeichen aufgerufen wurde.

2. über eine Suchmaschine ein veralteter Index dieser Website aufgerufen wurde.

3. eine falsche Adresse aufgerufen wurde.

4. keine Zugriffsrechte für diese Seite vorhanden sind.

5. Die angefragte Quelle wurde nicht gefunden!

6. Während der Anfrage ist ein Fehler aufgetreten!

Bitte eine der folgenden Seiten ausprobieren:

• Startseite

Bei Problemen ist der Administrator dieser Website zuständig.

Unknown named parameter $title

Verfasser: Urs Kälin

Letzte Änderung: 22.11.2022 11:27

Joomla Versionskette

Die aktuellen Joomla-Versinen sind unter folgendem Link einsehbar.

https://docs.joomla.org/Joomla!_CMS_versions

Verfasser: Urs Kälin

Letzte Änderung: 22.11.2022 22:25

Hardware

ESD / Elektrostatische Entladung

Eine Elektrostatische Entladung ist ein durch Potenzialdifferenz entstehender Spannungsdurchschlag. Dieser kann bis zu 20'00 V stark sein, unter besten Bedingungen kann dieser sogar 35'000 V erreichen.

Eine Potenzialdifferenz entsteht zum Beispiel dann, wenn ein Mensch über einen Teppichboden geht. Dabei entsteht eine Reibungselektriziät und der Körper wird geladen. Berührt der Mensch anschliessend etwas mit einem tieferen Potenzial gleichen sich diese beiden aus, es entsteht ein Potenzialausgleich und möglicherweise ein Spannungsdurchschlag falls die Potenzialdifferenz sehr hoch ist.

Gute Videos und Links

Verfasser: Urs Kälin

Letzte Änderung: 25.11.2022 22:41

Was ist ein Mainboard?

Hauptplatine (englisch Mainboard, auch Motherboard)

Abk. MB (Mainboard/Motherboard)

Die Hauptplatine ist das zentrale Verbindungsstück eines Computers. Es beinhaltet den Sockel für die CPU, Steckplätze für den Arbeitsspeicher (RAM), Anschlussmöglichkeiten für Laufwerke (HDD / SSD ...), sowie Steckplätze für Erweiterungskarten (z.B. Grafik-, Sound- und Netzwerkkarten).

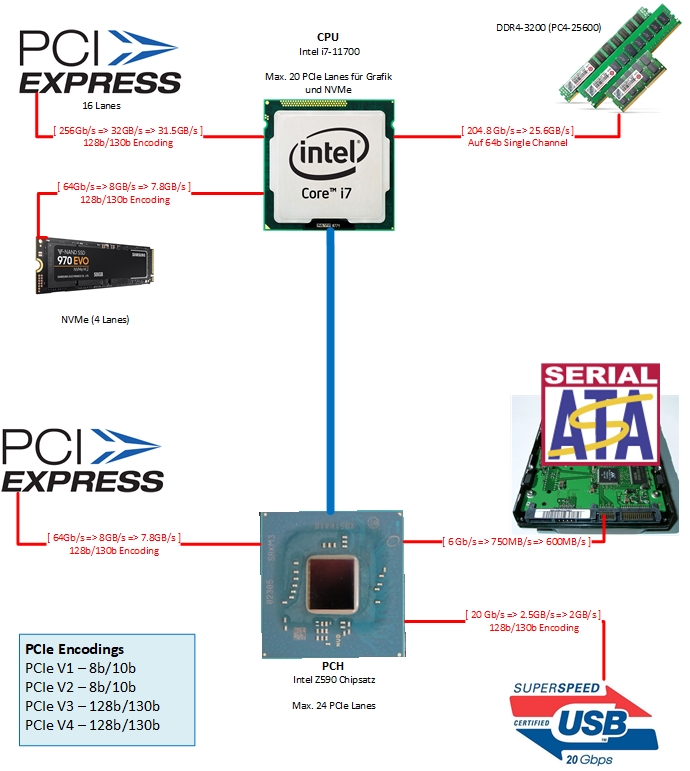

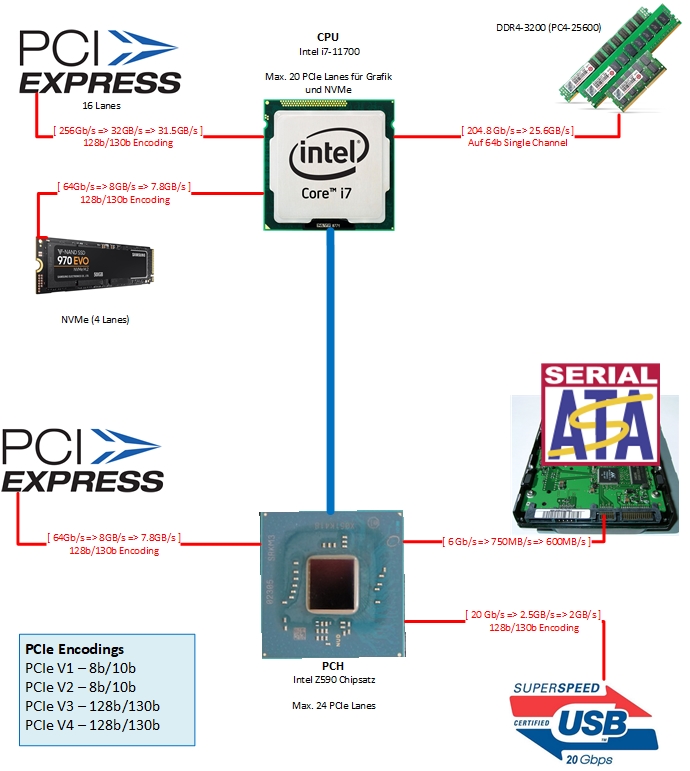

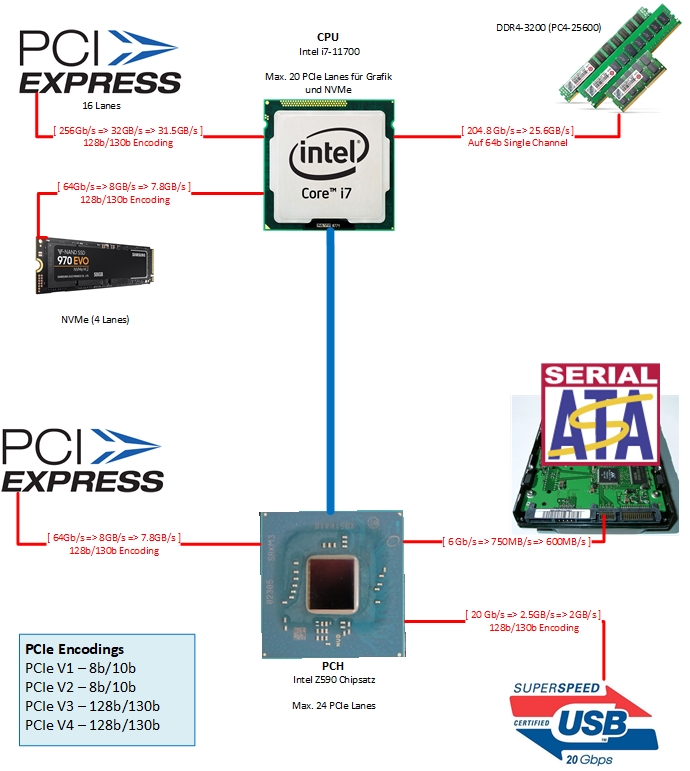

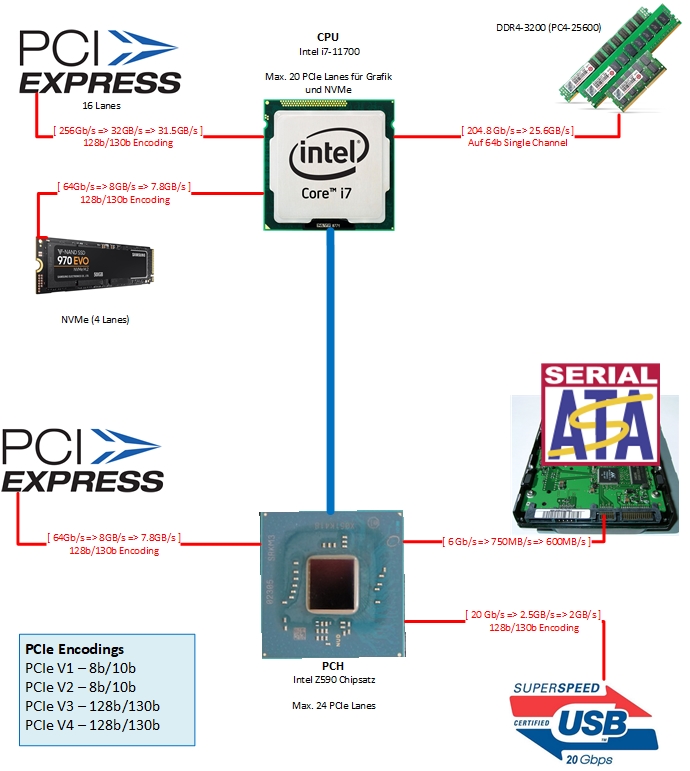

Northbridge, Southbridge und Platform Controll Hub (PCH)

Früher wurden Mainboards in zwei Bereiche aufgeteilt welche von den entsprechenden Chipsets kontrolliert wurden. Diese Chipsets waren die Nortbridge und die Southbridge. Die Northbridge war zuständig für die Kommunikation mit den schnellen Komponenten, also Hauptprozessor (CPU), Arbeitsspeicher (RAM) und Grafikkarte (GPU). Da der Platz auf den Mainboards knapp ist, wird die Northbridge neu in die Hauptprozessoren mit eingebaut und verschwindet so von der Bildfläche. Die Southbridge kontrolliert alle langsamen Geräte auf einem Mainboard, dazu gehören SATA Festplatten oder CD-Laufwerke, Netzwerkadapter, USB Schnittstellen, PCI/PCIe Schnittstellen (ausgenommen die der Grafikkarte). Die Southbridge wurde nun umbenannt in Platform Controll Hub (PCH), welcher noch immer die gleiche Aufgabe wahrnimmt wie früher die Southbridge.

Blockdiagramm

Verfasser: Urs Kälin

Letzte Änderung: 26.11.2022 18:05

Hardware » Desktop

Logitech Receiver

Logitech ist wohl einer der bekanntesten Hersteller für Mäuse und Tastaturen. Ein wichtiger Unterschied bei den Kabellosen Geräten ist die Technologie der Funkverbindung.

Receiver (Empfänger)

Logitech Bolt

Verbindet kompatible Tastaturen und Mäuse.

Die Geräte können mit der Logi Bolt App mit dem Receiver verbunden werden.

https://support.logi.com/hc/en-us/articles/4418089333655

Der Receiver funkt auf 2.4GHz mit einer AES-CCM 128-BIT Verschlüsselung mit den verbundenen Geräten.

Gegenüber der Früheren Generationen überzeugt das Gerät mit wesentlichen Verbesserungen bei der Funkqualität. Vor allem auch dann, wenn viele überlagernde Signale vorhanden sind.

https://www.logitech.com/content/dam/logitech/de/business/pdf/logi-bolt-white-paper.pdf

Logitech Unifying

Verbindet kompatible Tastaturen und Mäuse.

Die Geräte können mit der Unifying Software mit dem Receiver verbunden werden.

https://support.logi.com/hc/en-us/articles/360025297913

Der Receiver funkt auf 2.4GHz mit einer AES 128-BIT Verschlüsselung mit den maximal 6 verbundenen Geräten.

Logitech Advanced 2.4GHz Receiver

Der klassische Logitech Receiver ist heutzutage fast nicht mehr im Einsatz.

Dieser Empfänger verbindet maximal zwei Geräte, eine Tastatur und eine Maus per 2.4GHz Funksignal mit dem Computer.

Eine Software um die paarungen aufzuheben oder anzupassen ist nicht verfügbar.

Teilweise haben die Geräte auf der Unterseite einen Connect knopf. Wird dieser Knopf und derselbe auf der Tastatur oder Mausseite gedrückt kann eine Maus oder Tastatur mit dem Empfänger gepaart werden. Auch sind modelle ohne diese Funktion im Umlauf. In einem solchen Fall ist die Tastatur unbrauchbar falls der Receiver verloren geht und umgekehrt.

Bekannte Probleme

USB 3.x Schnitstellen / Kurze Ausfälle, Stotternde Maus

Werden USB Receiver direkt an oder neben einer USB-C Schnittstelle angeschlossen wird, wird der 2.4 GHz Funkverkehr durch das 2.5GHz Signal des USB 3.x Datenverkehrs gestört. Dies kann zu kürzeren oder längeren Ausfällen des Funksignals (Tastatur- Mausverbindung) führen.

Es wird daher empfohlen den Logitech Receiver mit einem USB Kabel zu verlängern und so von der Störsignalquelle zu entfernen.

Verfasser: Urs Kälin

Letzte Änderung: 25.11.2022 22:28

Betriebssysteme » Windows 10

Windows reparieren

Kennen Sie das? Windows läuft mal wieder nicht so wie es sollte und es nervt. Vielfach helfen hierbei die in WIndows integrieren Reparaturfunktionen.

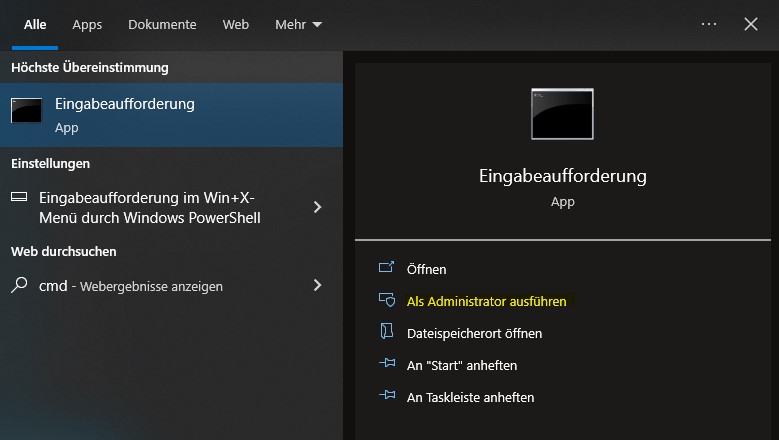

Wie gehe ich vor?

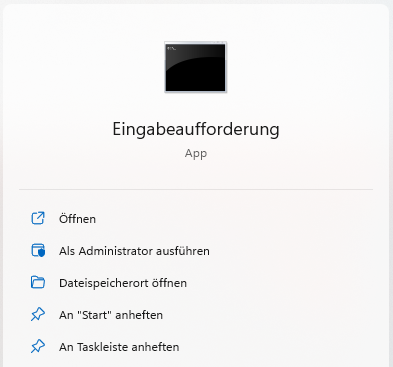

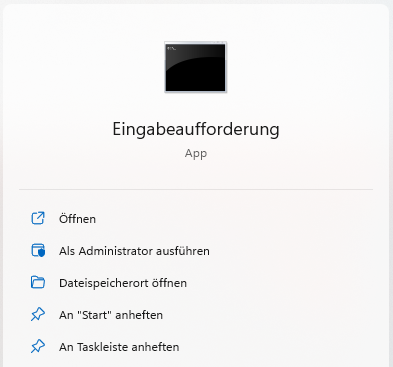

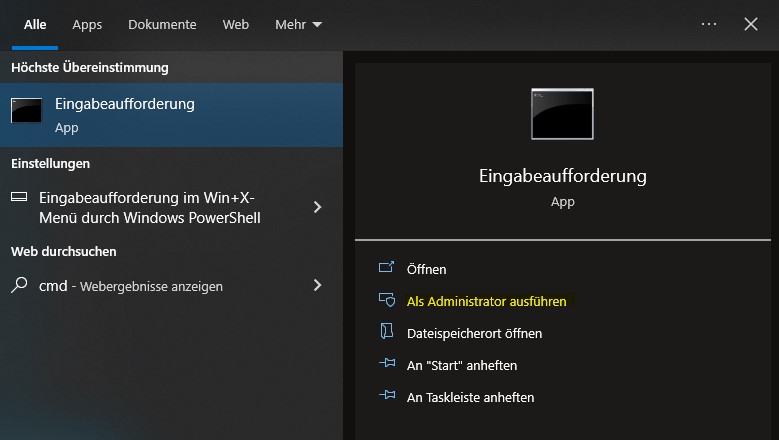

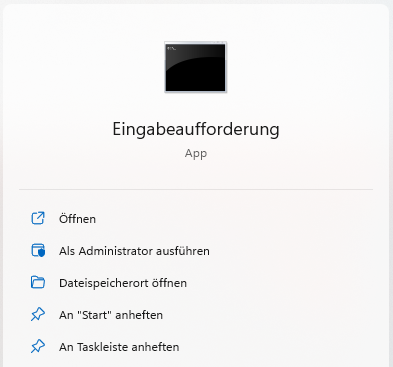

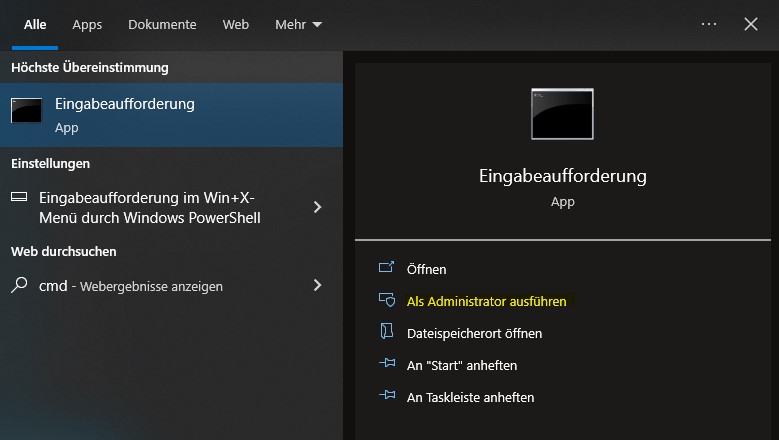

Drücken Sie die Windowstaste und geben Sie im Suchfeld "CMD" ein. Das ist die Kurzform für "Command" bzw "Command Prompt".

Wählen Sie anschliessend auf der rechten Seite "Als Administrator ausführen".

Falls Ihr angemeldeter Benutzer keine Administrativen Berechtigungen hat, müssen Sie nun das Passwort eines Administrativen Benutzers eingeben.

SFC (System File Checker)

Tippen Sie in der Kommandozeile den Befehl ein:

sfc /scannow

Mit SFC werden nun alle wichtigen Systemdaten überprüft und falls notwendig ersetzt.

Die Sicherungsdaten befinden sich im "%WinDir%\System32\dllcache" Verzeichnis.

EIne Überprüfung dauert zwischen 3 und 10 Minuten.

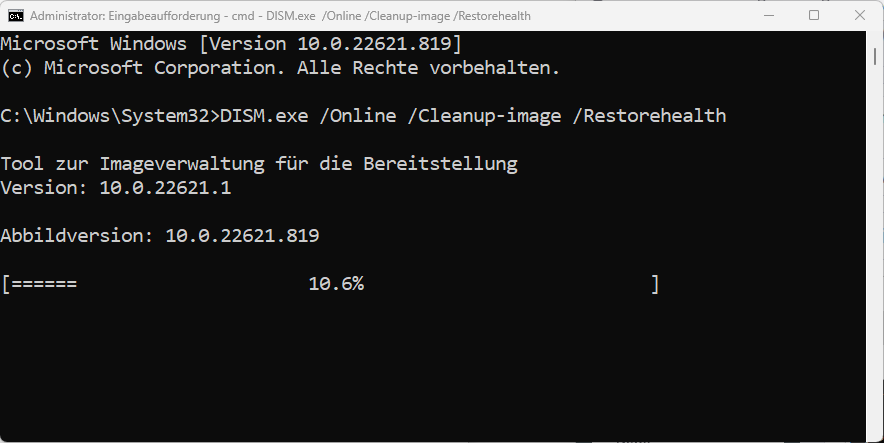

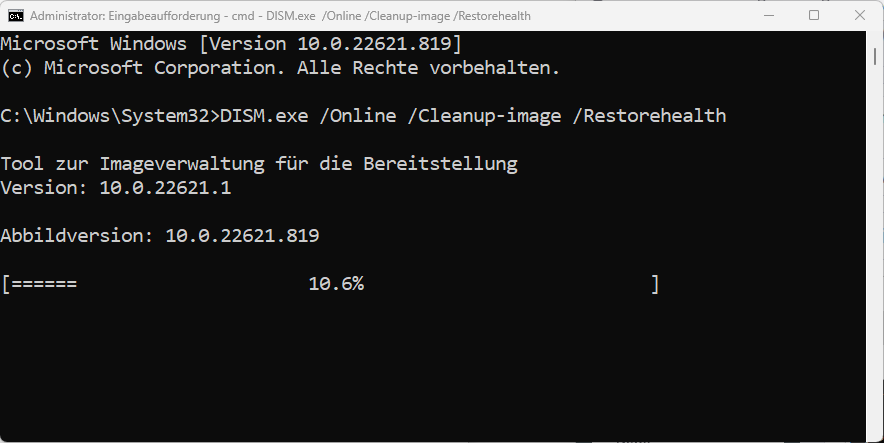

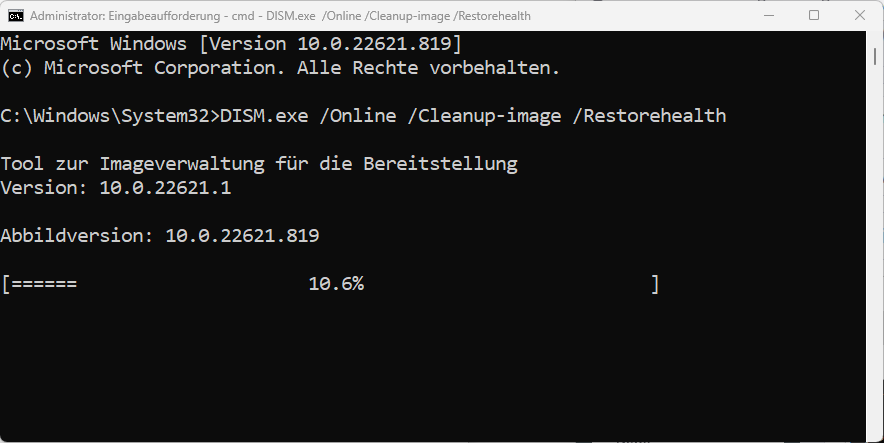

DISM

Tippen Sie in der Kommandozeile den Befehl ein:

DISM.exe /Online /Cleanup-image /Restorehealth

Das Tool DISM funktioniert ähnlich wie der SFC Befehl, jedoch werden die Daten welche für die WIndowsreparatur benötigt werden nicht von einem lokalen Ordner bezogen, sondern von Windows Update. Falls Sie mit Windows Update Probleme haben ist dieses Werkzeug also nicht empfehlenswert.

Verfasser: Urs Kälin

Letzte Änderung: 28.11.2022 16:59

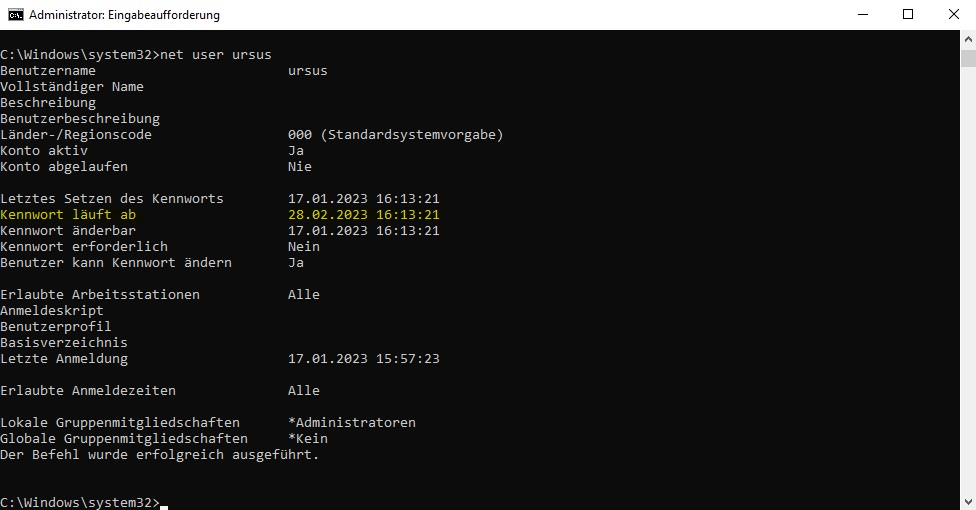

Benutzerpasswort Ablaufdatum

Wenn Sie das Passwort an Ihrem Windows PC regelmässig ändern müssen oder den Intervall für die automatische Aufforderung gerne anpassen möchten gibt es vor allem in den Windows Home Versionen nur bedingt möglichkeiten.

Eine Möglichkeit, das Passworablaufdatum bzw. den Passwortänderungs Intervall anzupassen zeigen wir hier.

Wichtig, um diese Anpassung vorzunehmen benötigen Sie Administratorenberechtigungen auf Ihrem Gerät.

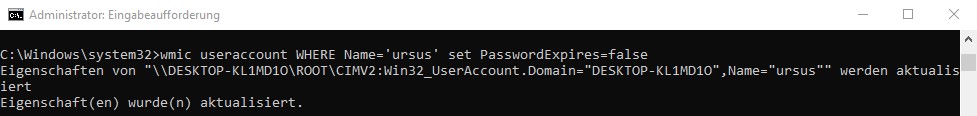

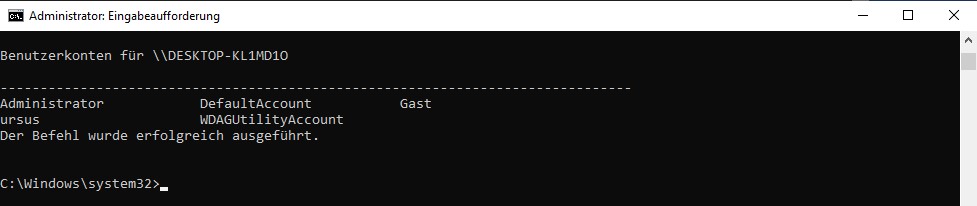

Passwortablaufdatum deaktivieren

Damit diese Einstellung angepasst werden kann müssen Sie die Kommandozeile als Administrator öffnen.

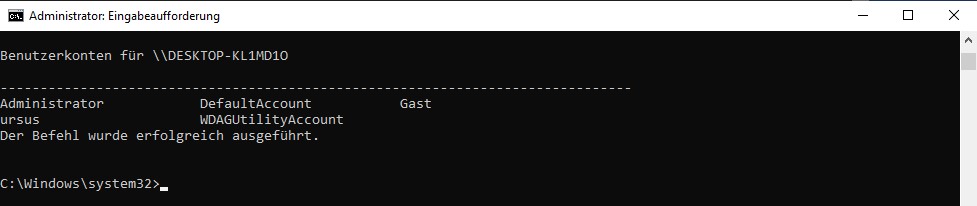

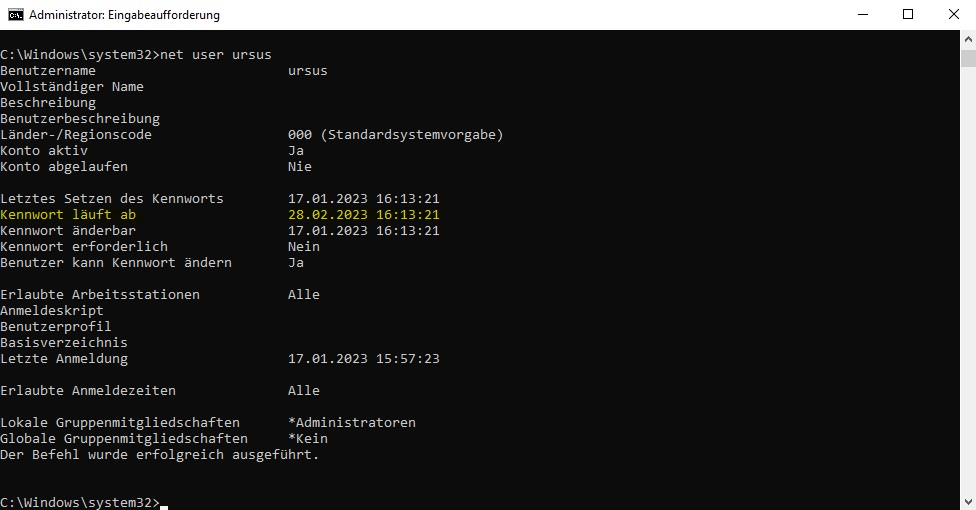

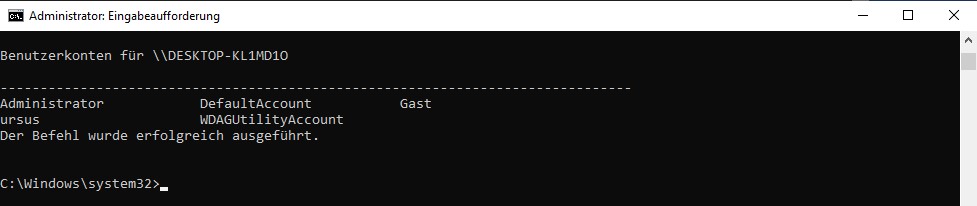

Nun lassen wir die Benutzer welche auf dem lokalen Computer hinterlegt sind anzeigen.

Nutzen Sie dazu den Befehl:

net user

Die im System hinterlegten Benutzer werden nun angezeigt.

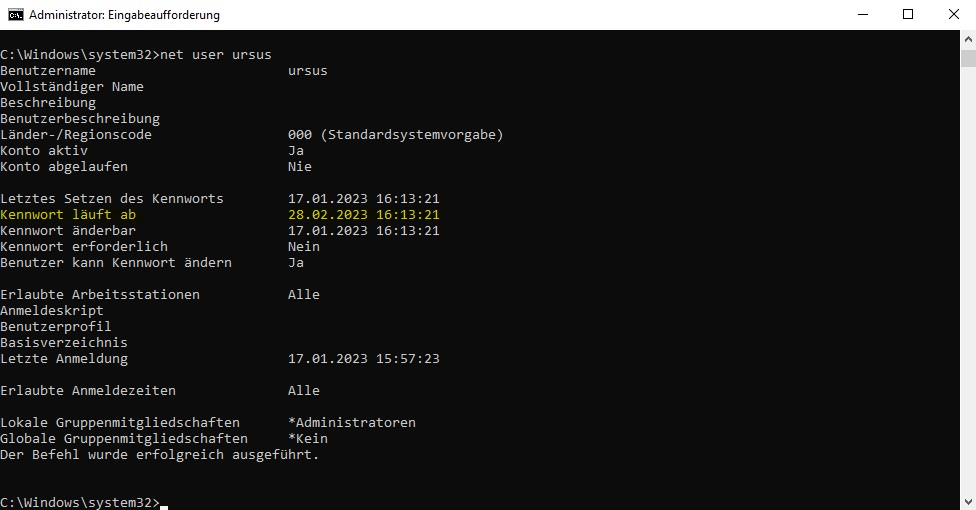

Um Mehr Informationen über den Benutzer zu erhalten nutzen wir den folgenden Befehl, wobei {username} mit dem entsprechenden Benutzernamen zu ersetzen ist:

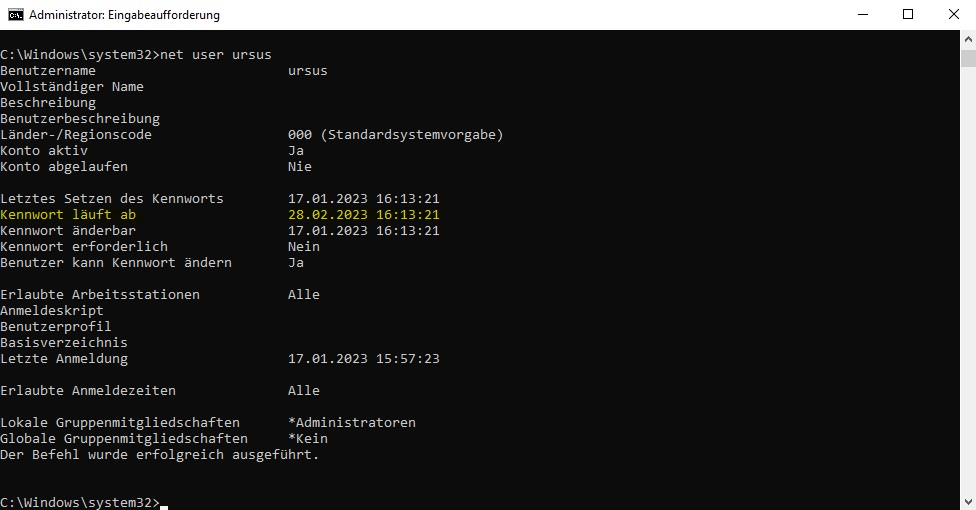

net user {username}

net user ursus

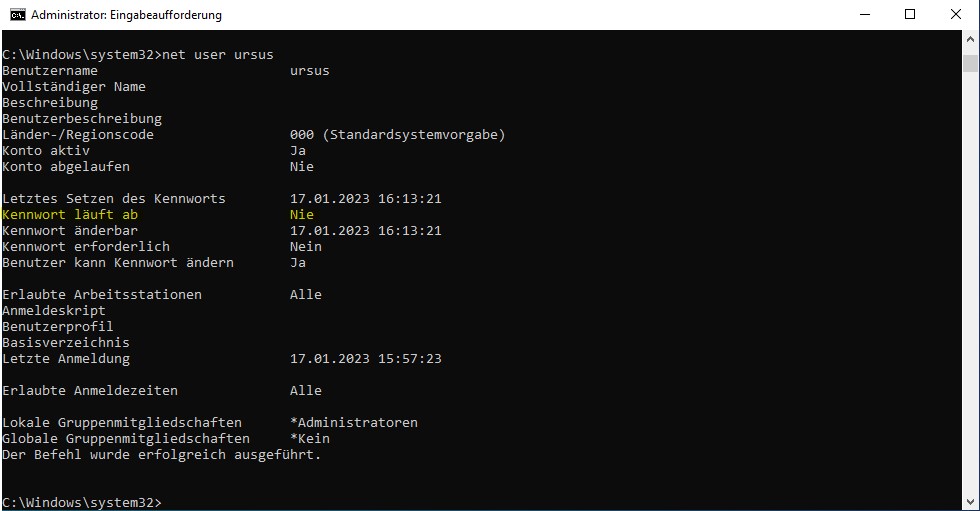

Es werden weitere Informationen zum enstprechenden Benutzer angezeigt, so auch das "Kennwort ablaufdatum".

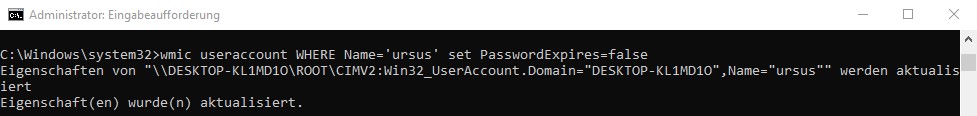

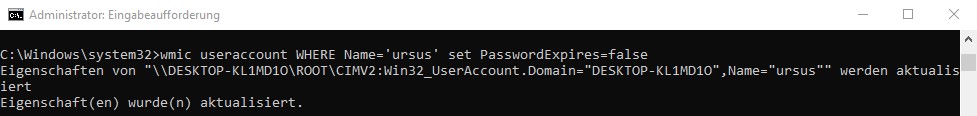

Um das Ablaufdatum anzupassen nutzen wir den Befehl wobei {username} mit dem entsprechenden Benutzernamen zu ersetzen ist:

wmic useraccount WHERE Name='{username}' set PasswordExpires=false

wmic useraccount WHERE Name='ursus' set PasswordExpires=false

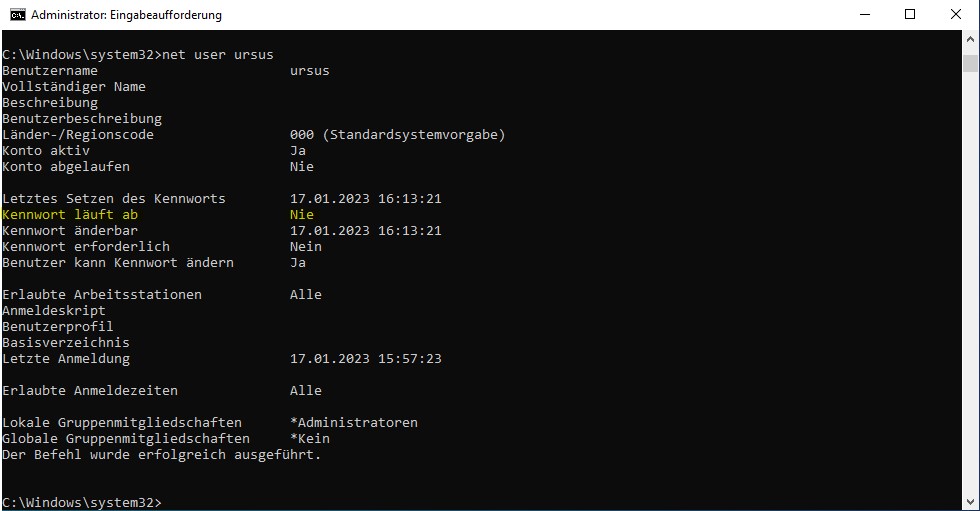

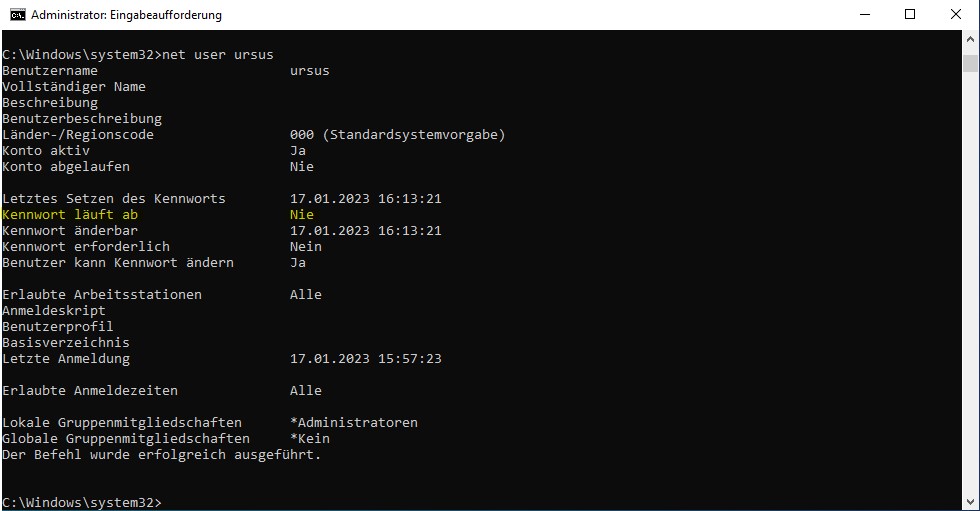

Anschliessend überprüfen wir ob es funktioniert hat.

net user ursus

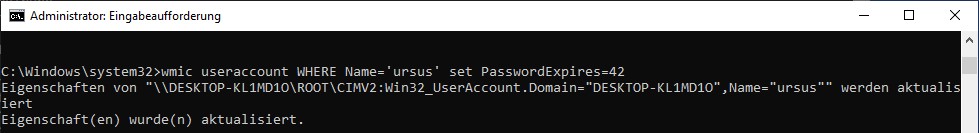

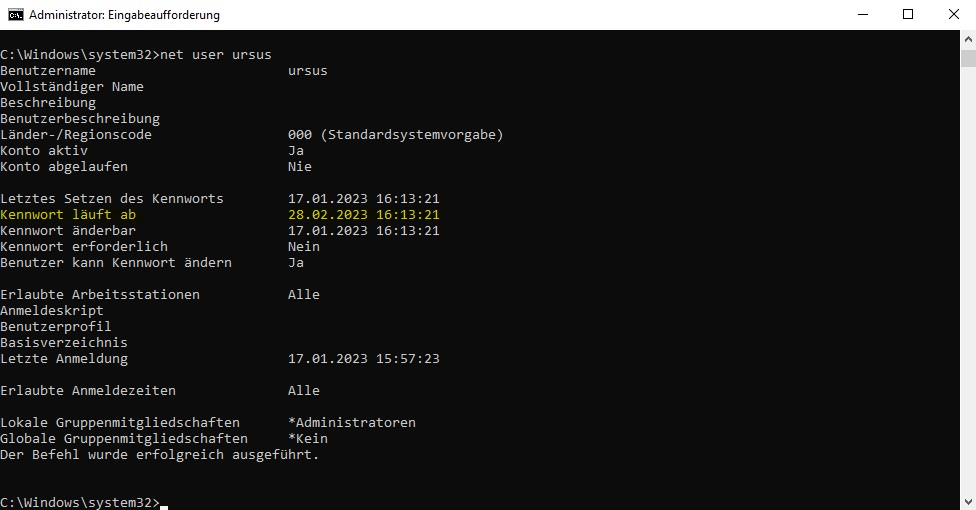

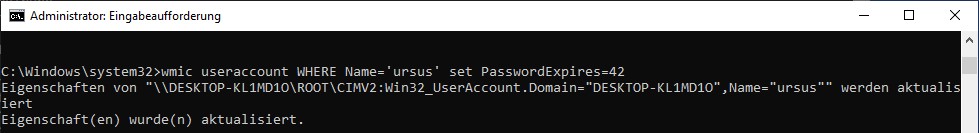

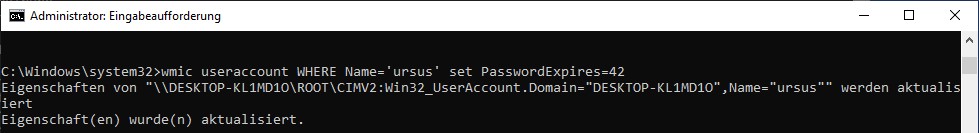

Passwortablaufdatum setzen

Um das Ablaufdatum zu setzen gehen Sie gleich vor wie oben, einzig ersetzen Sie hier den Inhalt der Variable "PasswordExpires" mit der Anzahl Tage, wann das Passwort jeweils gewechselt werden muss:

wmic useraccount WHERE Name='{username}' set PasswordExpires={AnzahlTage}

wmic useraccount WHERE Name='ursus' set PasswordExpires=42

Anschliessend überprüfen wir ob es funktioniert hat.

net user ursus

Verfasser: Urs Kälin

Letzte Änderung: 12.01.2024 10:39

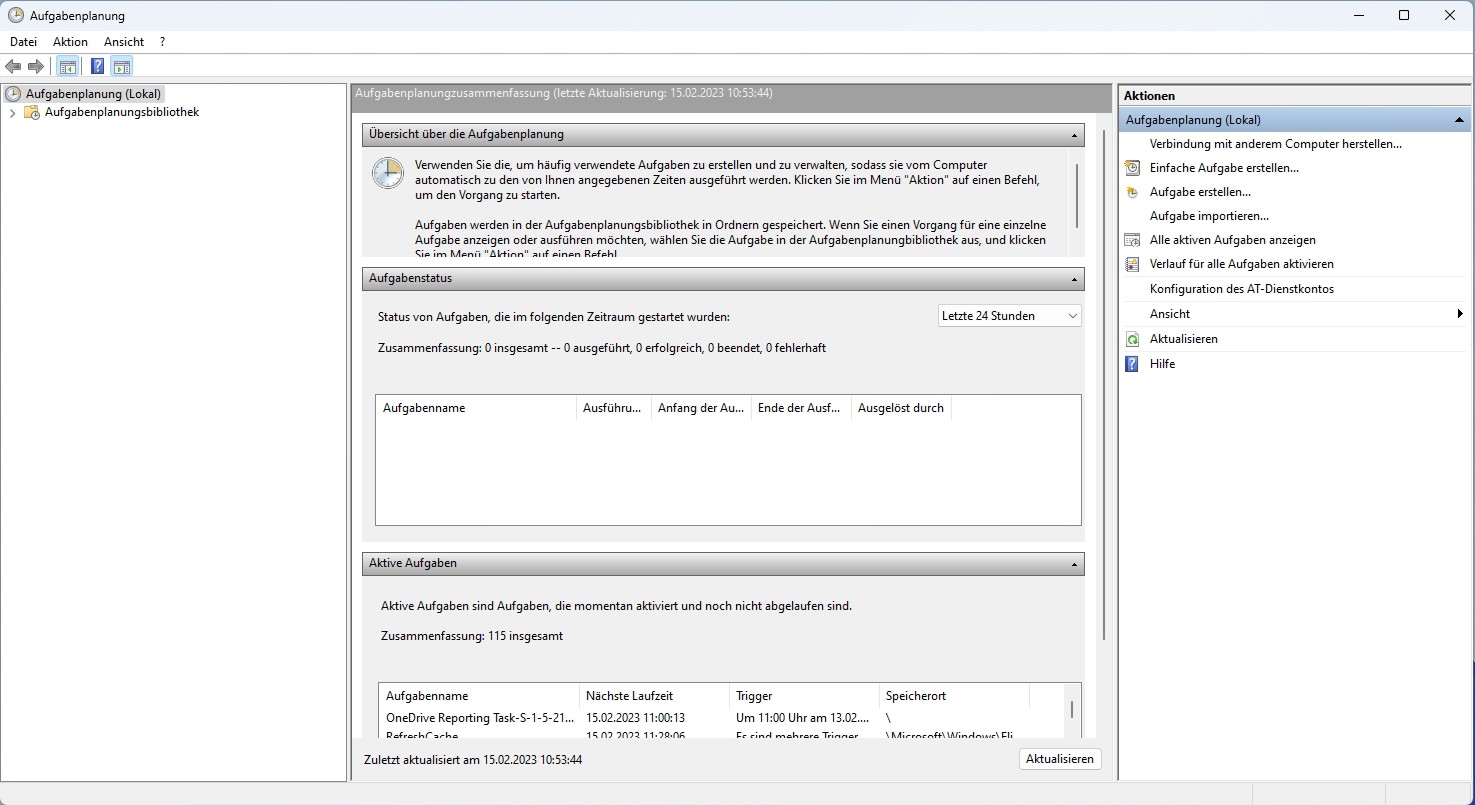

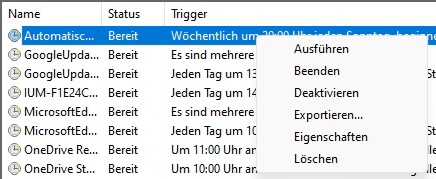

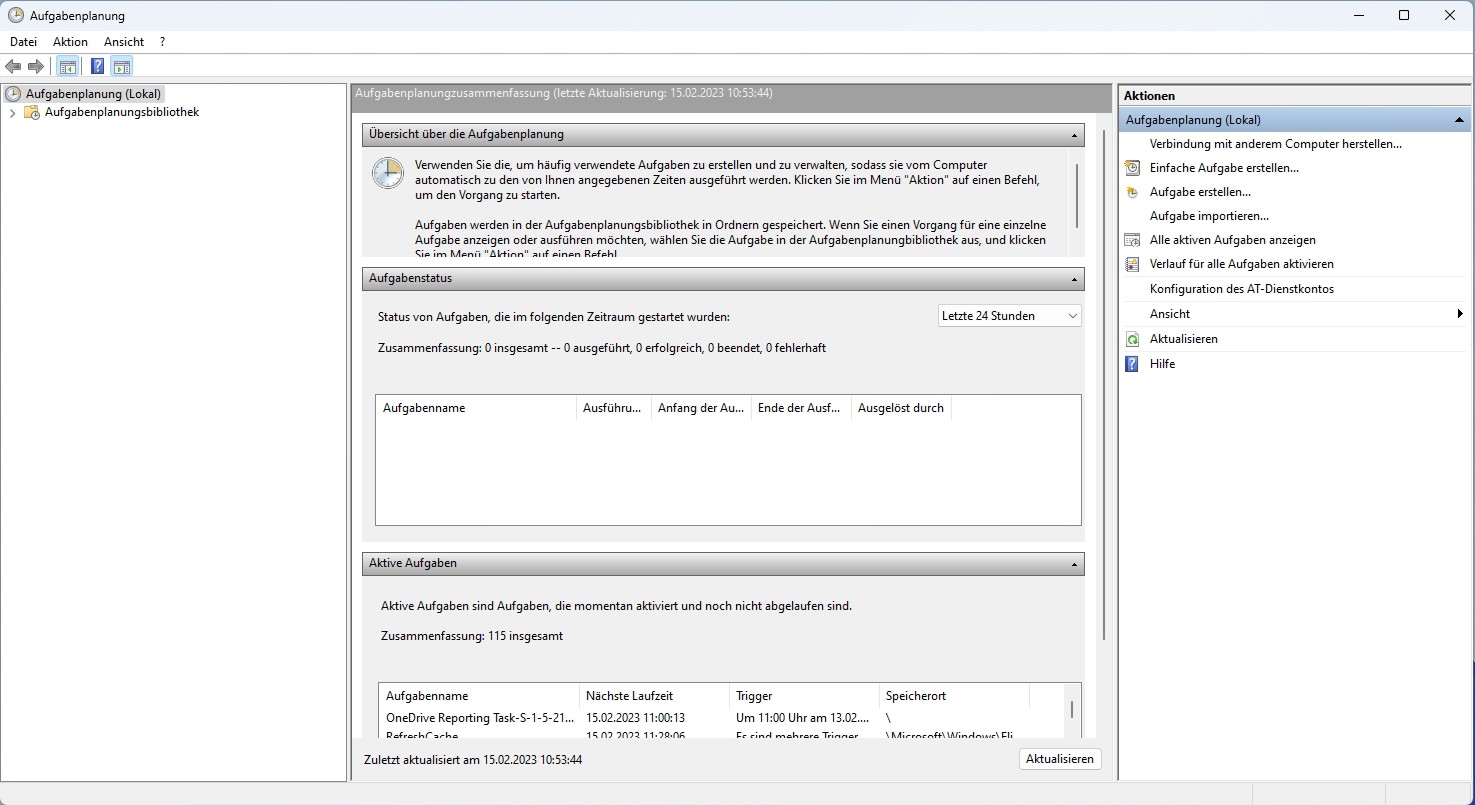

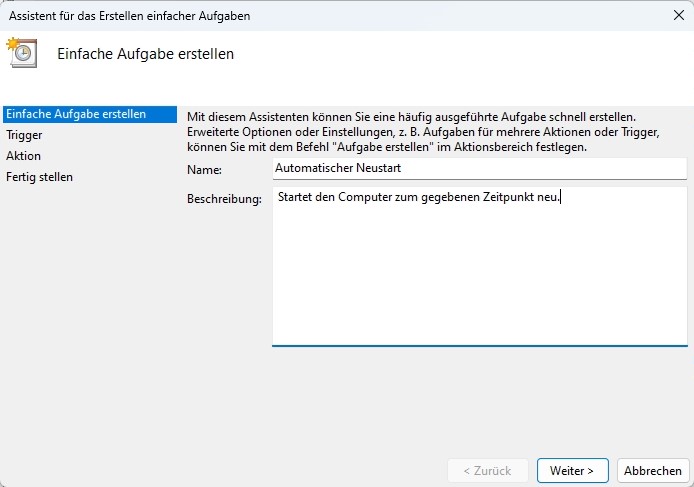

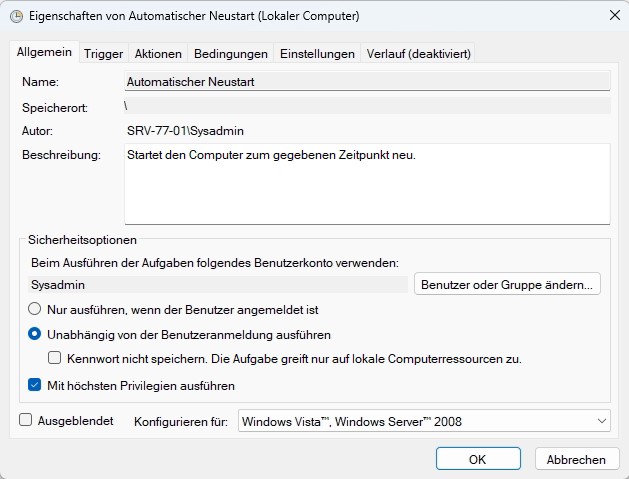

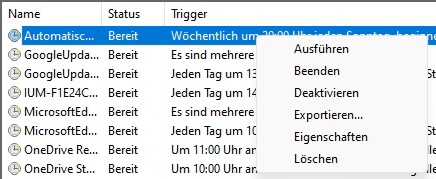

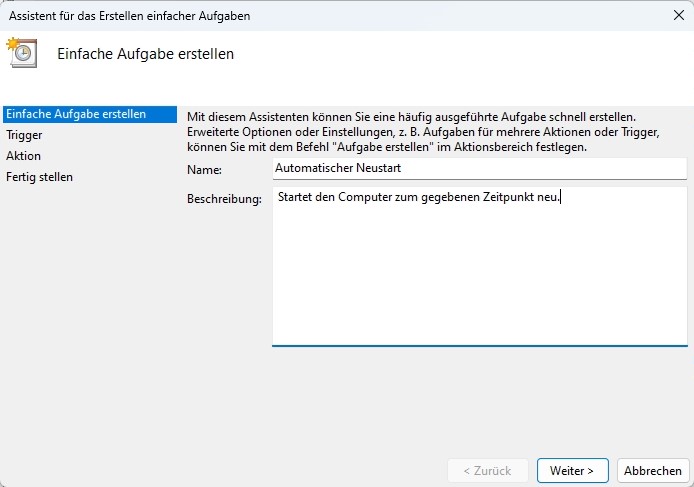

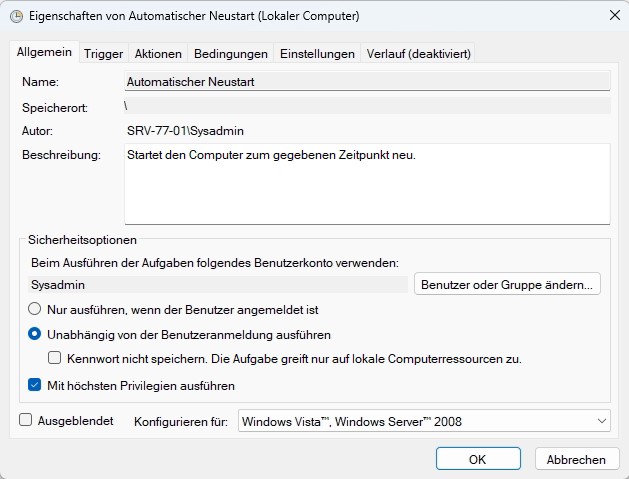

Aufgabenplanung : Geplanter Neustart

Manchmal ist es sinnvoll einen PC neu zu starten, vor allem wenn dieser 24/7 im Einsatz steht.

Als einfaches Mittel kannst Du eine Aufgabe erstellen um einen Windows PC neu zu starten.

Gehe dazu folgendermassen vor:

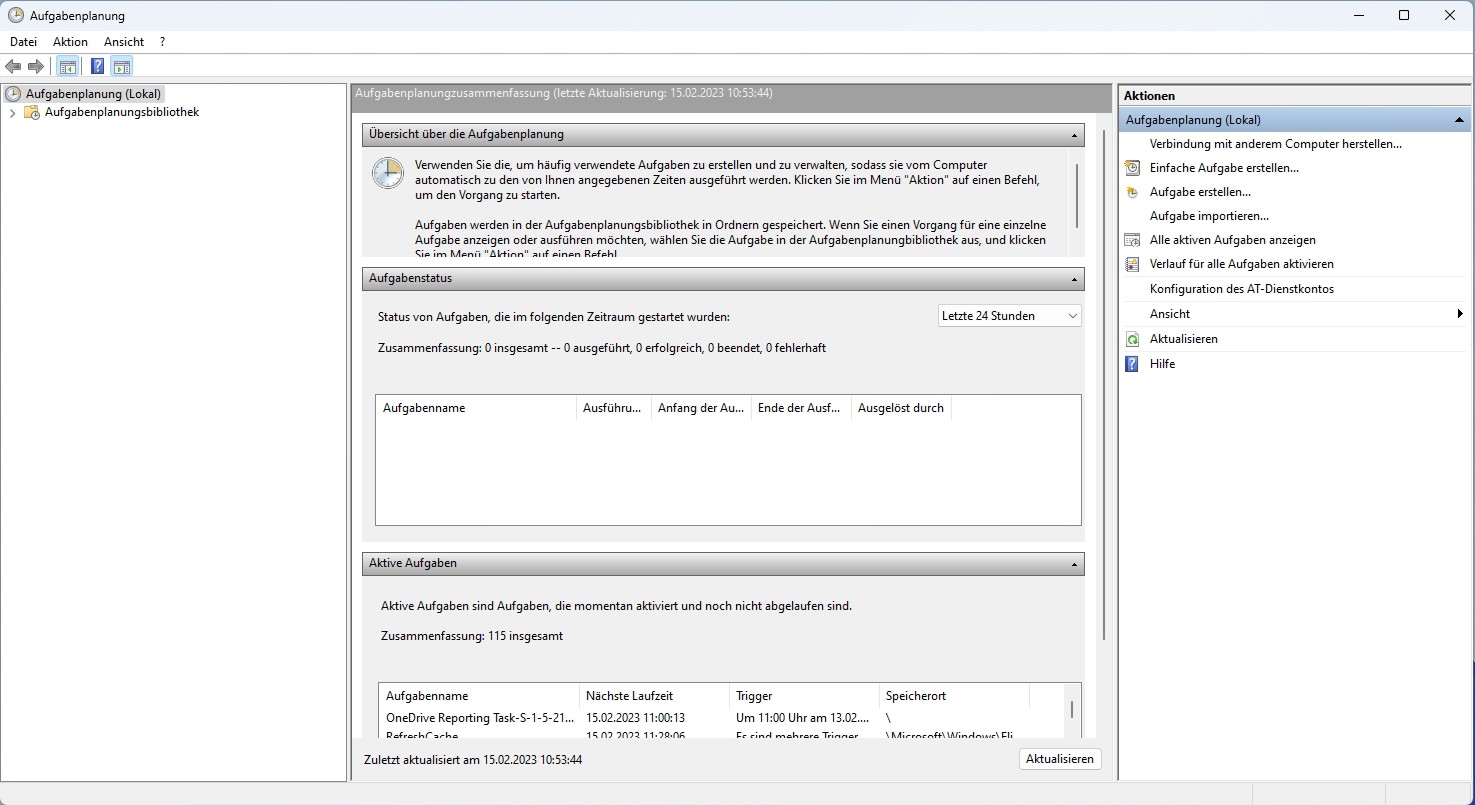

Öffne die "Aufgabenplanung" über das Windows Startmenü.

Windowstaste drücken und "Aufgabenplanung" eintippen.

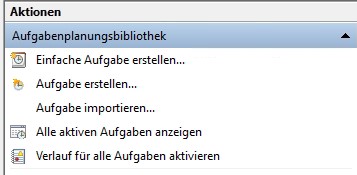

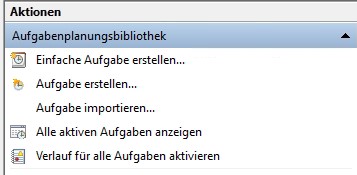

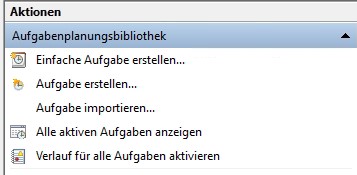

Inder Aufgabenplanung kannst Du nun auf der Linken Seite die "Aufgabenplanungsbibliothek" öffnen.

Darin siehst Du alle bereits laufenden geplanten Aufgaben.

Klicke nun auf der rechten Seite "Einfache Aufgabe erstellen...".

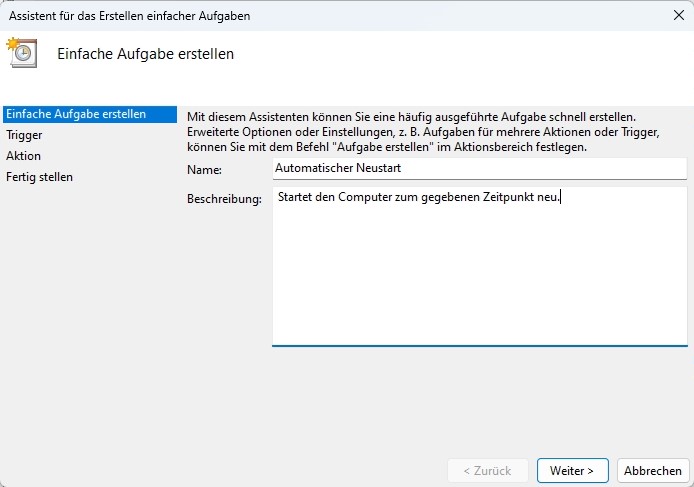

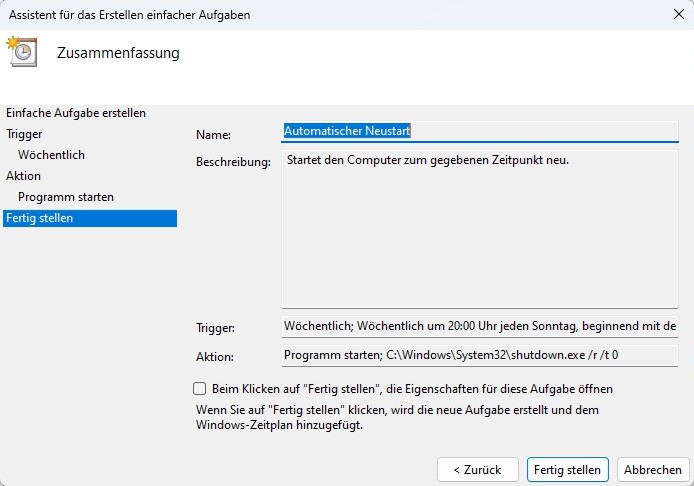

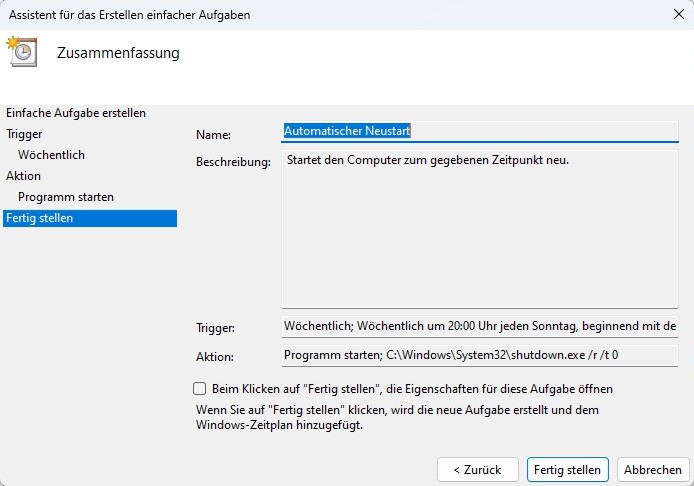

Fülle den Namen der neuen Aufgabe sowie einen Beschreibungstext aus.

Beachte, der Beschreibungstext hilft dann, wenn viele Aufgaben erstellt wurden eine spezifische wiederzuerkennen.

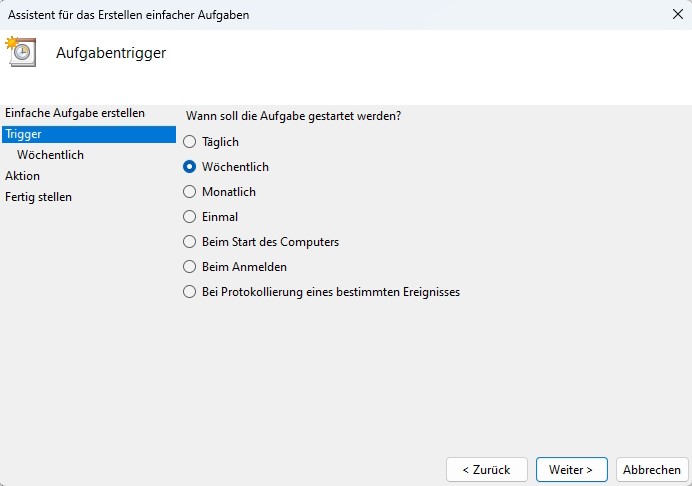

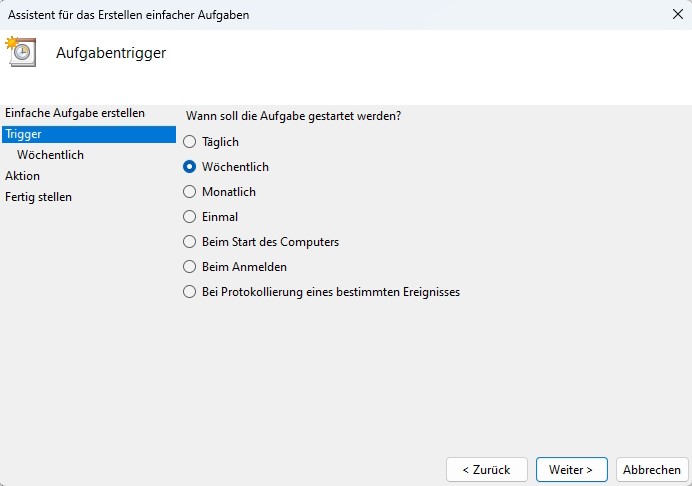

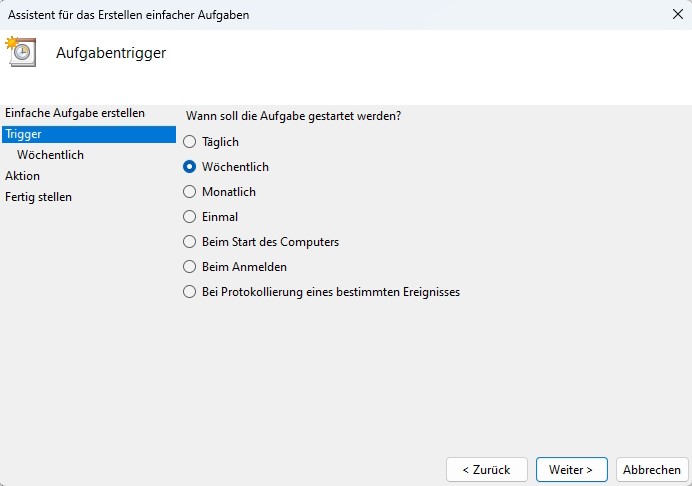

Wähle den "Trigger" aus. Also wann die Aufgabe jeweils ausgeführt werden soll.

Dieser kann immer wieder angepasst werden, also keine Sorge falls Du hier noch nicht ganz sicher bist mit dem Zeitpunkt.

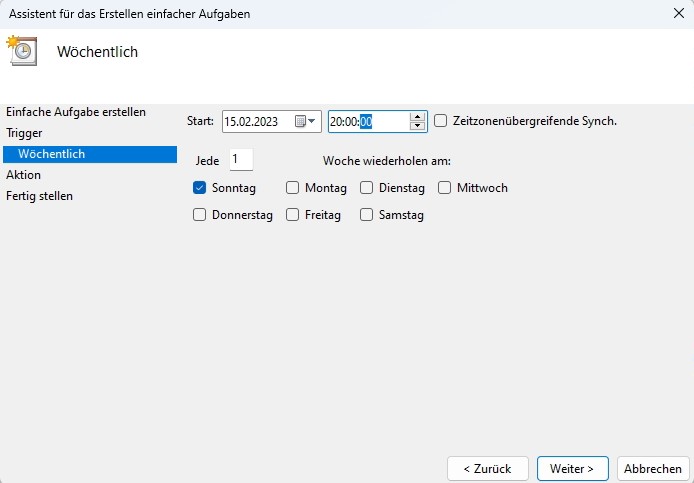

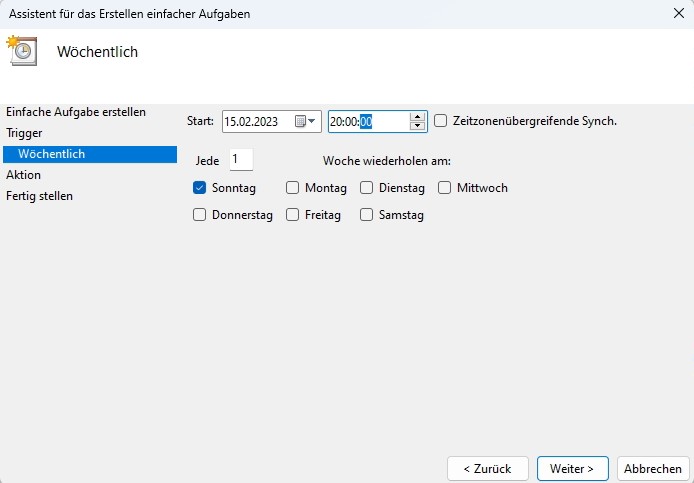

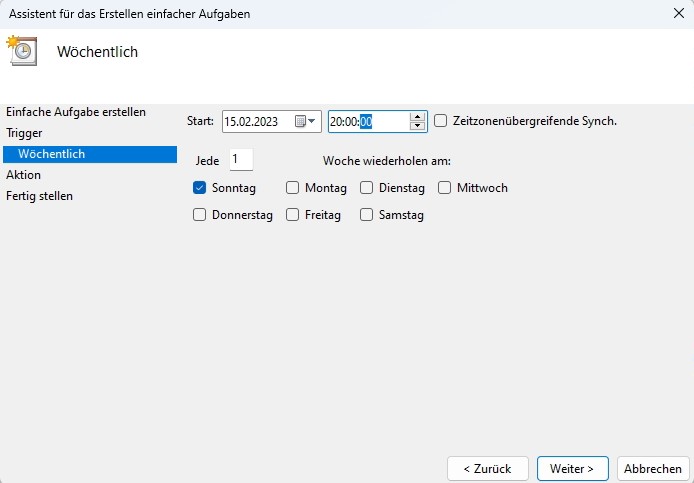

In unserem Beispiel wollen wir immer am Sonntag um 20:00 die Aufgabe ausführen.

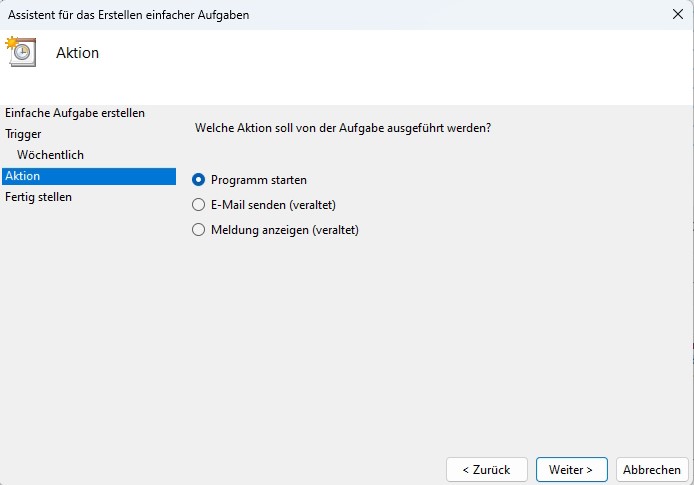

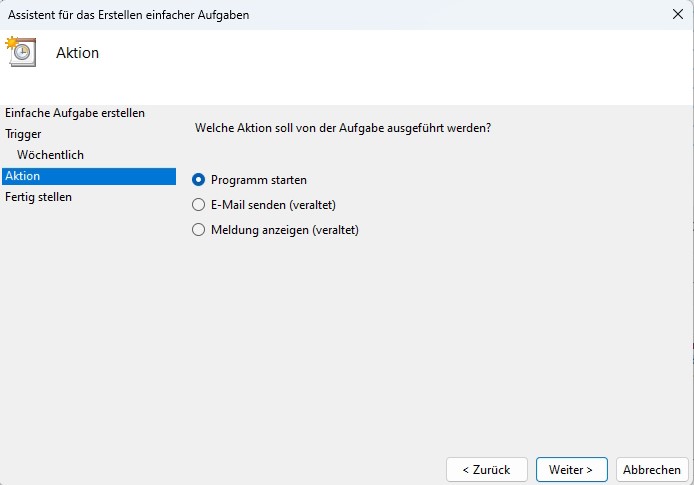

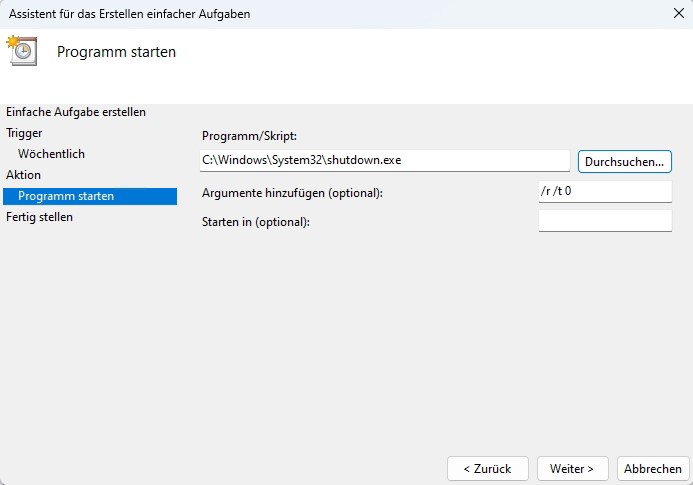

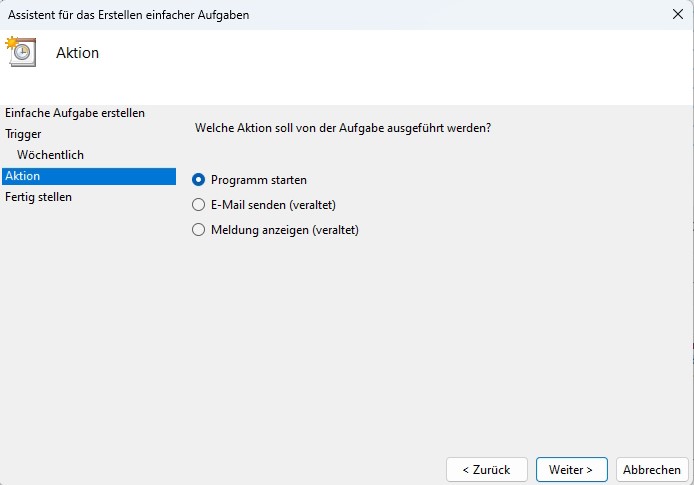

Der Neustart ist ein Programm.

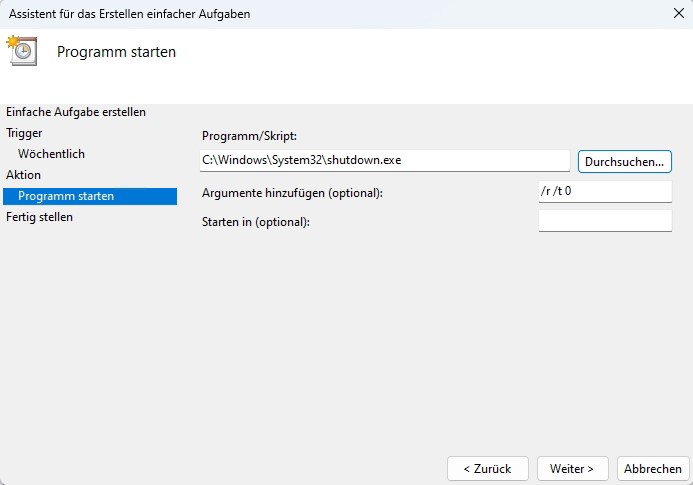

Darum "Programm starten" auswählen.

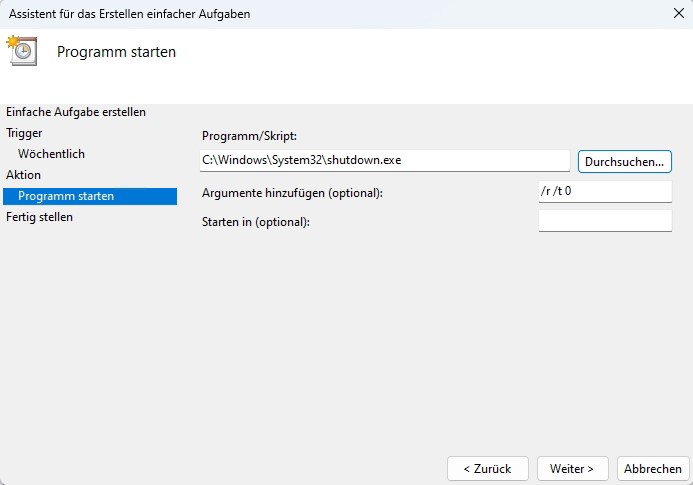

Das Programm "shutdown" liegt im System32 im Windows Verzeichnis.

C:\Windows\System32\shutdown.exe

Wichtig sind nun auch die beiden Argumente die dem Shutdownbefehl mitgeliefert werden müssen:

/r - Neustart

/t 0 - Wie lange in Sekunden soll gewartet werden bevor das System heruntergefahren/neugestartet wird.

Da in unserem Beispiel niemand am PC arbeitet lösen wir den Befehl mit /t 0 aus, also sofort.

Falls am Gerät gearbeitet wird empfiehlt es sich hier einen Timeout von 2-3 Minuten (120-180) einzustellen damit die Benutzer:innen Ihre Arbeiten speichern können bevor das System neu startet.

Nochmals kurz überprüfen ob alles korrekt ist.

Auch kann nun noch der Haken gesetzt werden um direkt in die Einstellungen der neuen Aufgabe zu gelangen.

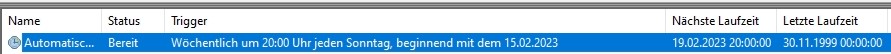

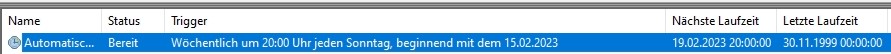

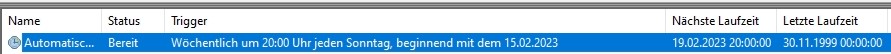

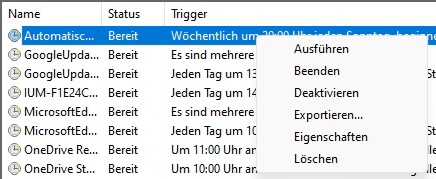

Anschliessend ist die neue Aufgabe in der Übersicht vorhanden.

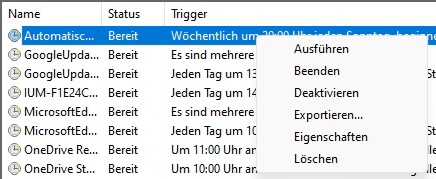

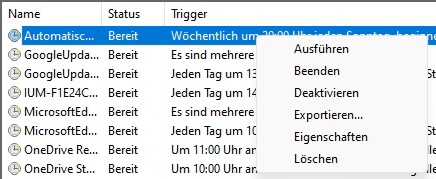

Ein Systemneustart erfordert entsprechende Berechtigungen um allfällig angemeldete Benutzer abzumelden.

Daher muss die Aufgabe nun noch priviligiert werden.

Klicke mit der rechten Maustaste auf die neue Aufgabe und wähle "Eigenschaften"

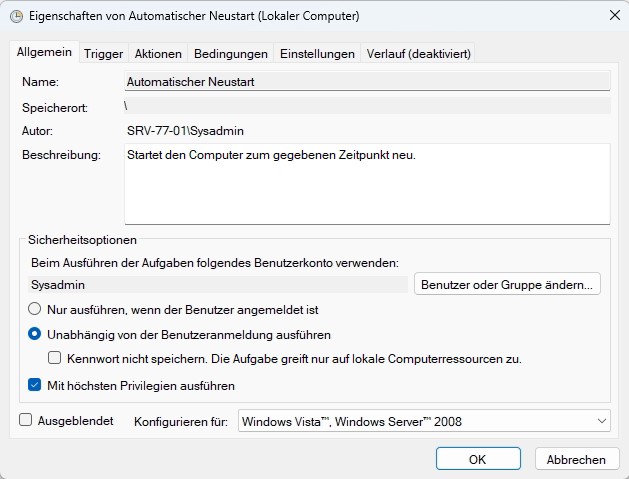

Im Reiter "Allgemein" ändere bei den Sicherheitsoptionen auf "Unabhängig von der Benutzeranmeldung ausführen".

So wird die Aufgabe auch ausgeführt, wenn niemand angemeldet ist.

Setze nun zusätzlich noch den Haken bei "Mit höchsten Privilegien ausführen".

Beim Klicken auf "OK" muss nun der Benutzername und das Passwort eines Administrators eingegeben werden.

Fertig.

Teste Deine neue Aufgabe indem Du mit der rechten Maustaste draufklickst und "Ausführen" wählst.

Verfasser: Urs Kälin

Letzte Änderung: 15.02.2023 11:42

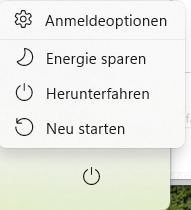

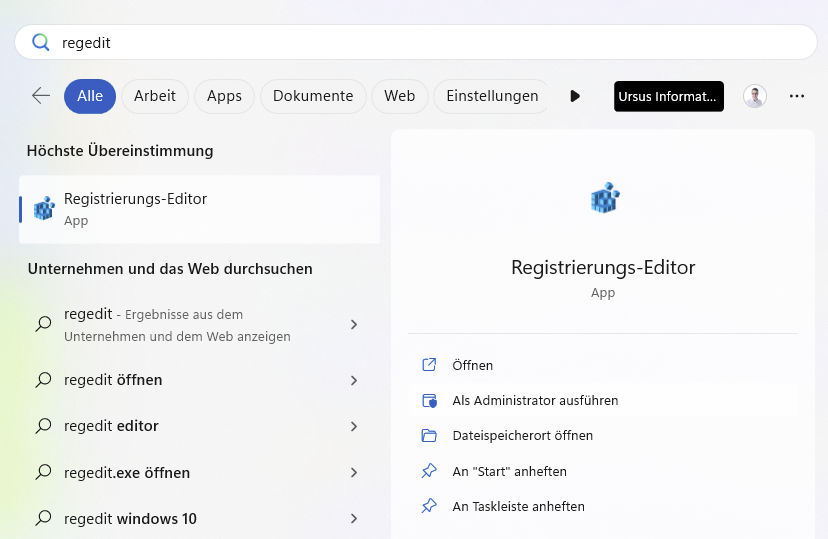

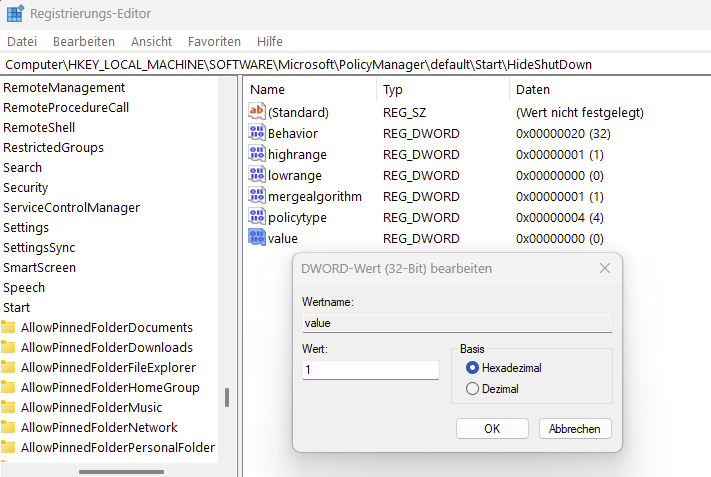

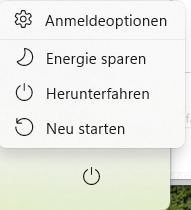

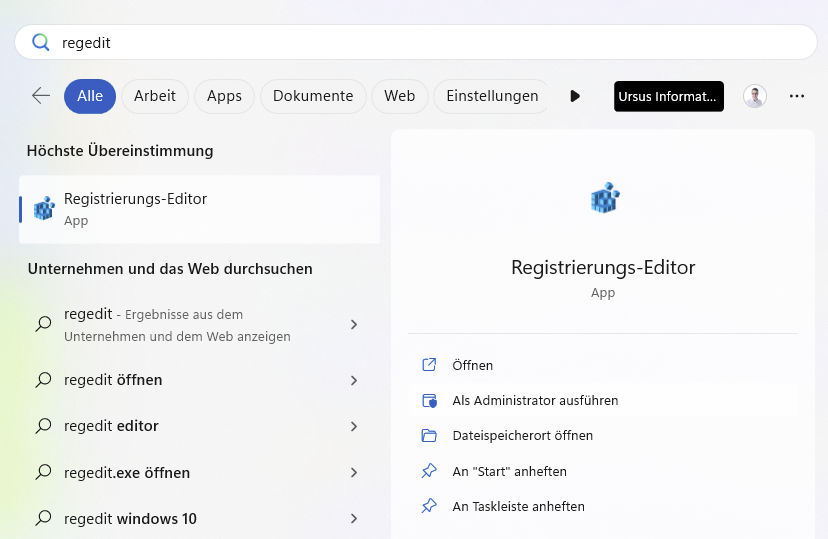

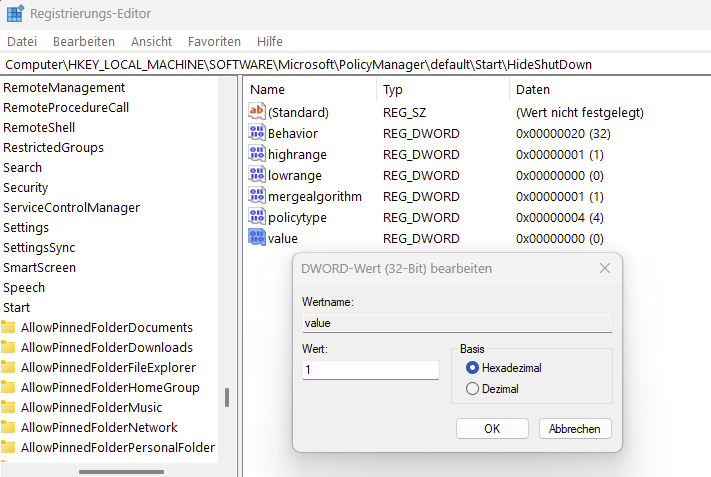

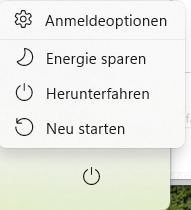

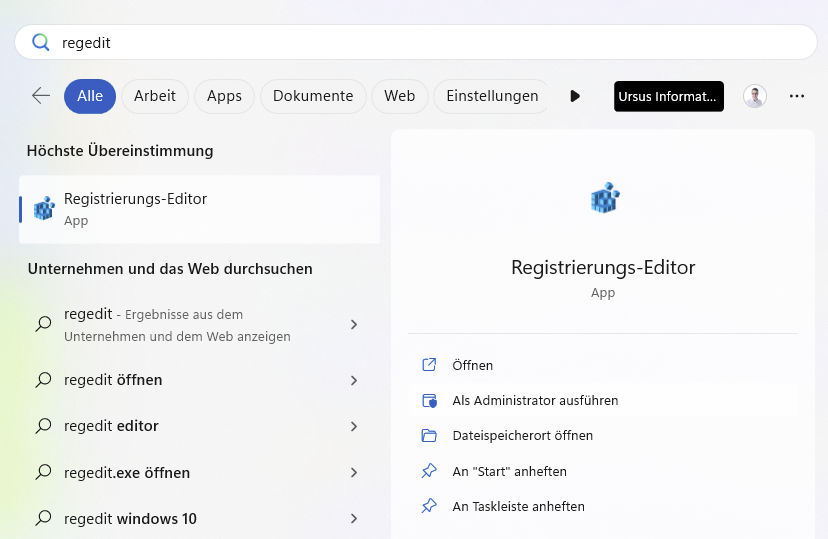

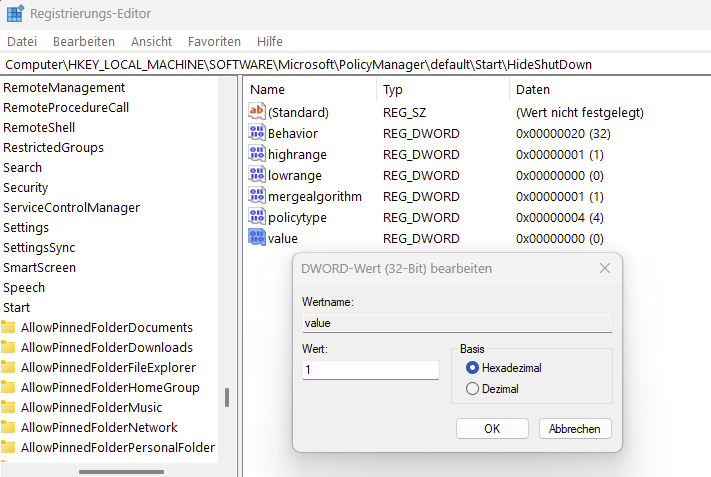

Herunterfahren Button ausblenden mittels Registry

Auf einem virtuellen PC kann es ganz schön unpraktisch sein, wenn Benutzer die Option zum Herunterfahren haben. Um das Problem von ausgeschalteten Virtuellen PCs zu verringern empfiehlt es sich also den Herunterfahren Button auszublenden.

Wichtig, diese Massnahme blendet lediglich den Button zum herunterfahren aus. Das Gerät kann nach wie vor mit (zum Beispiel) dem "shutdown" Befehl heruntergefahren werden!

Dazu gehen Sie wie folgt vor.

Registry öffnen mittels Start -> "regedit" eintippen -> Als Administrator ausführen.

Navigieren Sie zum Schlüssel:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\default\Start\HideShutDown

Dem "REG_DWORD" - "value" doppelklicken und den Wert 1 zuteilen.

Value 0 = Herunterfahren wird angezeigt.

Value 1 = Herunterfahren wird ausgeblendet.

Mit "OK" bestätigen und testen.

Die änderung sollte ohne Neustart direkt angewendet werden.

Verfasser: Urs Kälin

Letzte Änderung: 26.06.2023 15:56

NTFS ACL Auslesen und in Excel darstellen

Öffne ein neues PowerShell fenster mit Administrativen Berechtigungen.

Gib den folgenden Befehl ein und passe die -Path Variable an.

$FolderPath = dir -Directory -Path "F:\Data" -Recurse -Force

$Report = @()

Foreach ($Folder in $FolderPath) {

$Acl = Get-Acl -Path $Folder.FullName

foreach ($Access in $acl.Access)

{

$Properties = [ordered]@{'FolderName'=$Folder.FullName;'AD

Group or

User'=$Access.IdentityReference;'Permissions'=$Access.FileSystemRights;'Inherited'=$Access.IsInherited}

$Report += New-Object -TypeName PSObject -Property $Properties

}

}

$Report | Export-Csv -path "F:\temp\FolderPermissions.csv"

Verfasser: Urs Kälin

Letzte Änderung: 12.01.2024 10:41

Windows 11 Geräteanforderungen überprüfen

Bevor Sie auf Windows 11 aktualisieren können müssen Sie die Integritätsprüfung für die Hardware durchführen.

Gehen Sie dazu folgendermassen vor:

-

Laden Sie die Pc-Integritätsprüfungs-App herunter, und installieren Sie sie. Die PC-Integritätsprüfungs-App kann über den folgenden Link heruntergeladen werden:

Herunterladen der App "PC-Integritätsprüfung"

Installieren Sie die heruntergeladene Datei.

-

Klicken Sie mit der rechten Maustaste auf das Startmenü , und wählen Sie Suchen aus.

-

Geben Sie im Textfeld Hier für die Suche eingeben Folgendes ein:

pc-Integritätsprüfung

-

Wählen Sie in der Ergebnisliste PC-Integritätsprüfung aus.

-

Wählen Sie in den geöffneten Fenstern der PC-Integritätsprüfung die Schaltfläche Jetzt überprüfen aus.

Im Besten Fall erhalten Sie die Meldung, dass Ihr System mit Windows 11 kompatibel ist.

Falls das Gerät nicht kompatibel ist sieht das folgendermassen aus.

Quelle: https://support.microsoft.com/de-de/windows/%C3%BCberpr%C3%BCfen-ob-ihr-ger%C3%A4t-die-windows-11-systemanforderungen-nach-dem-%C3%A4ndern-der-ger%C3%A4tehardware-erf%C3%BCllt-f3bc0aeb-6884-41a1-ab57-88258df6812b

Verfasser: Urs Kälin

Letzte Änderung: 28.12.2024 14:28

Windows Version anzeigen

Drücken Sie die Tastenkombination [Windows] - [R]

Oder öffnen Sie über das Startmenü das Programm "Ausführen".

Wippen Sie "winver" ein und klicken Sie auf "OK".

Sie erhalten nun ein Infofeld mit den Informationen zu Ihrer Windows Version.

Verfasser: Urs Kälin

Letzte Änderung: 29.12.2024 12:25

Betriebssysteme » Windows 11

Windows reparieren

Kennen Sie das? Windows läuft mal wieder nicht so wie es sollte und es nervt. Vielfach helfen hierbei die in WIndows integrieren Reparaturfunktionen.

Wie gehe ich vor?

Drücken Sie die Windowstaste und geben Sie im Suchfeld "CMD" ein. Das ist die Kurzform für "Command" bzw "Command Prompt".

Wählen Sie anschliessend auf der rechten Seite "Als Administrator ausführen".

Falls Ihr angemeldeter Benutzer keine Administrativen Berechtigungen hat, müssen Sie nun das Passwort eines Administrativen Benutzers eingeben.

SFC (System File Checker)

Tippen Sie in der Kommandozeile den Befehl ein:

sfc /scannow

Mit SFC werden nun alle wichtigen Systemdaten überprüft und falls notwendig ersetzt.

Die Sicherungsdaten befinden sich im "%WinDir%\System32\dllcache" Verzeichnis.

EIne Überprüfung dauert zwischen 3 und 10 Minuten.

DISM

Tippen Sie in der Kommandozeile den Befehl ein:

DISM.exe /Online /Cleanup-image /Restorehealth

Das Tool DISM funktioniert ähnlich wie der SFC Befehl, jedoch werden die Daten welche für die WIndowsreparatur benötigt werden nicht von einem lokalen Ordner bezogen, sondern von Windows Update. Falls Sie mit Windows Update Probleme haben ist dieses Werkzeug also nicht empfehlenswert.

Verfasser: Urs Kälin

Letzte Änderung: 28.11.2022 16:59

Benutzerpasswort Ablaufdatum

Wenn Sie das Passwort an Ihrem Windows PC regelmässig ändern müssen oder den Intervall für die automatische Aufforderung gerne anpassen möchten gibt es vor allem in den Windows Home Versionen nur bedingt möglichkeiten.

Eine Möglichkeit, das Passworablaufdatum bzw. den Passwortänderungs Intervall anzupassen zeigen wir hier.

Wichtig, um diese Anpassung vorzunehmen benötigen Sie Administratorenberechtigungen auf Ihrem Gerät.

Passwortablaufdatum deaktivieren

Damit diese Einstellung angepasst werden kann müssen Sie die Kommandozeile als Administrator öffnen.

Nun lassen wir die Benutzer welche auf dem lokalen Computer hinterlegt sind anzeigen.

Nutzen Sie dazu den Befehl:

net user

Die im System hinterlegten Benutzer werden nun angezeigt.

Um Mehr Informationen über den Benutzer zu erhalten nutzen wir den folgenden Befehl, wobei {username} mit dem entsprechenden Benutzernamen zu ersetzen ist:

net user {username}

net user ursus

Es werden weitere Informationen zum enstprechenden Benutzer angezeigt, so auch das "Kennwort ablaufdatum".

Um das Ablaufdatum anzupassen nutzen wir den Befehl wobei {username} mit dem entsprechenden Benutzernamen zu ersetzen ist:

wmic useraccount WHERE Name='{username}' set PasswordExpires=false

wmic useraccount WHERE Name='ursus' set PasswordExpires=false

Anschliessend überprüfen wir ob es funktioniert hat.

net user ursus

Passwortablaufdatum setzen

Um das Ablaufdatum zu setzen gehen Sie gleich vor wie oben, einzig ersetzen Sie hier den Inhalt der Variable "PasswordExpires" mit der Anzahl Tage, wann das Passwort jeweils gewechselt werden muss:

wmic useraccount WHERE Name='{username}' set PasswordExpires={AnzahlTage}

wmic useraccount WHERE Name='ursus' set PasswordExpires=42

Anschliessend überprüfen wir ob es funktioniert hat.

net user ursus

Verfasser: Urs Kälin

Letzte Änderung: 12.01.2024 10:39

Aufgabenplanung : Geplanter Neustart

Manchmal ist es sinnvoll einen PC neu zu starten, vor allem wenn dieser 24/7 im Einsatz steht.

Als einfaches Mittel kannst Du eine Aufgabe erstellen um einen Windows PC neu zu starten.

Gehe dazu folgendermassen vor:

Öffne die "Aufgabenplanung" über das Windows Startmenü.

Windowstaste drücken und "Aufgabenplanung" eintippen.

Inder Aufgabenplanung kannst Du nun auf der Linken Seite die "Aufgabenplanungsbibliothek" öffnen.

Darin siehst Du alle bereits laufenden geplanten Aufgaben.

Klicke nun auf der rechten Seite "Einfache Aufgabe erstellen...".

Fülle den Namen der neuen Aufgabe sowie einen Beschreibungstext aus.

Beachte, der Beschreibungstext hilft dann, wenn viele Aufgaben erstellt wurden eine spezifische wiederzuerkennen.

Wähle den "Trigger" aus. Also wann die Aufgabe jeweils ausgeführt werden soll.

Dieser kann immer wieder angepasst werden, also keine Sorge falls Du hier noch nicht ganz sicher bist mit dem Zeitpunkt.

In unserem Beispiel wollen wir immer am Sonntag um 20:00 die Aufgabe ausführen.

Der Neustart ist ein Programm.

Darum "Programm starten" auswählen.

Das Programm "shutdown" liegt im System32 im Windows Verzeichnis.

C:\Windows\System32\shutdown.exe

Wichtig sind nun auch die beiden Argumente die dem Shutdownbefehl mitgeliefert werden müssen:

/r - Neustart

/t 0 - Wie lange in Sekunden soll gewartet werden bevor das System heruntergefahren/neugestartet wird.

Da in unserem Beispiel niemand am PC arbeitet lösen wir den Befehl mit /t 0 aus, also sofort.

Falls am Gerät gearbeitet wird empfiehlt es sich hier einen Timeout von 2-3 Minuten (120-180) einzustellen damit die Benutzer:innen Ihre Arbeiten speichern können bevor das System neu startet.

Nochmals kurz überprüfen ob alles korrekt ist.

Auch kann nun noch der Haken gesetzt werden um direkt in die Einstellungen der neuen Aufgabe zu gelangen.

Anschliessend ist die neue Aufgabe in der Übersicht vorhanden.

Ein Systemneustart erfordert entsprechende Berechtigungen um allfällig angemeldete Benutzer abzumelden.

Daher muss die Aufgabe nun noch priviligiert werden.

Klicke mit der rechten Maustaste auf die neue Aufgabe und wähle "Eigenschaften"

Im Reiter "Allgemein" ändere bei den Sicherheitsoptionen auf "Unabhängig von der Benutzeranmeldung ausführen".

So wird die Aufgabe auch ausgeführt, wenn niemand angemeldet ist.

Setze nun zusätzlich noch den Haken bei "Mit höchsten Privilegien ausführen".

Beim Klicken auf "OK" muss nun der Benutzername und das Passwort eines Administrators eingegeben werden.

Fertig.

Teste Deine neue Aufgabe indem Du mit der rechten Maustaste draufklickst und "Ausführen" wählst.

Verfasser: Urs Kälin

Letzte Änderung: 15.02.2023 11:42

Installation ohne Microsoft Konto

Bei der Installation von Windows 11 Home ist die Registrierung mit einem Microsoft 365 Konto mittlerweilen zum Zwang geworden.

Diese kann aber mit einem kleinen Trick umgangen werden.

Lösung

Sobald Sie aufgefordert werden, die Internetverbindung herzustellen drücken Sie die Tastenkombination:

Shift + F10

Es erscheint ein Eingabefenster.

Tippen Sie da den folgenden Befehl ein:

oobe\bypassnro

Das Gerät wird neu starten und der Setup Prozess beginnt von vorne.

Neu ist nun aber bei der Option "Ich habe kein Internet" beim Schritt "Mit dem Internet verbinden".

Damit können Sie nun den Registrierungszwang umgehen.

Verfasser: Urs Kälin

Letzte Änderung: 03.03.2023 13:44

Herunterfahren Button ausblenden mittels Registry

Auf einem virtuellen PC kann es ganz schön unpraktisch sein, wenn Benutzer die Option zum Herunterfahren haben. Um das Problem von ausgeschalteten Virtuellen PCs zu verringern empfiehlt es sich also den Herunterfahren Button auszublenden.

Wichtig, diese Massnahme blendet lediglich den Button zum herunterfahren aus. Das Gerät kann nach wie vor mit (zum Beispiel) dem "shutdown" Befehl heruntergefahren werden!

Dazu gehen Sie wie folgt vor.

Registry öffnen mittels Start -> "regedit" eintippen -> Als Administrator ausführen.

Navigieren Sie zum Schlüssel:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\default\Start\HideShutDown

Dem "REG_DWORD" - "value" doppelklicken und den Wert 1 zuteilen.

Value 0 = Herunterfahren wird angezeigt.

Value 1 = Herunterfahren wird ausgeblendet.

Mit "OK" bestätigen und testen.

Die änderung sollte ohne Neustart direkt angewendet werden.

Verfasser: Urs Kälin

Letzte Änderung: 26.06.2023 15:56

NTFS ACL Auslesen und in Excel darstellen

Öffne ein neues PowerShell fenster mit Administrativen Berechtigungen.

Gib den folgenden Befehl ein und passe die -Path Variable an.

$FolderPath = dir -Directory -Path "F:\Data" -Recurse -Force

$Report = @()

Foreach ($Folder in $FolderPath) {

$Acl = Get-Acl -Path $Folder.FullName

foreach ($Access in $acl.Access)

{

$Properties = [ordered]@{'FolderName'=$Folder.FullName;'AD

Group or

User'=$Access.IdentityReference;'Permissions'=$Access.FileSystemRights;'Inherited'=$Access.IsInherited}

$Report += New-Object -TypeName PSObject -Property $Properties

}

}

$Report | Export-Csv -path "F:\temp\FolderPermissions.csv"

Verfasser: Urs Kälin

Letzte Änderung: 12.01.2024 10:41

Windows Version anzeigen

Drücken Sie die Tastenkombination [Windows] - [R]

Oder öffnen Sie über das Startmenü das Programm "Ausführen".

Wippen Sie "winver" ein und klicken Sie auf "OK".

Sie erhalten nun ein Infofeld mit den Informationen zu Ihrer Windows Version.

Verfasser: Urs Kälin

Letzte Änderung: 29.12.2024 12:25

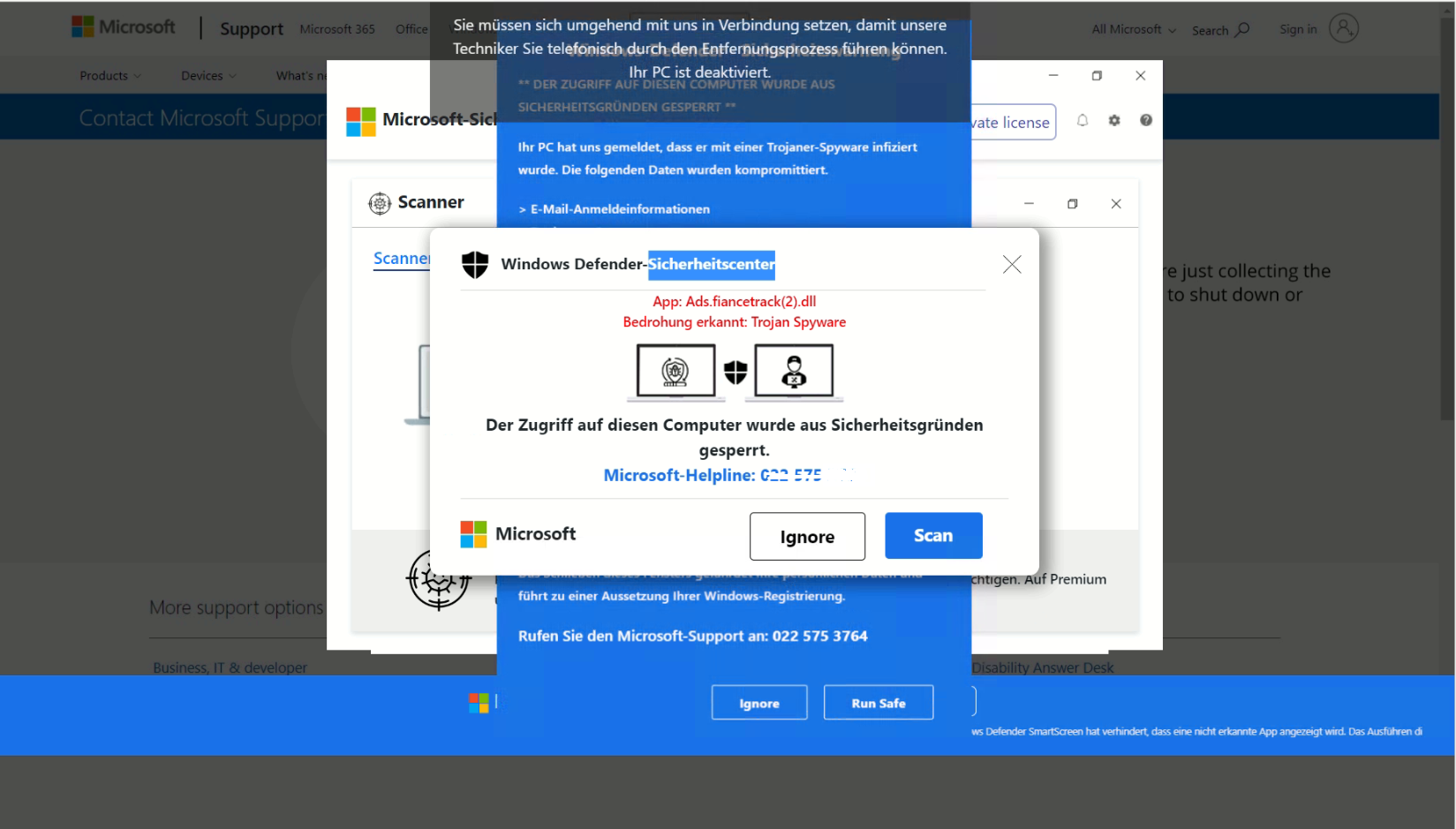

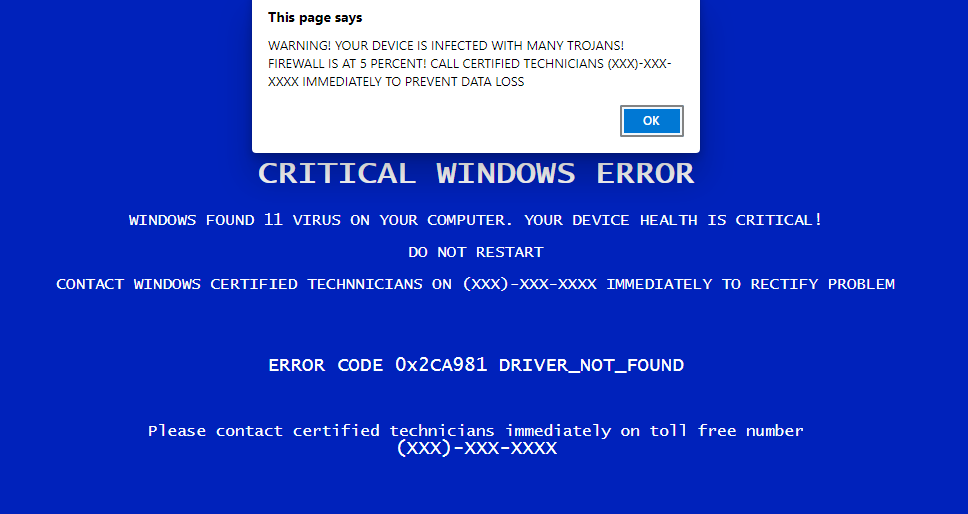

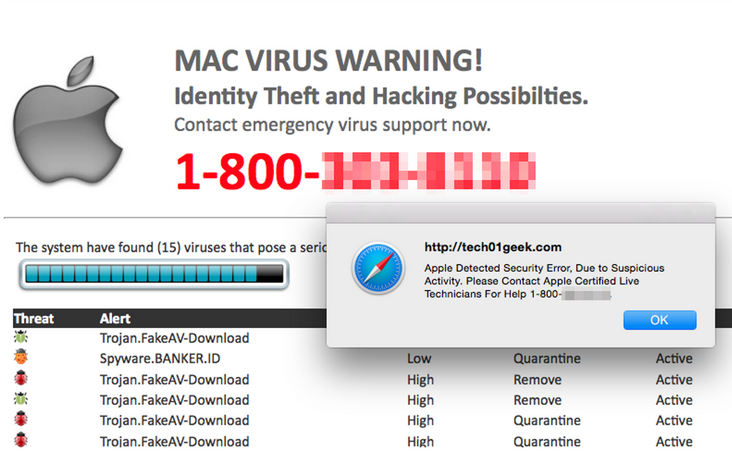

Sicherheit » Scam

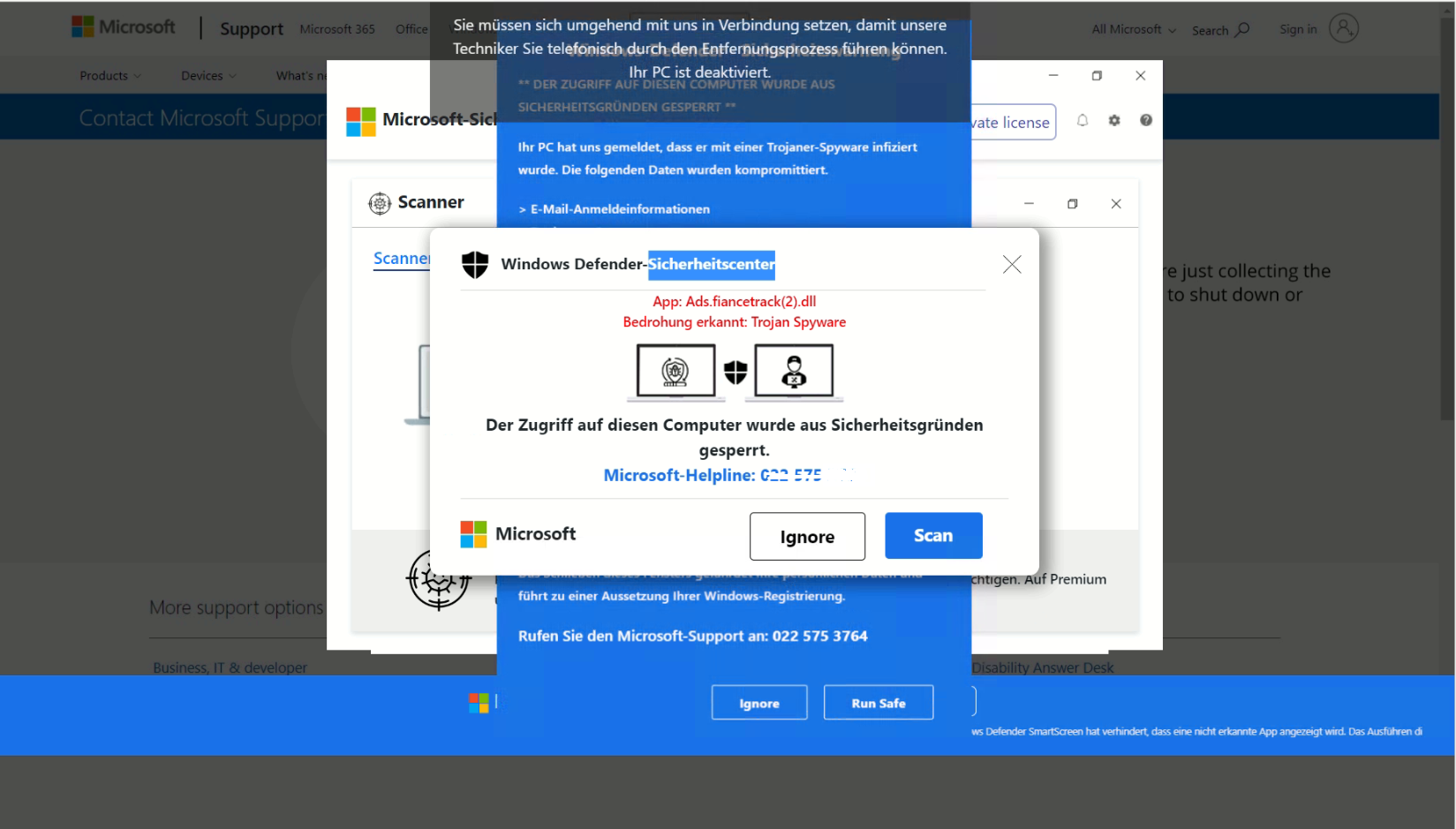

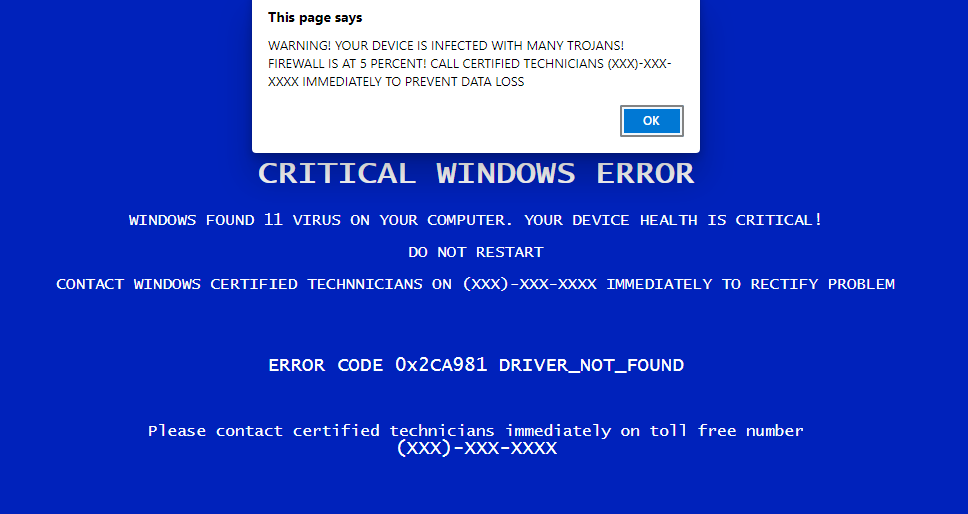

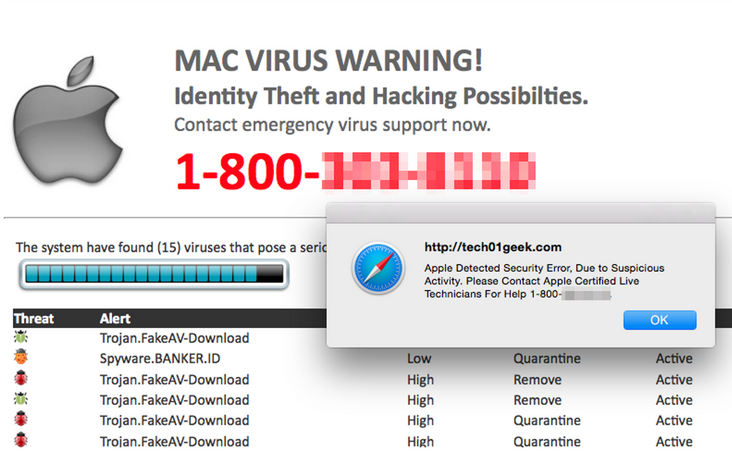

Aufdringlicher Microsoft/Apple Support

Immer wieder werden betrügerische Webseiten im Internet aufgeschaltet welche die Benutzer:innen dazu bringen sollen, auf eine "Support" Hotline anzurufen.

Doch, was steckt da wirklich dahinter?

Vorsicht Falle!

Es geht sehr schnell. Einfach einen Suchbegriff bei Google eingegeben, zwei drei Links gefolgt und schon beginnt Ihr Gerät alarm zu schlagen. Abre dies nicht wie gewöhnlich. Denn bei gefälschten Alarmmeldungen geht es immerdarum, möglichst viel Stress und Druck auf die Benutzer:innen auszuüben, so dass am Ende aus purer Verzweiflung die Telefonnummer welche angezeigt wird gewählt wird.

STOPP! Keine Panik!

Solche Seite verursachen normalerweise keinen Schaden auf Ihrem System. Sie werden lediglich eingesetzt, um Benutzer:innen einzuschüchtern und dazu zu bringen, die angezeigte Telefonnummer zu wählen.

Merkmale

Die Merkmale einer solchen Seite sind immer ähnlich:

- Sehr viele Warnhinweise, oft übereinandergestapelt.

- Viele Virenmeldungen, oft übereinandergestapelt.

- Hinweise, dass Ihr System deaktiviert/unbrauchbar wird, wenn nicht sofort handeln.

- Eine Roboterstimme (Screenreader) beginnt Warnhinweise aufzuzählen.

Abbildungen von solchen Meldungen finden Sie weiter unten im Anhang.

Was mach ich, wenn so etwas angezeigt wird?

Bei der Anzeige handelt es meistens nur um eine sehr aufdringliche Internetseite. Diese schaltet sich selber in den Vollbildmodus, so ist das Browserfenster nicht mehr zu sehen und Sie haben den Eindruck, dass die Fehlermeldungen von Ihrem System direkt abstammen. Dank ausgefeilter JavaScripts (das sind kleine auf Ihrem Computer ausgeführte Scripts) werden Meldungen angezeigt und ein Verlassen der Seite nahezu verunmöglicht.

Windows Computer

- Versuchen Sie zuerst den Vollbildmodus mit der Taste F11 zu verlassen.

Nun ist Ihr Browser wieder sichtbar mit Adressleiste, Favoriten und dem schliessen Button oben rechts.

Schliessen Sie den Browser.

- Falls der obenstehende Tipp nicht geklappt hat.

Drücken Sie die Kombination "CTRL-SHIFT-ESC" um den Taskmanager zu öffnen.

Klicken Sie mit der rechten Maustaste auf das Browsersymbol im Taskmanager und wählen Sie "Task Beenden".

Das Browserfenster schliesst sich.

Apple Computer

- Versuchen Sie zuerst den Vollbildmodus mit der Taste F11 zu verlassen.

Nun ist Ihr Browser wieder sichtbar mit Adressleiste, Favoriten und dem schliessen Button oben links.

Schliessen Sie den Browser über die Taskbar mit langem klick auf den Browser und dann Beenden (alternativ - rechte Maustaste - beenden).

- Falls der obenstehende Tipp nicht geklappt hat.

Öffnen Sie das Menü "Sofort beenden" Menü mit der Tastenkombination "Wahl - Befehl - Escape".

Wählen Sie den Browser und klicken Sie auf "Sofort beenden".

Sollte die Seite beim erneuten öffnen des Browsers wieder erscheinen oder auf Ihrem System läuft etwas nicht mehr sauber nach dem Anzeigen einer solchen Seite, dann überprüfen Sie Ihren Computer mit einem aktuellen Virenschutz.

Alternativ kontaktieren Sie bitte Ihren IT Experten.

Abbildungen

Verfasser: Urs Kälin

Letzte Änderung: 13.12.2022 10:45

Hardware » Speichergeräte

Blockspeicher (LBA)

Ein Blockspeichergerät ist ein Datenspeichermedium welches mittels LBA Verfahren die Daten auf dem Datenträger speichert. Heutzutage nutzen praktisch alle Speichermedien diese Form der Datenspeicherung, sei es ein USB Stick, eine Speicherkarte, eine SSD Festplatte oder eine klassische Festplatte.

LBA

Festplatten im ATA Standard werden seit ca. 1996 mit der LBA Addressierungsmethode ausgeliefert.

Anders als im CHS Modell, werden hier Blöcke (früher Sektoren) nicht geometrich sondern entsprechend der definierten Blockgrösse angeordnet.

Die Blöcke werden zur Addressierung einfach von 0 bis (max) nummeriert.

Mit dieser Methode kann der Speicherplatz eines Mediums besser ausgenutzt werden, da die Geometrie nicht berücksichtigt wird.

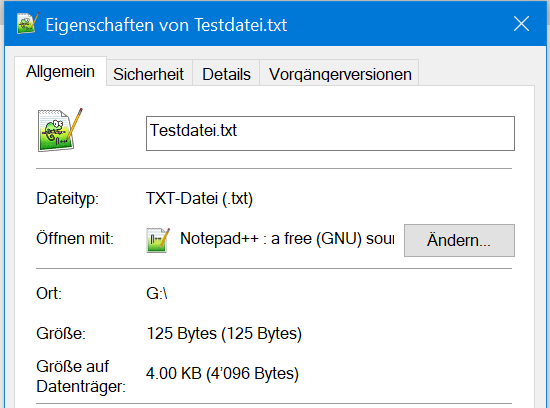

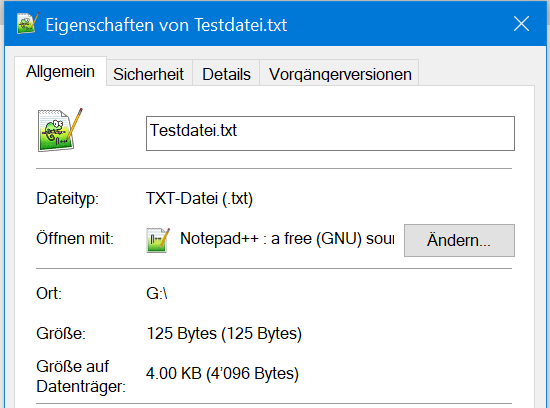

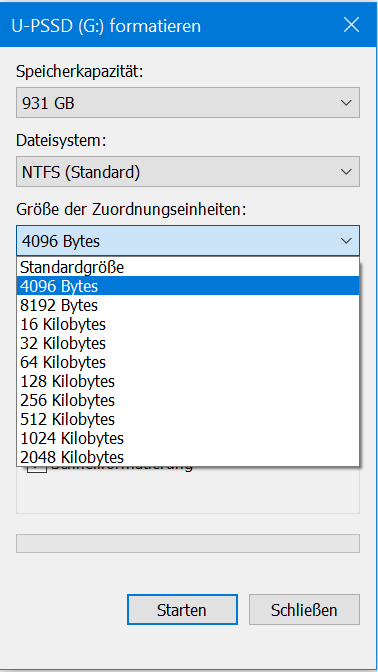

Für LBA Disks wird heutzutage standardmässig eine 4KiB Blockgrösse genutzt. Dies bedeutet, eine Datei, egal wie klein diese ist, wird immer mindestens 4KB (1 Block) auf dem Datenträger belegen. Eine Datei mit 5KB wird dabei mind. 8KB (2 Blöcke) Speicherplatz belegen.

Daher die Diskrepanz zwischen "Dateigrösse" und "Grösse auf dem Datenträger".

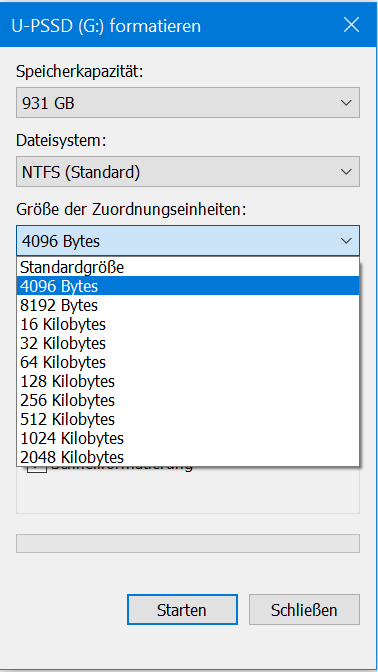

Mit dem Formatieren des Dateisystems kann ebenfalls eine Clustergrösse angegeben werden. Ein Cluster ist ein Zusammenschluss von Blöcken.

Wird beim Formatieren die Clustergrösse 8KiB angegeben, wird eine Datei von 2KiB Grösse 8KiB auf dem Dateträger belegen.

Das Clustern von Blöcken mach vor allem bei grossen Dateien Sinn, zum Beispiel auf einem Medienserver worauf alle Dateien 2MB und mehr sind. Die Dateien werden so in einem Block geschrieben, und ebenfalls in einem Block gelesen was sich in der Performance, vor allem bei klassischen Festplatten, bemerkbar macht.

Quelle: https://en.wikipedia.org/wiki/Logical_block_addressing

Direkter Vergleich

Maximale Grössen

LBA im Zusammenhang mit GPT verwendet aktuell eine 64bit Addressierungsgrösse.

Mit einer Blockgrösse von 4KB ist es so theoretisch möglich, Datenträger bis 64ZB (Zeta Byte) zu addressieren.

Verfasser: Urs Kälin

Letzte Änderung: 14.12.2022 08:40

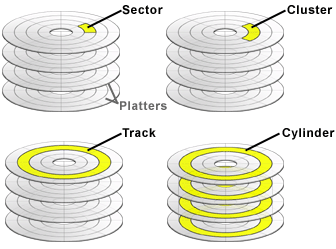

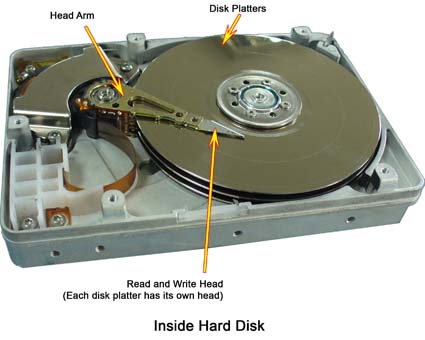

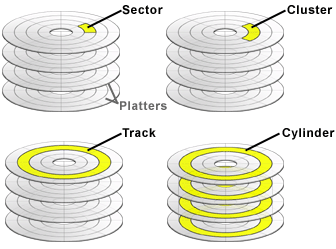

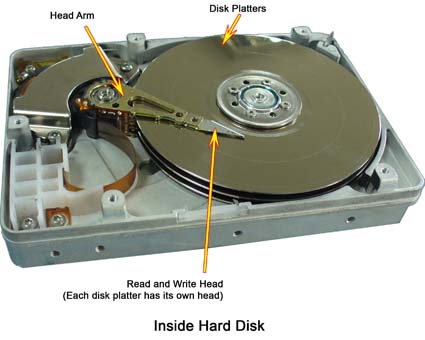

CHS System

Vor 1996 wurden Festplatten mittels des CHS Systems geometrisch in Sektoren eingeteilt. Die entsprechenden Werte für CHS (Cylinder, Heads, Sectors) waren dabei jeweils auf der Festplatte aufgedurck

In alten Systemen mussten diese Werte von Hand im BIOS eingegeben werden damit das System die Festplatte korrekt ansteuern konnte. Später wurde dies durch eine automatische Erkennung abgelöst.

Per Definition können im CHS System maximal 1024 Zylinder, 16 Köpfe und 63 Sektoren pro Spur genutzt werden, was somit eine maximale Festplattengrösse von ca. 504MB ergibt.

Das Problem ist schnell ersichtlich, die äusseren Spuren hätten viel mehr Speicherplatz, aufgrund der geometrischen Aufteilung werden aber maximal 512b pro Sektor verwendet, der restliche Platz bleibt ungenutzt.

Definitionen

- C = Cylinder (Zylinder)

- H = Head (Lese/Schreibkopf)

- S = Sector (Sektor)

- T = Track (Spur)

Quelle: https://de.wikipedia.org/wiki/Cylinder_Head_Sector

Quelle: https://www.brainbell.com/tutors/A+/Hardware/_Geometry.htm

Verfasser: Urs Kälin

Letzte Änderung: 14.12.2022 08:43

Hardware » Komponenten

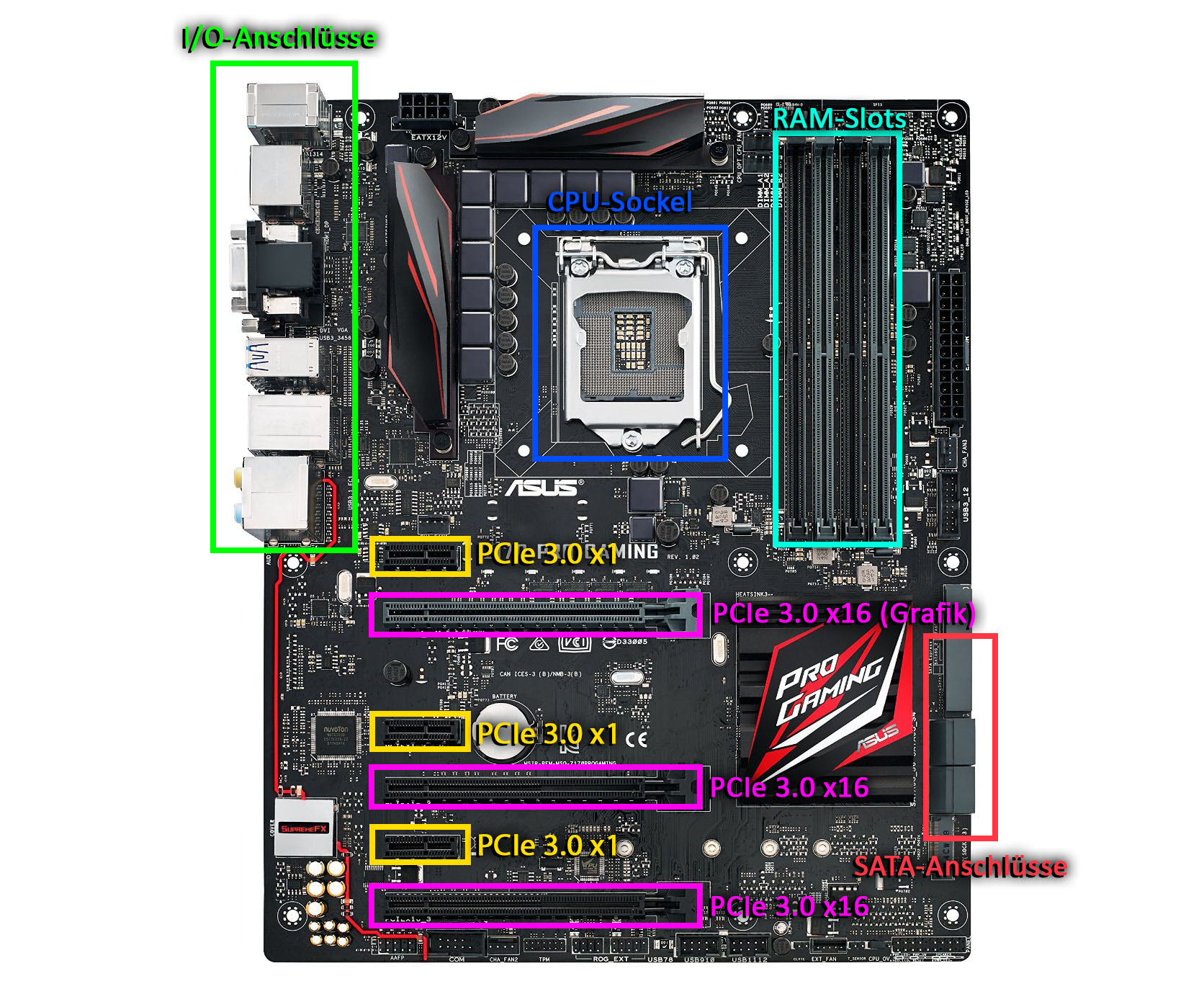

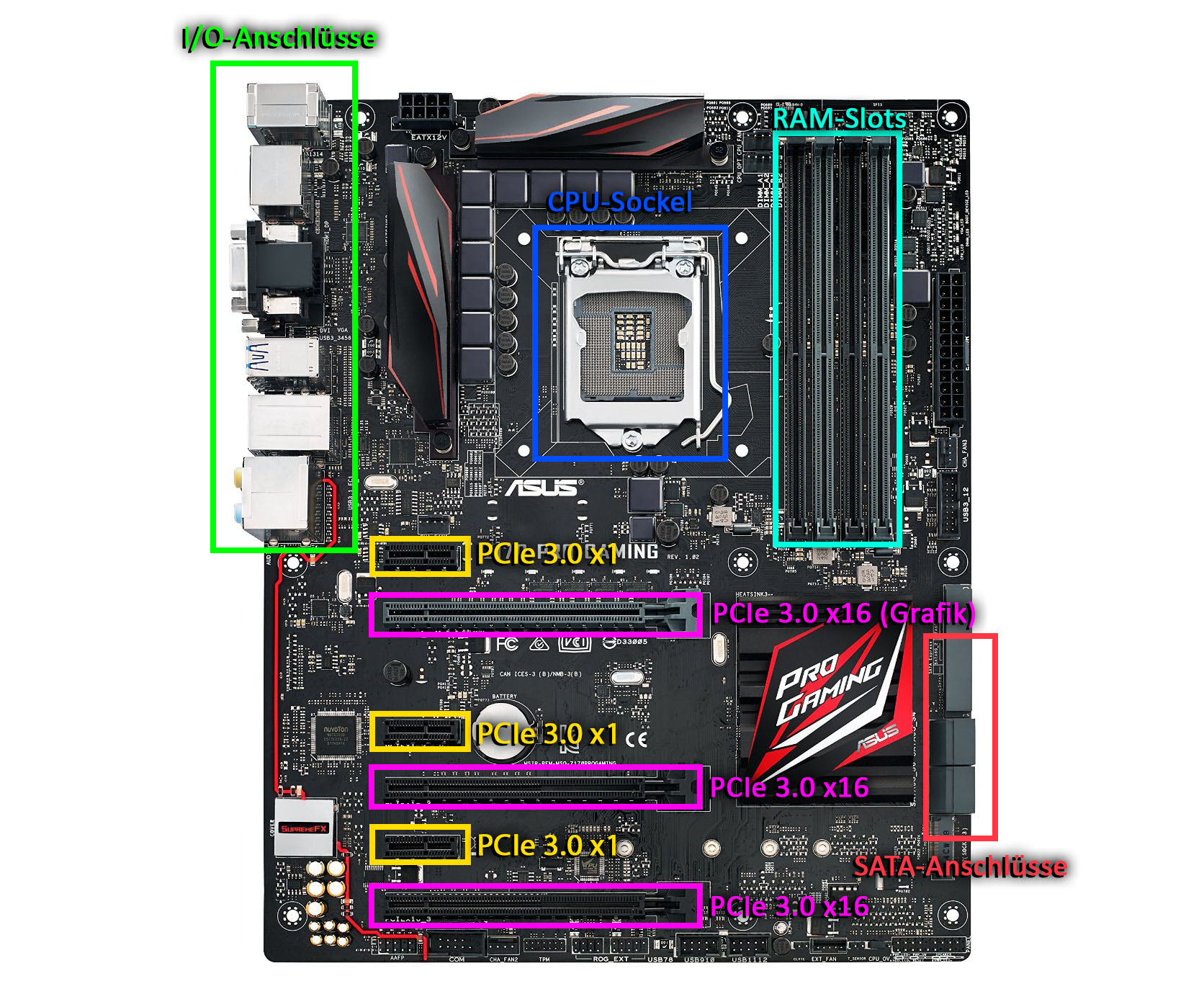

Was ist ein Mainboard / Motherboard

Abk. MB (Mainboard/Motherboard/Hauptplatine)

Die Hauptplatine ist das zentrale Verbindungsstück eines Computers. Es beinhaltet den Sockel für die CPU, Steckplätze für den Arbeitsspeicher (RAM), Anschlussmöglichkeiten für Laufwerke, sowie Steckplätze für Erweiterungskarten (z.B. Grafik-, Sound- und Netzwerkkarten).

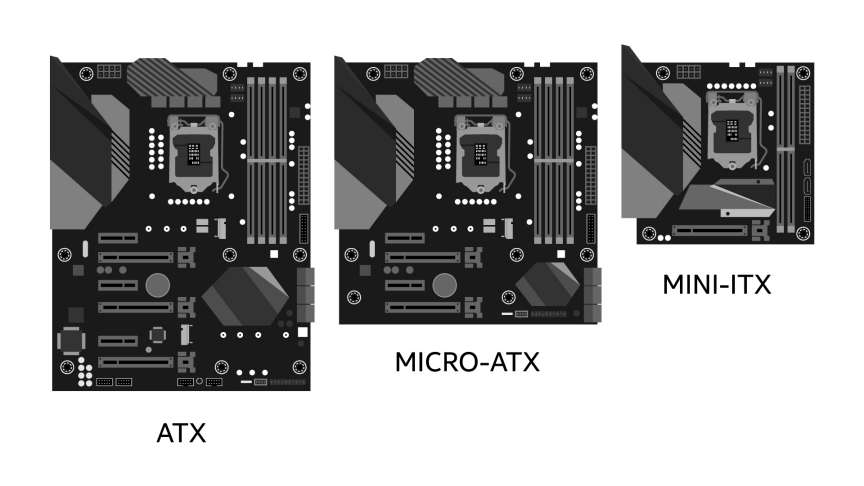

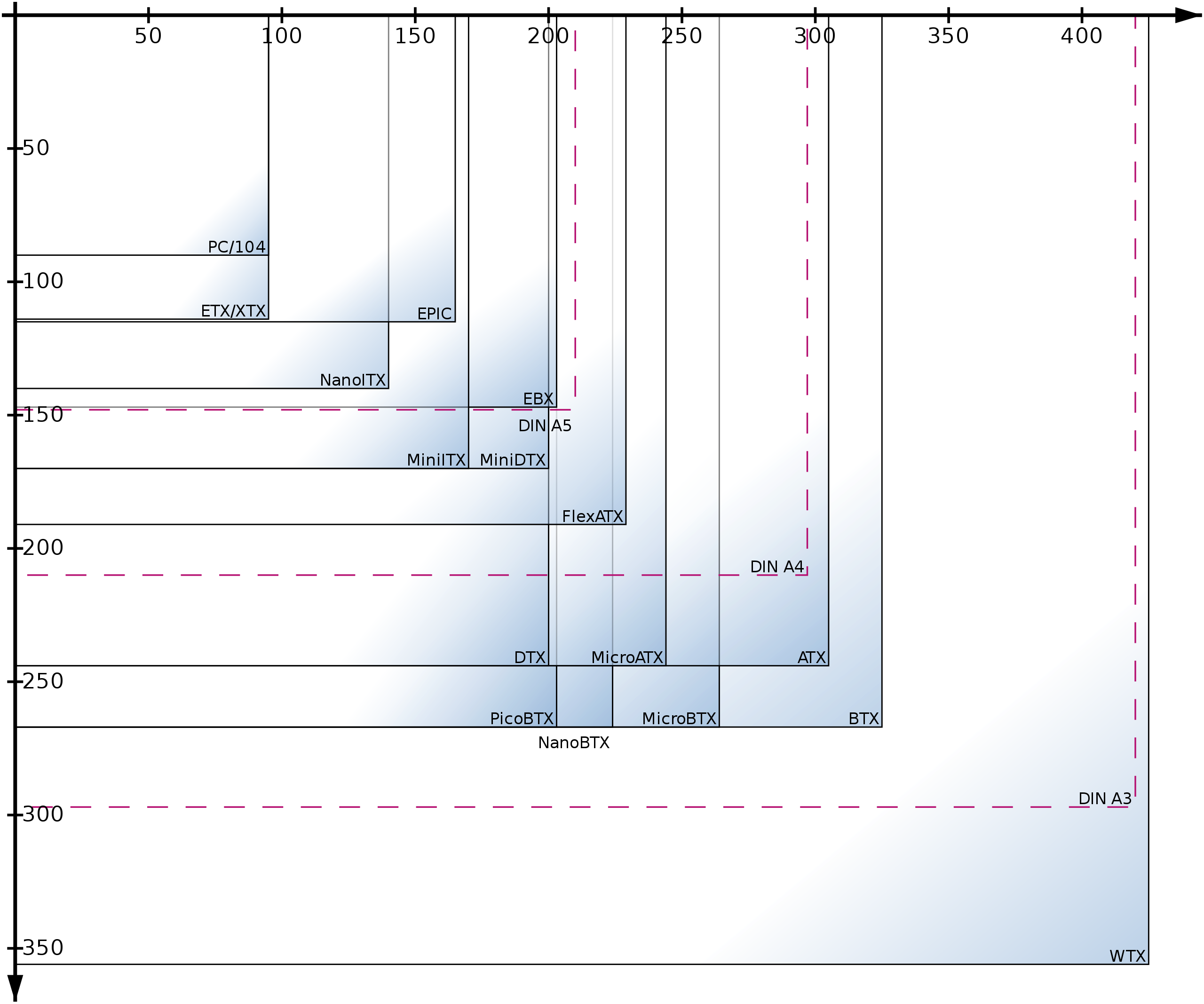

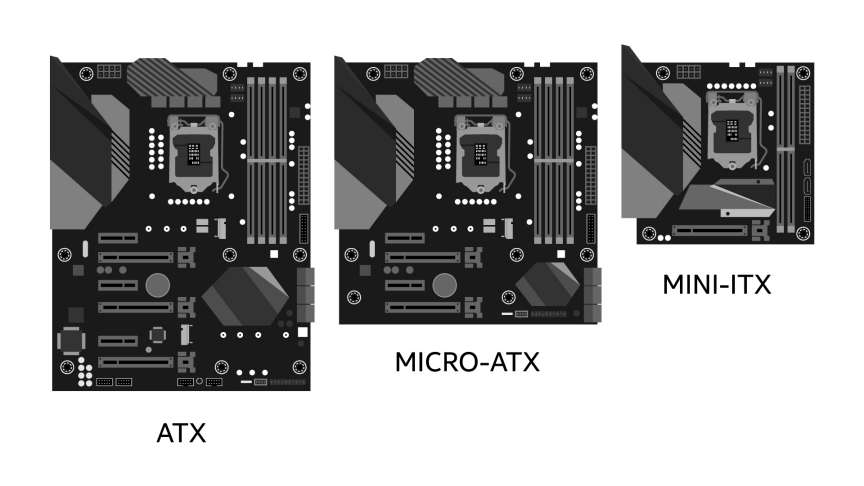

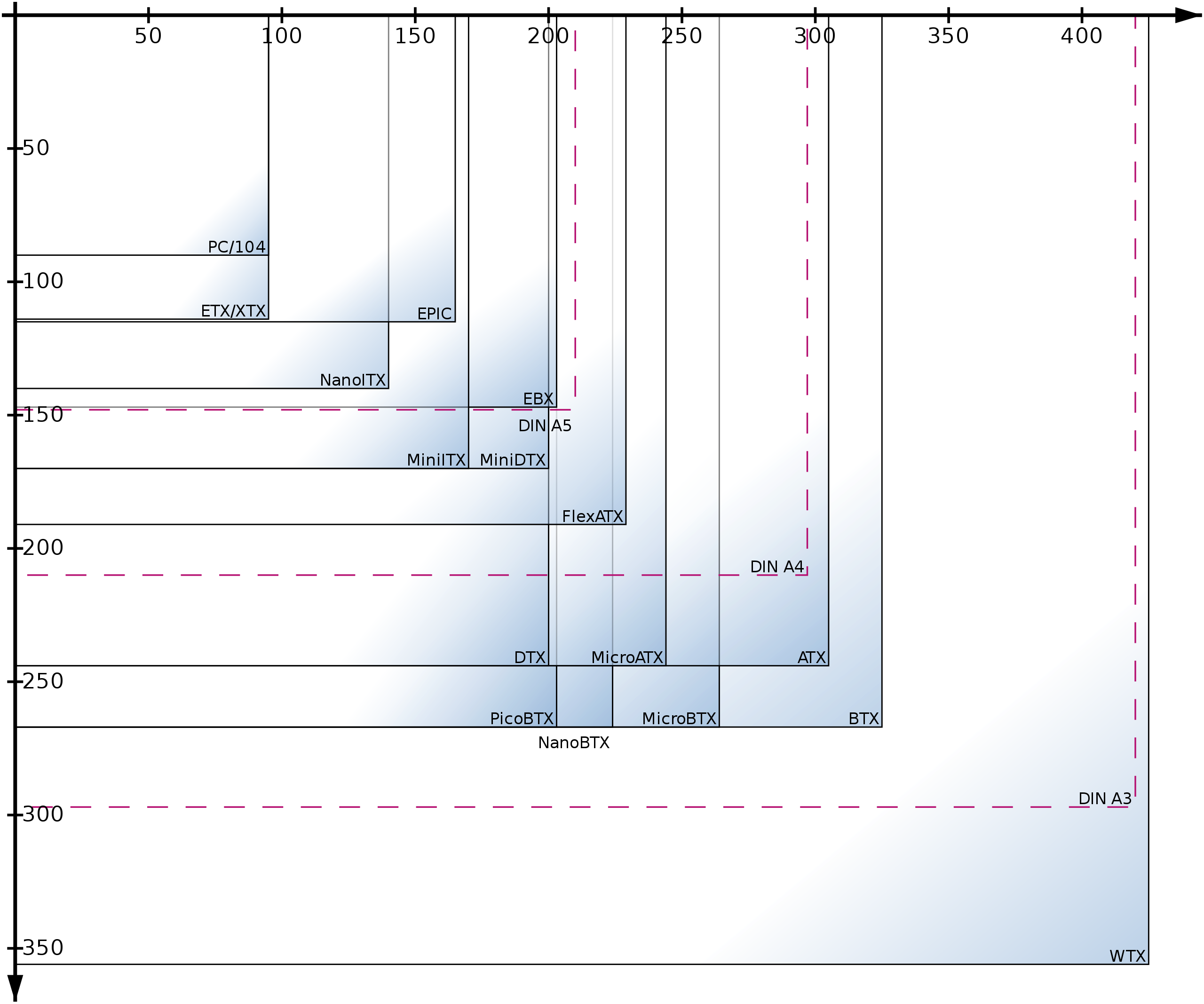

Formfaktoren

Bei Mainboards gibt es definierte Grössen, der sogenannte "ATX" Standard.

Die Hersteller von PC Gehäusen achten bei der Herstellung auf diese Standards, damit das Mainboard auch sauber im Gehäuse platz findet.

- E-ATX-Format: 305 mm × 330 mm (12" × 13")

- ATX: 305 mm × 244 mm (12" × 9,6")

- XL-ATX: 345 mm × 262 mm (13,5" × 10,3")

- ATX-EXtended: 308 mm × 340 mm (Server Board Format)

- Mini-ATX: 284 mm × 208 mm (11,2" × 8,2")

- Micro-ATX (µATX): 244 mm × 244 mm (9,6" × 9,6")

- Flex-ATX: 229 mm × 191 mm (9" × 7,5"),

- Mini-ITX: 170 mm × 170 mm (6,7" × 6,7")

- Nano-ITX: 120 mm × 120 mm (4,7" × 4,7")

- Pico-ITX: 100 mm × 72 mm (4" × 2,8")

https://www.youtube.com/watch?v=kQ1FgGidoic

Aufbau eines Mainboards

Die ehemalige Nortbridge wurde praktisch komplett in die CPU eingebaut. Diese verbindet die "schnellen" Geräte auf dem Mainboard. Dies sind vor allem CPU, RAM und Grafikkarte. Ebenfalls in die schnelle Verbindung zählen NVMe SSDs.

Die Southbrige ist nun neu der PCH (Platform Control Hub). Die PCH verbindet die "langsameren" Geräte auf dme Mainboard mit dem Prozessor.

https://www.youtube.com/watch?v=b2pd3Y6aBag

PCH => https://en.wikipedia.org/wiki/Platform_Controller_Hub

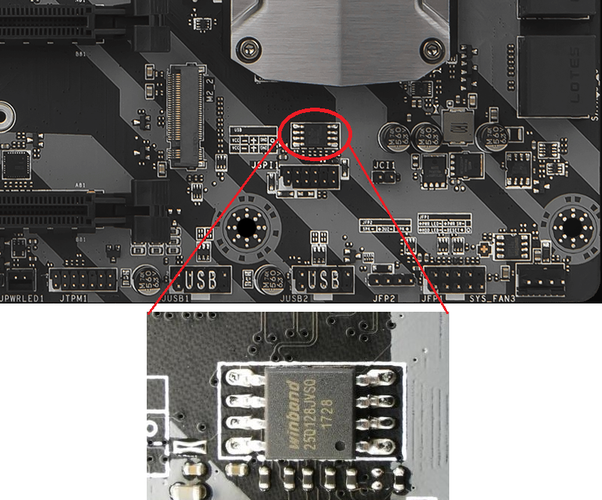

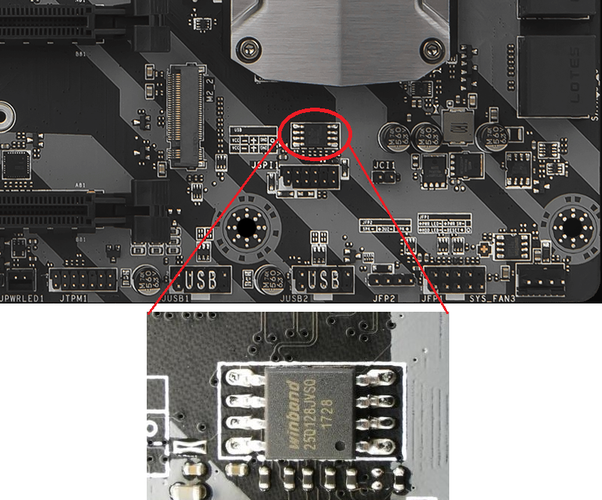

BIOS, UEFI

Das BIOS und UEFI ist eine Firmware welche sich auf einem ROM auf dem Mainboard befindet.

Obschon der Begriff BIOS durch UEFI abgelöst wurde, findet dieser immernoch oft Verwendung.

BIOS und CMOS

Die Einstellungen vom BIOS wurden jeweils im CMOS gespeichert. Da das CMOS aus Transistoren besteht muss dieses immer mit strom versorgt werden um die Daten gespeichert zu behalten. Entsprechend wurde früher eine 3V Batterie auf den Mainboards verbaut.

Nicht selten werden die Begriffe BIOS und CMOS verkehrtherum benutzt.

UEFI und EEPROM

Auf neuen Mainboards kommt die Kombination UEFI mit einem EEPROM zum Einsatz.

Einstellungen welche im UEFI gemacht werden, werden in einem EEPROM gespeichert. Hierbei handelt es sich um einen Flash-ROM Speicher welcher die Daten auch ohne Stromversorgung beibehalten kann.

https://www.youtube.com/watch?v=LGz0Io_dh_I

https://www.howtogeek.com/56958/HTG-EXPLAINS-HOW-UEFI-WILL-REPLACE-THE-BIOS/

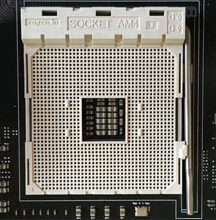

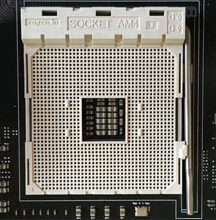

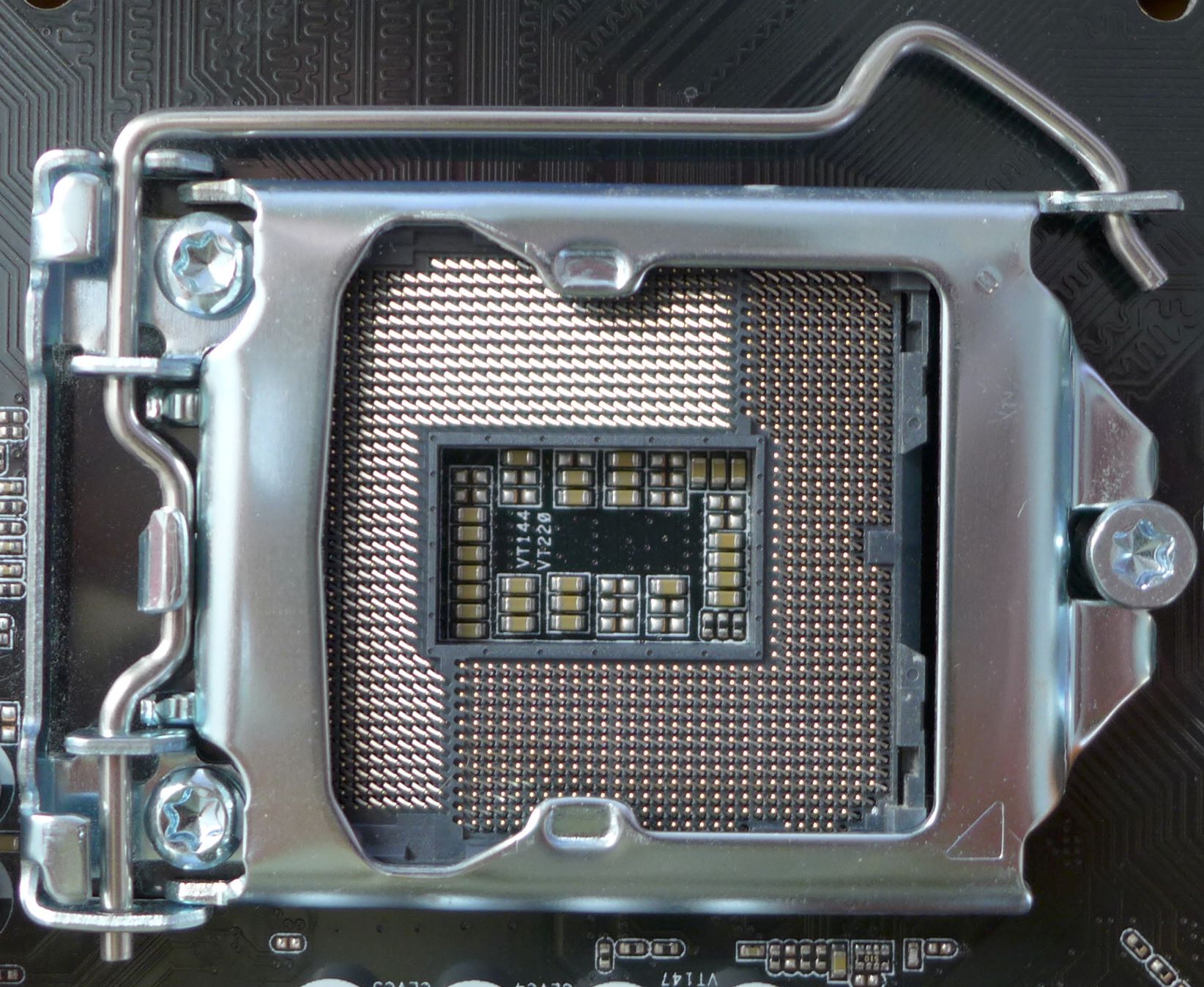

Schnittstellen

Interne Schnittstellen

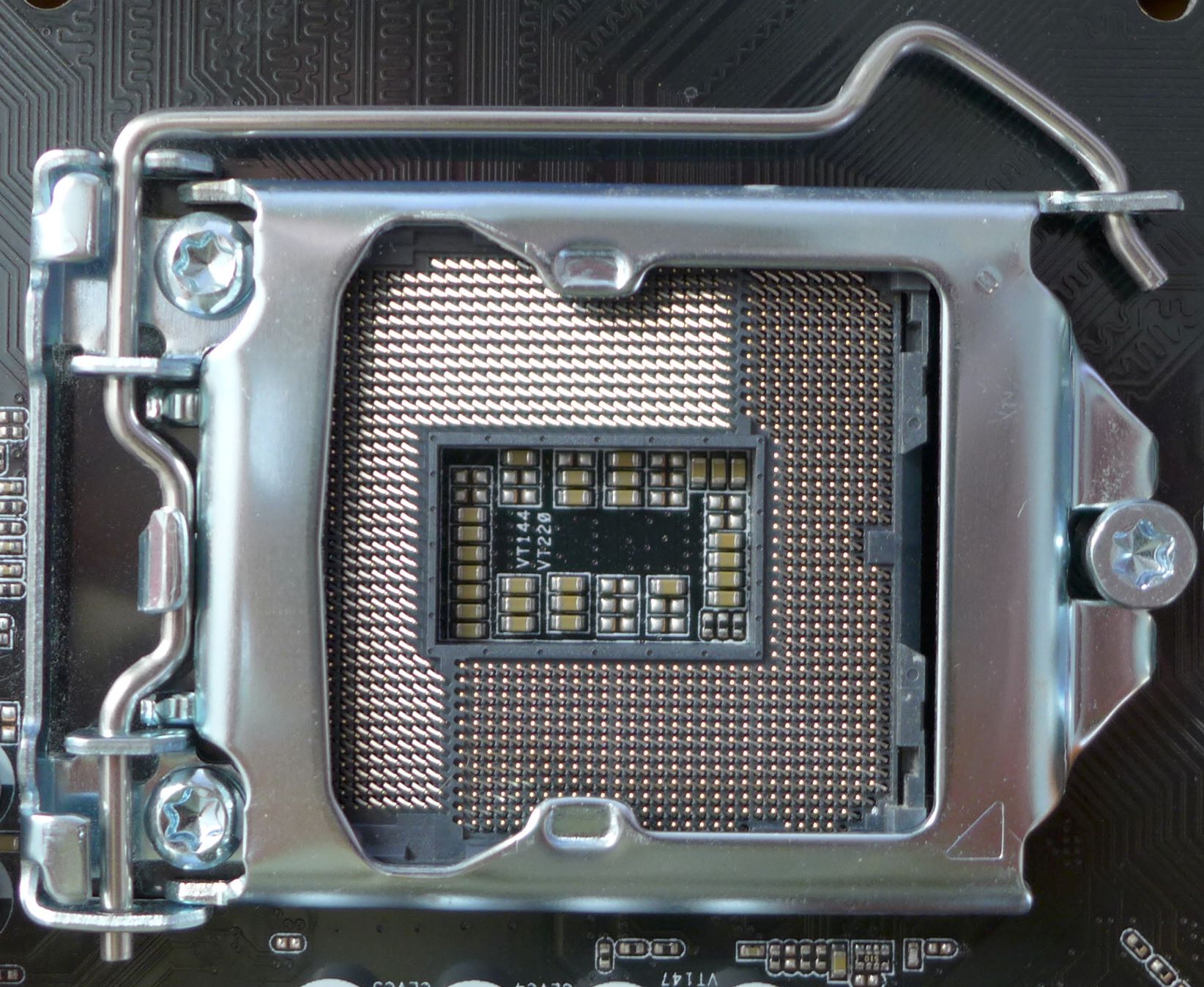

- CPU Sockel : Verbindet die CPU mit dem Mainboard.

Links AM4, Rechts LGA1151

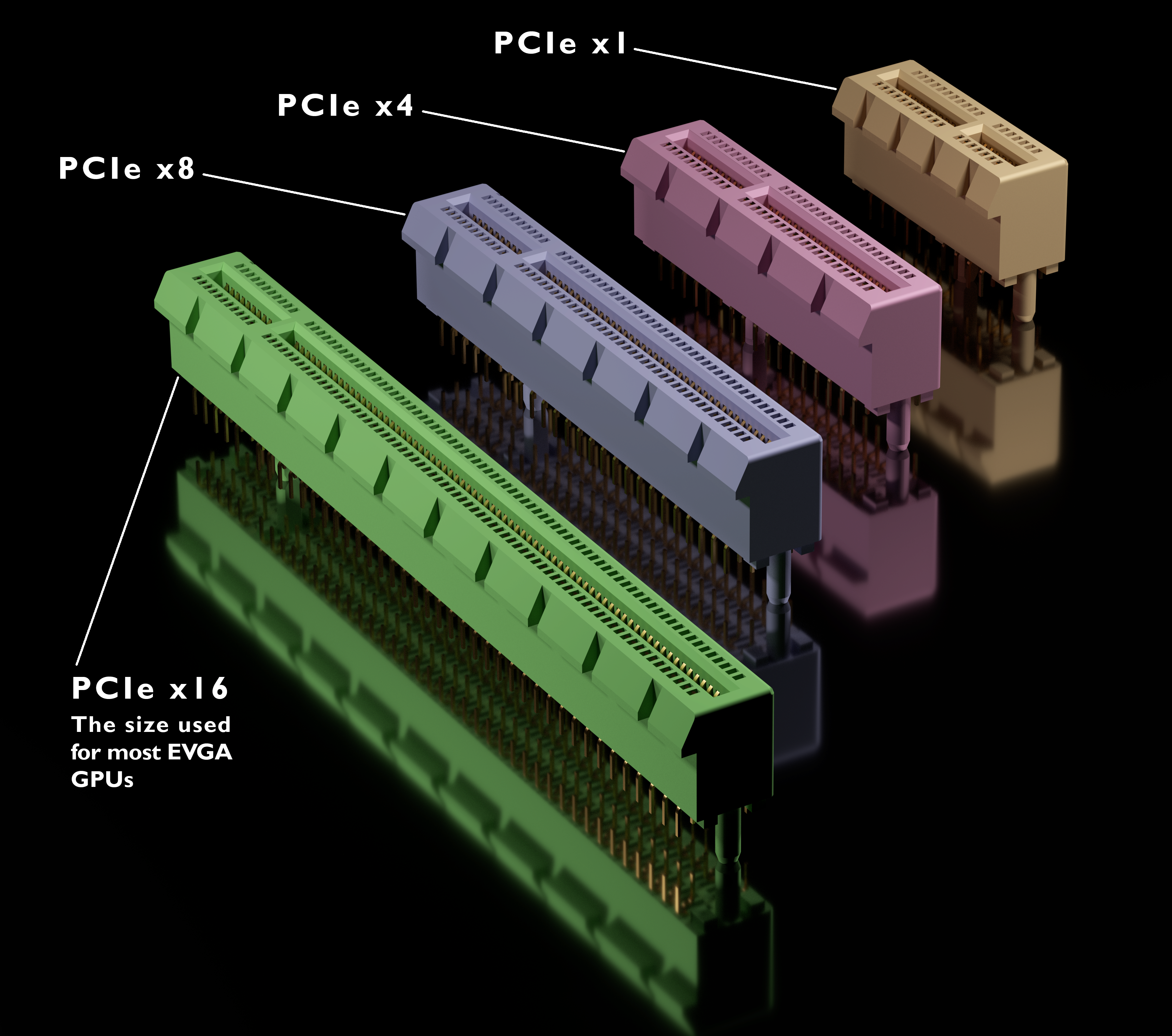

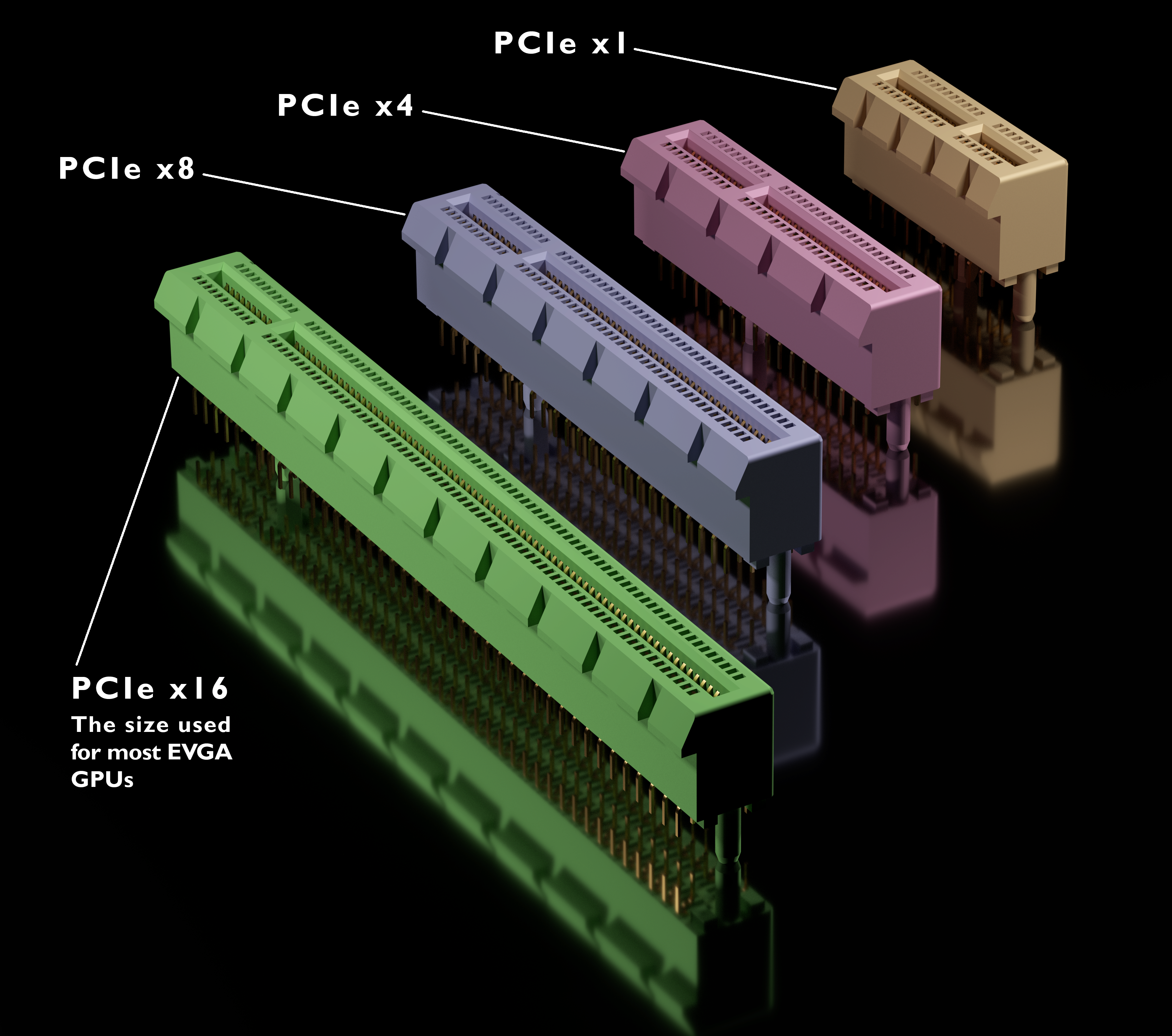

- PCIe (x1-x16) : Werden verwendet um Grafikkarten, Natzwerkkarten oder andere Erweiterungskarten mit dem Mainboard zu verbinden.

Es gibt 4 verschiedene Grössen, Merksatz: "Je Datenintensiver ein Gerät um so breiter der Anschluss".

Mit PCI Version 4.0 werden Daten mit bis zu 2GB/s (x1) | 8GB/s (x4) | 16GB/s (x8) | 32GB/s (x16) umgesetzt.

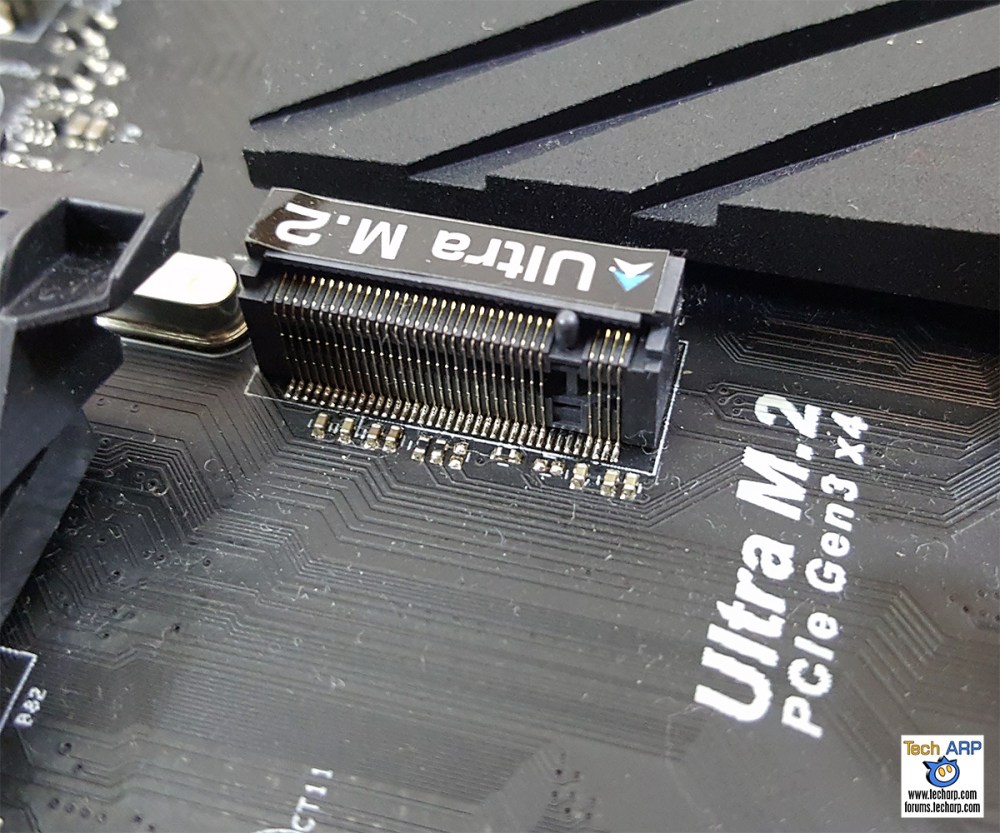

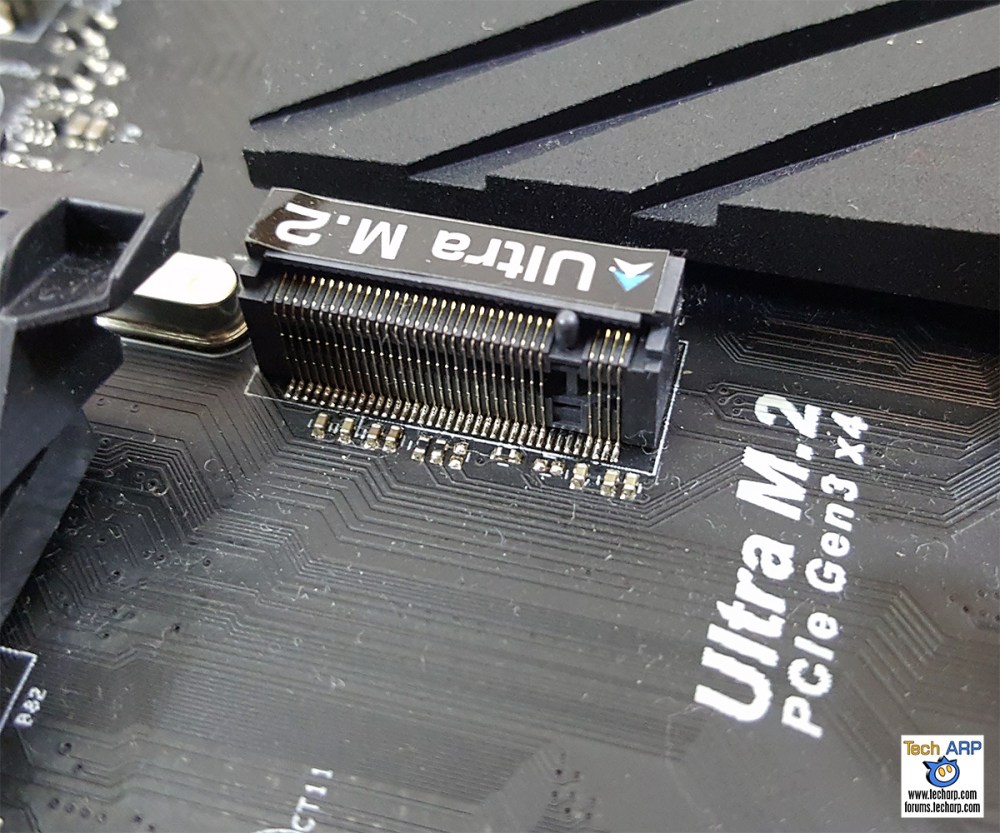

- M.2 : Wird verwendet um SSDs der neuen Generation anzuschliessen.

Nutzt die PCIe übertragungskanäle und ist normalerweise direkt an die CPU angebunden.

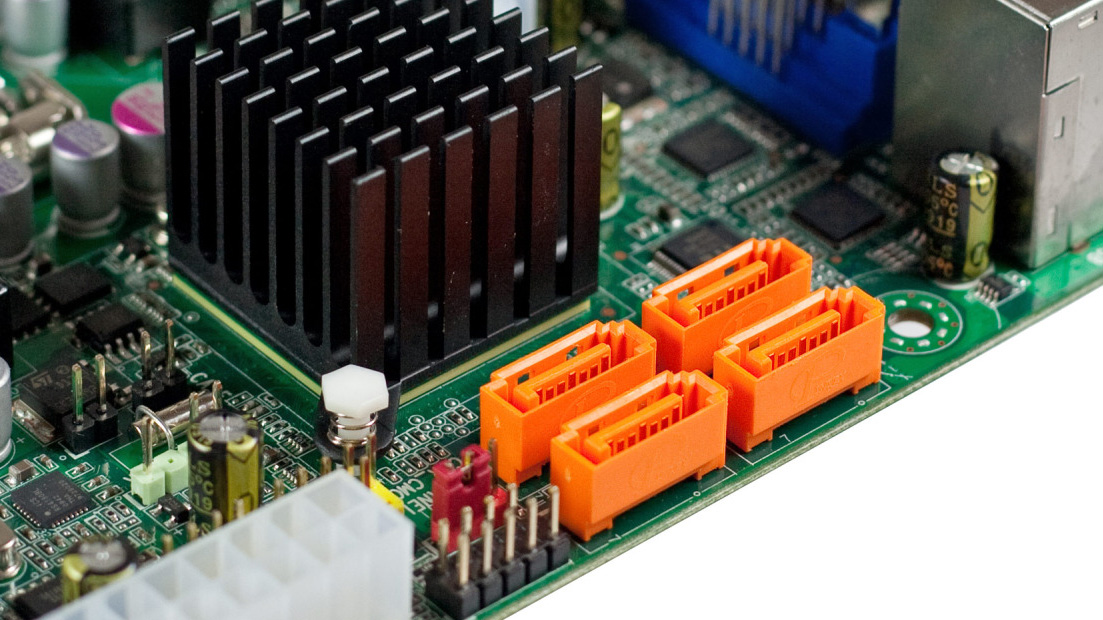

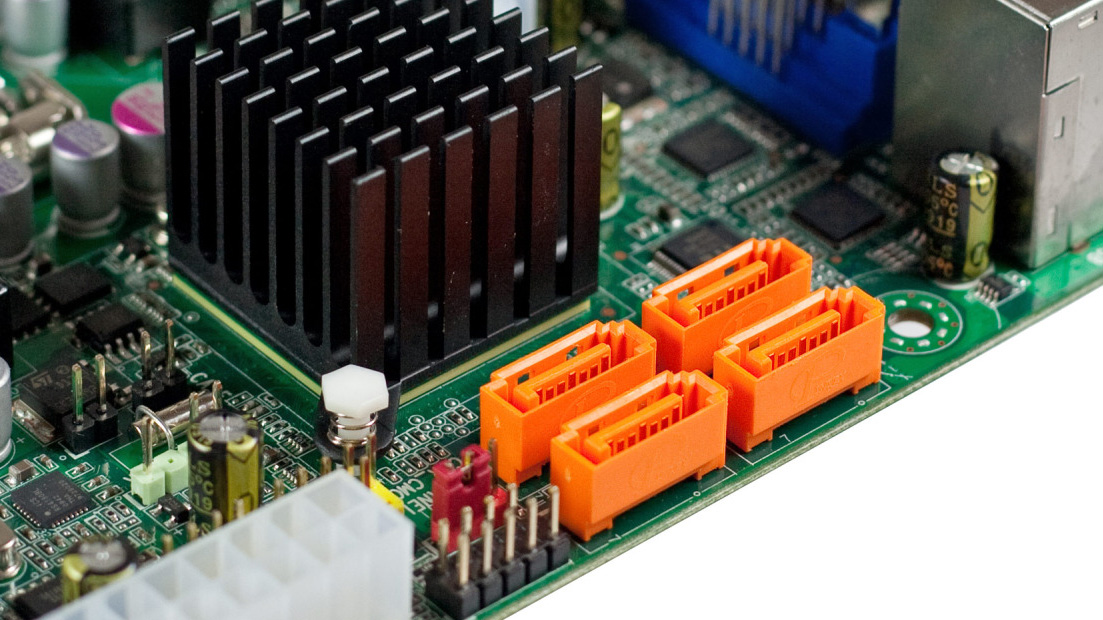

- SATA : Wird verwendet um ältere Laufwerke (Festplatten, DVD-Laufwerke) der älteren Generation anzuschliessen.

Die Übertragungsrate hält sich bei max. 600MB/s

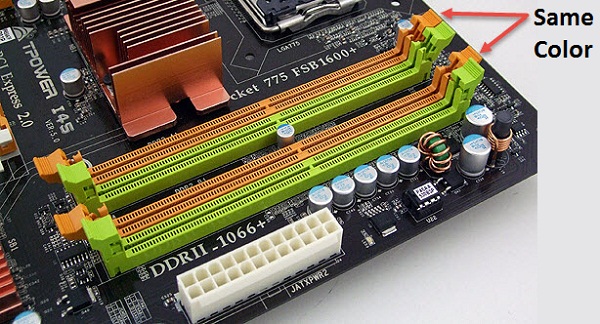

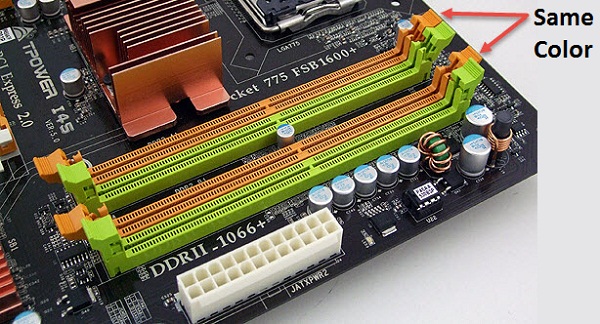

- RAM DDR Slots : Die RAM Slots sind oftmals nummeriert oder und farblich getrennt. Werden diese richtig eingesetzt können Sie im Dual-Channel oder sogar Quad-Channel Modus arbeiten und so höhere Geschwindigkeiten erreichen.

- ATX (Stromversorgung) : Dient zur Stromversorgung des Mainboards.

Oft befindet sich direkt neben dem CPU Sockel ein 4 bzw. 8 Pin ATX für die Stromversorgung des CPU.

I/O Anschlüsse

- USB

- DP

- HDMI

- VGA

- RJ45

- 3.5mm Klinke

- PS/2

Weiteres dazu im Abschnitt "Schnittstellen".

Verfasser: Urs Kälin

Letzte Änderung: 14.12.2022 10:59

Hardware » Synology NAS

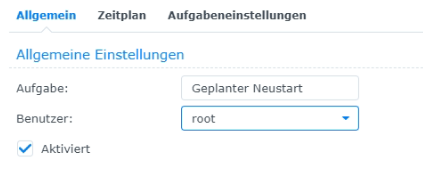

Geplanter Neustart des NAS

Hin und wieder ist ein Neustart gut. Auch wenn Systeme dafür ausgelegt sind sehr lange Laufzeiten zu haben sollte ein Neustart ins Konzept mit eingeplant werden.

Geplanter Neustart

Öffnen auf der Synology Oberfläche die Systemsteuerung.

Wechsle anschliessend in den "Aufgabenplaner".

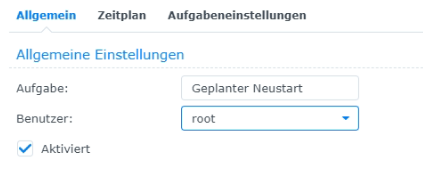

Erstelle nun eine neue Aufgabe -> Geplante Aufgabe -> Benutzerdefiniertes Skript.

Wichtig, die Aufgabe muss als Benutzer "root" durchgeführt werden.

Der Name der Aufgabe kann frei gewählt werden.

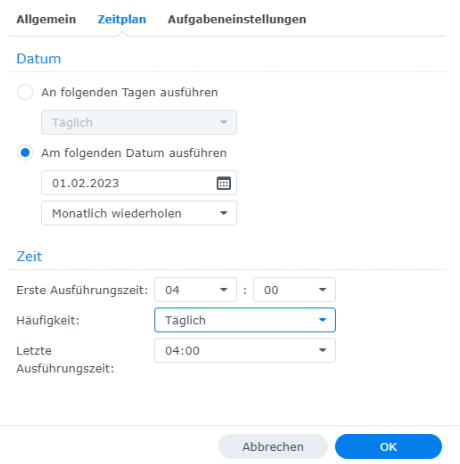

Wähle unter "Zeitplan" wann die Aufgabe durchgeführt werden soll.

Ich lassse hier den Neustart einmal monatlich um 4 Uhr ausführen.

In den Aufgabeneinstellungen müssen wir nun den Befehl für den Neustart eingeben:

/sbin/shutdown -r now

Klicke OK um die Aufgabe zu speichern.

Verfasser: Urs Kälin

Letzte Änderung: 10.02.2023 16:11

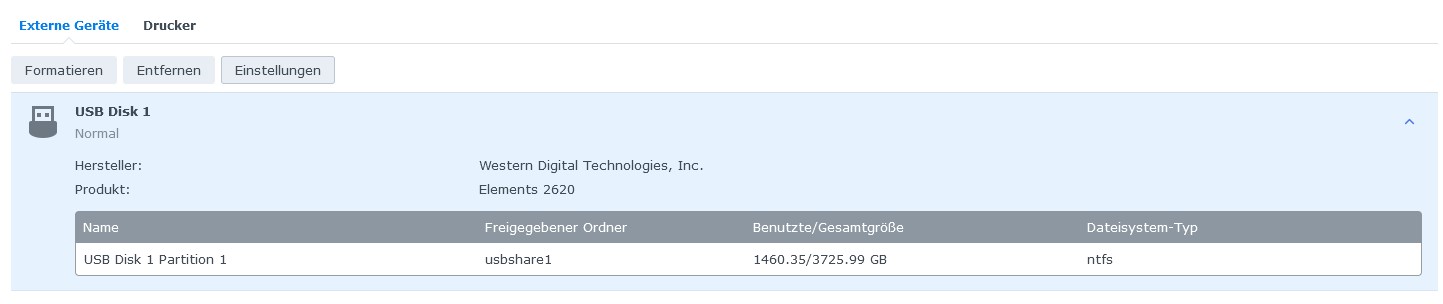

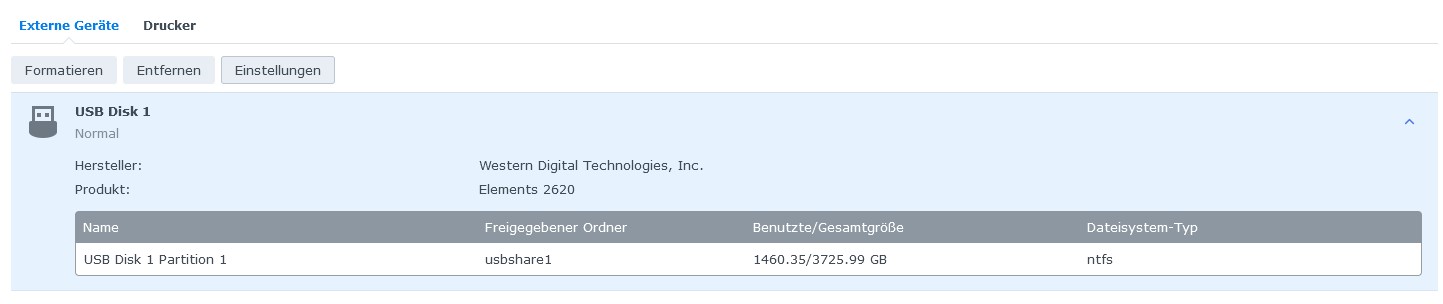

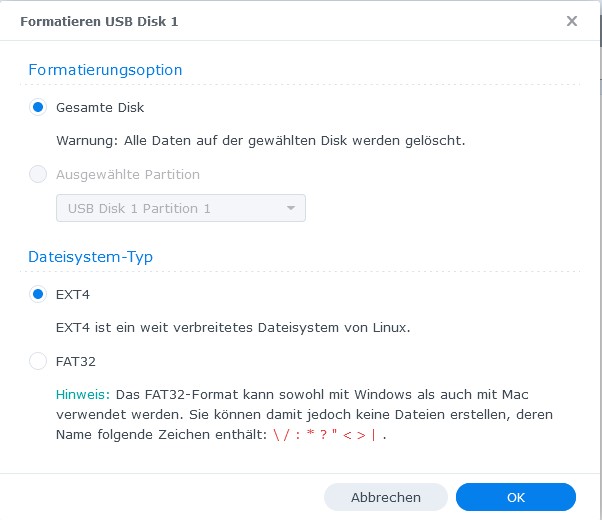

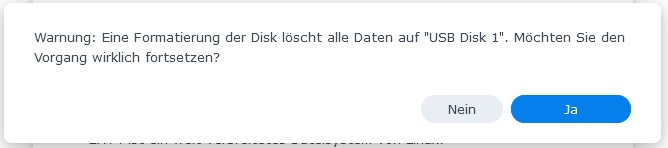

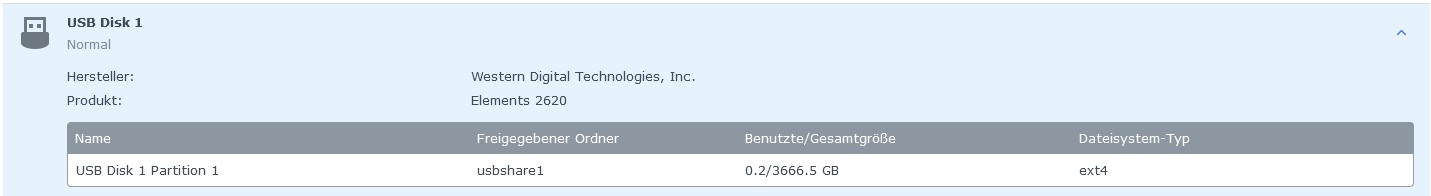

USB Datenträger formatieren

Hin und wieder ist es notwendig eine Festplatte zu formatieren um diese für eine neue Aufgabe vorzubereiten.

Dein Synology NAS kann USB Festplatten ganz einfach formatieren.

Wichtig, es werden nur EXT4 und FAT32 Dateisysteme unterstützt.

In unserem Beispiel wird eine USB-Festplatte mit EXT4 Formatiert für die Datensicherung mit Hyper Backup.

Vorgehen

Öffne die Systemsteuerung

Wähle im Abschnitt System "Externe Geräte".

Es wird eine Übersicht der externen Geräte angezeigt.

Wichtig, kontrolliere noch einmal mit dem Dateimanager "File Station" welche Daten sich auf dem Datenträger befinden.

Öffne den entsprechenden Ordner in "File Station", in unserem Beispiel wäre das: "usbshare1".

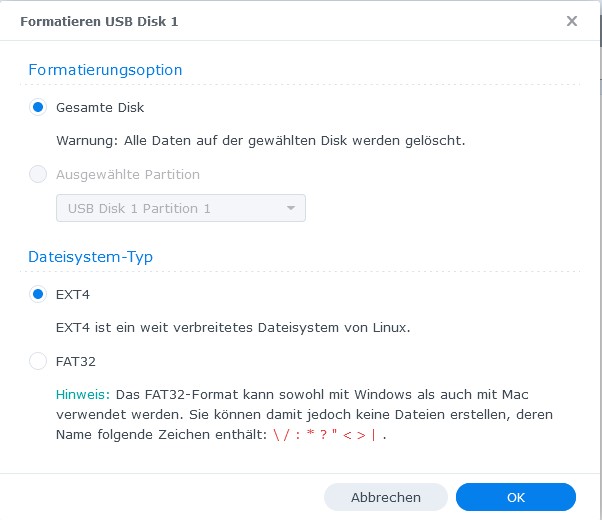

Wenn Du sicher bist, dass Du die richtige Festplatte erwischt hast, klicke oberhalb auf "Formatieren".

Wähle "Gesamte Disk" und als Dateisystem "EXT4".

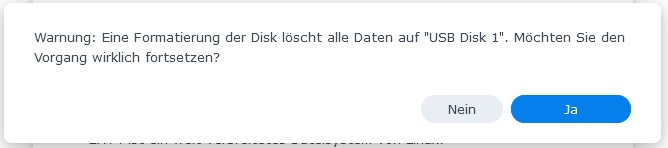

Es wird nochmals eine Sicherheitswarnung angezeigt.

Wichtig, beim Formatieren werden alle Daten auf der Festplatte gelöscht!

Wenn Du sicher bist, dann klicke auf "Ja".

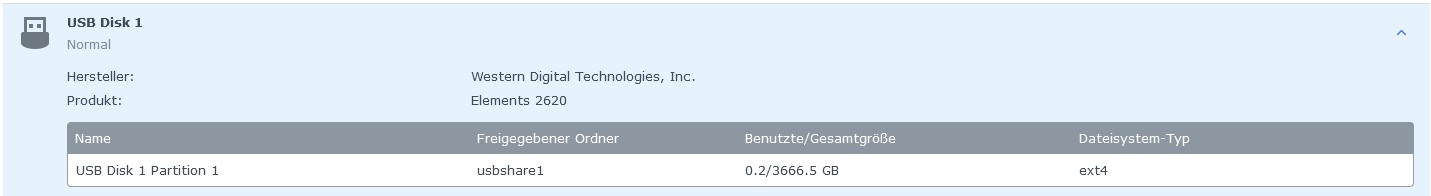

Nach dem Formatieren ist der Datenträger wieder verfügbar um Daten aufzunehmen.

Verfasser: Urs Kälin

Letzte Änderung: 15.02.2023 11:59

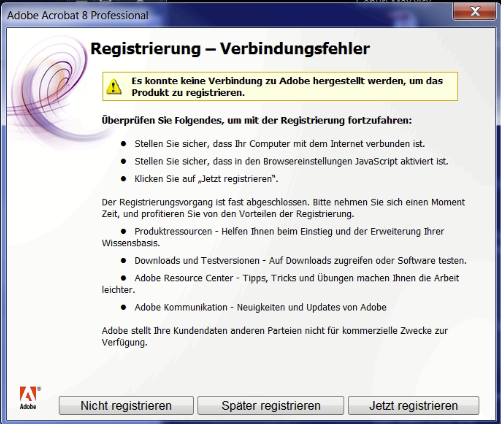

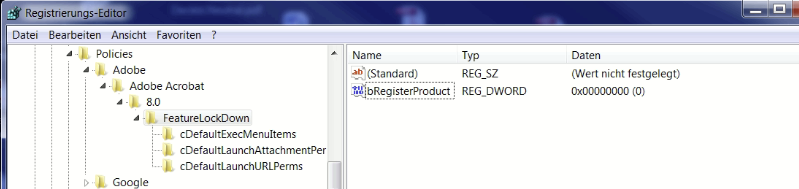

Software » Adobe » Acrobat 8

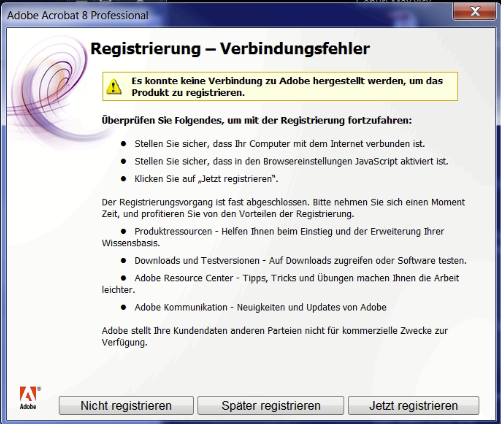

Dauernde Registrierungsaufforderung deaktivieren

Symptom

Bei jedem Start der Software erscheint die Registrierungsanfrage. Diese verschwindet nicht, egl ob "Nicht registrieren" oder eine andere Option gewählt wird.

Lösung

In der Windows Registry muss folgender DWORD Wert gesetzt werden.

[HKLM\Software\Policies\Adobe\Adobe Acrobat\8.0\FeatureLockDown]

bRegisterProduct=0

Verfasser: Urs Kälin

Letzte Änderung: 06.03.2023 08:50

Software » Microsoft Office

Version von Microsoft Office anzeigen

Um di aktuell installierte Office Version anzuzeigen gehen Sie wie folgt vor.

Öffnen Sie Microsoft Word (geht auch mit Excel, Outlook oder PowerPoint).

Klicken Sie oben links auf "Datei".

Anschliessend in der linken Leiste auf "Konto"

Oben rechts wird nun die Office Version angezeigt.

Für mehr Details, klicken Sie auf "Info zu Word"

Hier können Sie nun den genauen Softwarestand ermitteln.

Verfasser: Urs Kälin

Letzte Änderung: 29.12.2024 12:32

Software » Microsoft Office » Outlook 365

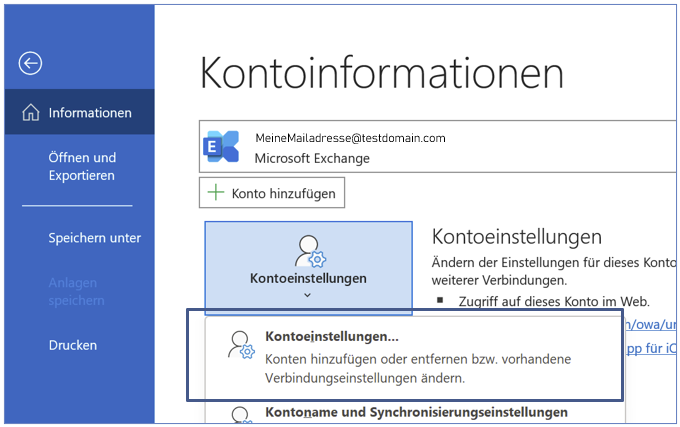

Neues Freigegebenes Postfach hinzufügen (ohne AutoAssign Funktion)

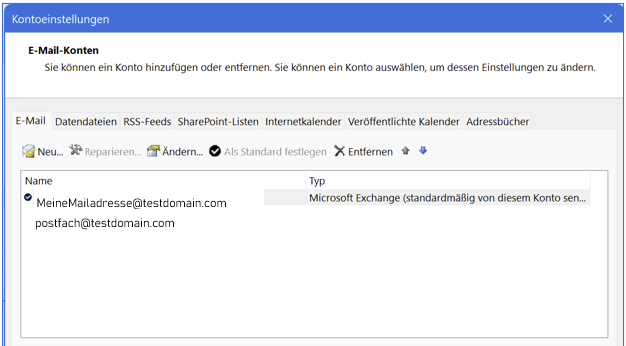

Freigegebene Postfächer können über Microsoft Exchange einem Benutzer zugewiesen werden. Mit der Zuweisung kann auch eine Automatische Zuteilung durchgeführt werden welche dem Benutzer das neu zugeteilte Postfach einbindet. Der Vorteil, das neu zugeteilte Postfach erscheint beim Benutzer nach wenigen Minuten in Outlook automatisch. Leider hat diese automatische Zueilung aber auch einige Nachteile, zum Beispiel werden Mails so nicht indexiert und somit kann das Postfach nicht durchsucht werden. Auch werden alle Mails von diesen Postfächern in einer .ost Datei gespeichert.

Wird das Postfach manuell hinzugefügt, wird eine separate.ost Datei pro Postfach angelegt und eine Indexierung der Mails findet statt, bedeutet, das Postfach ist durchsuchbar.

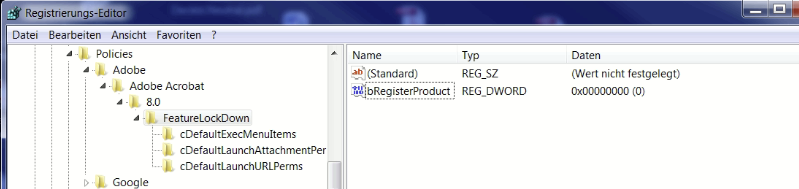

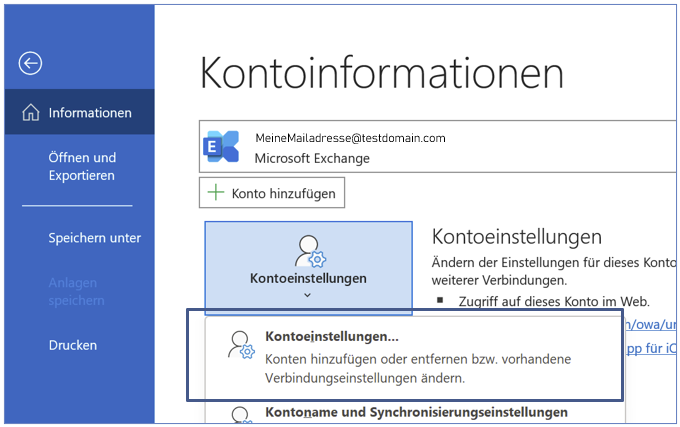

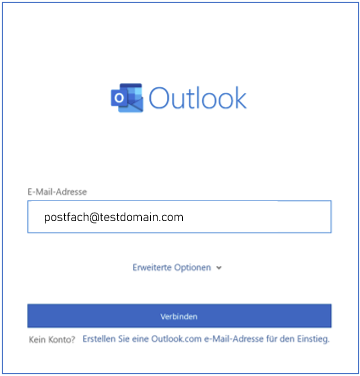

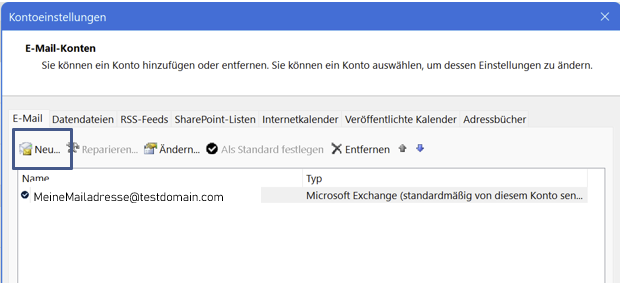

Mailbox hinzufügen

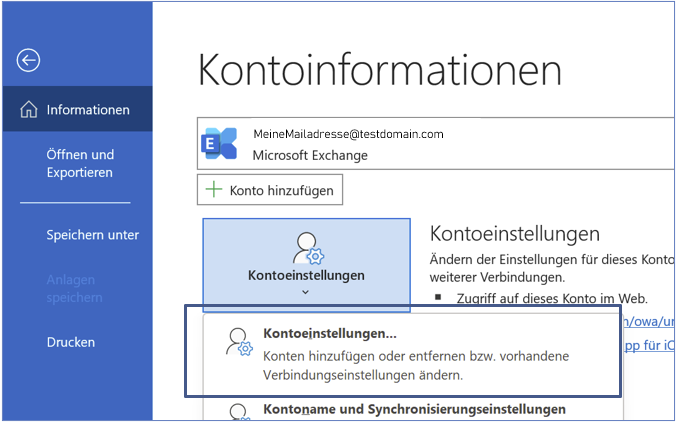

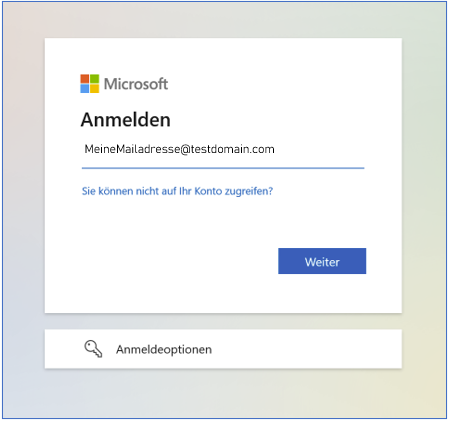

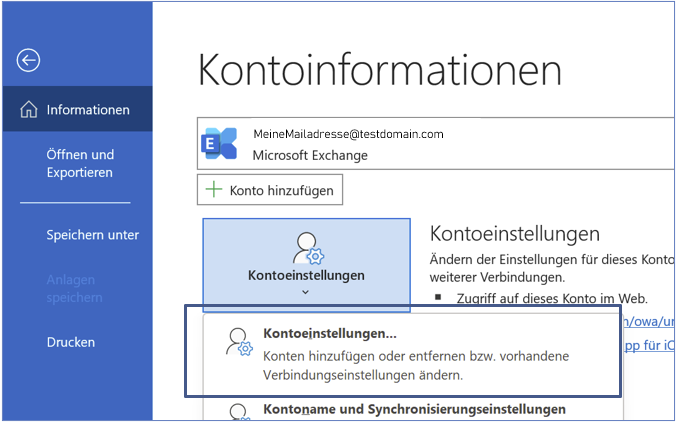

Klicken Sie in «Outlook» auf Datei. Anschliessend auf «Kontoeinstellungen» und dann weiter auf «Kontoeinstellungen …».

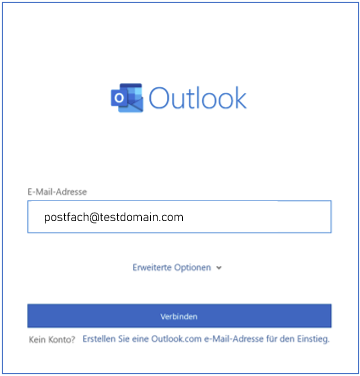

In den Kontoeinstellungen klicken Sie auf «Neu…»

Geben Sie die Mailadresse des «Freigegebenen Postfachs» ein. Klicken Sie auf «Verbinden».

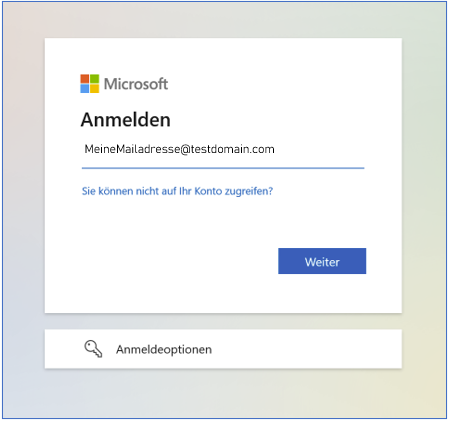

Geben Sie bei der Microsoft Anmeldung Ihre persönliche Mailadresse ein.

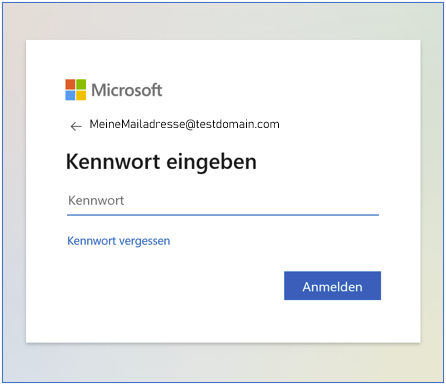

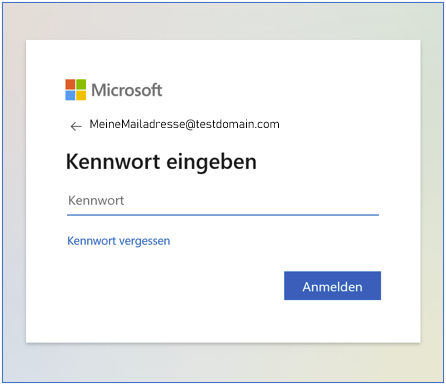

Authentifizieren Sie sich mit Ihrem persönlichen Passwort (das gleiche wie für den PC).

Schliessen Sie die Anmeldung ab.

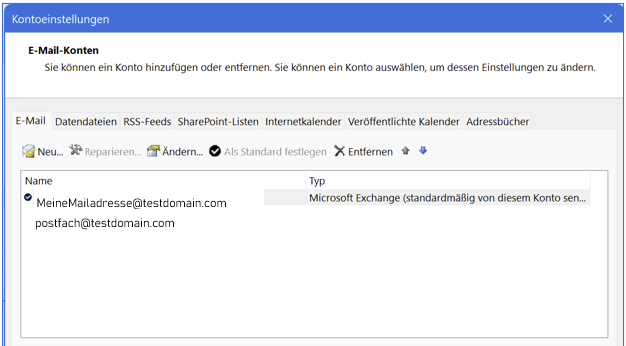

Starten Sie Outlook neu!

Anschliessend sehen Sie die Mailbox auf der linken Seite in der Postfachleiste angezeigt und kann bedient werden, wie jedes andere Postfach.

In den «Kontoeinstellungen» werden Sie aber neu auch einen Eintrag sehen mit der neu hinzugefügten Mailbox. So sehen Sie, dass es funktioniert hat.

Mailbox löschen

Klicken Sie in «Outlook» auf Datei.

Anschliessend auf «Kontoeinstellungen» und dann weiter auf «Kontoeinstellungen …».

Klicken Sie auf die Mailbox, welche Sie entfernen möchten, und klicken Sie anschliessend auf «Entfernen».

Starten Sie Outlook neu!

Verfasser: Urs Kälin

Letzte Änderung: 13.06.2023 09:46

Outlook: IncaMail senden

Die schweizer Post stellt einen bezahlten sicheren Maildienst zur Verfügung.

Damit dieser Dienst genutzt werden kann muss das IncaMail AddIn installiert sein in Outlook.

Mehr über IncaMail können Sie hier erfahren: https://digital-solutions.post.ch/de/e-mail-verschluesselung?shortcut=incamail-de

Vorgehen

Öffnen Sie eine neue Mailnachricht.

Wählen sie im Menüband ganz rechts das Ikon «IncaMail».

Es erscheint ein Fenster auf der rechten Seite.

Wählen Sie vor dem Senden der Mailnachricht die entsprechende «Versandart» aus.

Beachten Sie, dass für normale Mails keine Versandart angewählt sein sollte.